De plus en plus de cybercriminels s’en prennent aux environnements virtuels en particulier ceux de VMware. Selon un rapport de la Cisa (cybersecurity and infrastructure security agency), de la NSA et du Centre canadien pour la cybersécurité, des pirates affiliés à la Chine ont ciblé des organisations gouvernementales et du secteur IT. Ils se sont servis d’un malware nommé Brickstorm, signalé pour la première fois en septembre par des chercheurs de Mandiant et du Threat Intelligence Group de Google.

A l’époque, ce dernier avait déclaré que le malware avait persisté pendant 369 jours en moyenne sans être détectée et qu’elle avait été découverte au sein des réseaux de cabinets d'avocats, d’éditeurs de SaaS et des entreprises IT américaines. De son côté, la Cisa a analysé huit échantillons distincts de Brickstorm dont un provenant d’un serveur vCenter de VMware, qui gère les environnements virtuels. Il a échappé à la détection pendant plus d’un an et demi laissant les attaquants se déplacer latéralement dans le réseau de la victime.

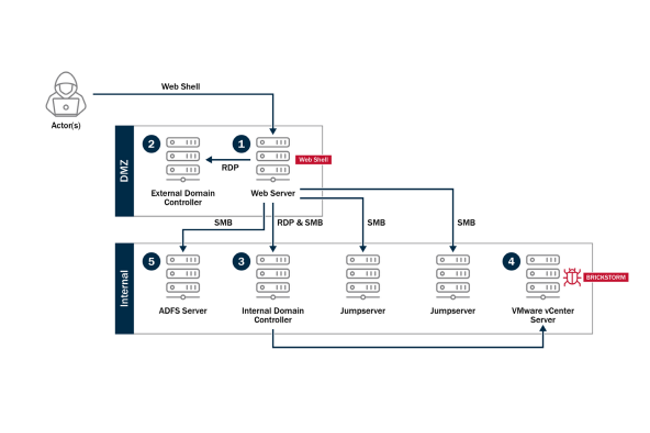

Du web shell au contrôle de domaine

Dans l'incident sur lequel a enquêté la CISA, les pirates ont d'abord compromis un serveur web accessible au public, même si la méthode utilisée reste incertaine. Ils ont ensuite déployé un web shell, essentiellement un script web servant de backdoor afin d’exécuter à distance des commandes sur le serveur. À partir du serveur web, les pirates ont pu extraire les identifiants d'un compte de service qu’ils ont utilisés pour accéder à un contrôleur de domaine depuis lequel ils ont copié la base de données Active Directory.

Les identifiants d'un deuxième compte de service ont été utilisés pour accéder à un autre contrôleur de domaine sur le réseau interne et copier la base de données AD, qui comprenait les identifiants utilisés par un fournisseur de services managés (MSP). À l'aide des identifiants du MSP, les pirates ont pu accéder à un serveur VMware vCenter et déployer le malware Brickstorm dans le répertoire /etc/sysconfig/.

Les environnements virtualisés ciblés

Les analystes des différentes agences font remarquer que certains échantillons de Brickstorm sont compatibles avec la virtualisation et créent une interface de socket virtuel qui permet la communication entre les machines virtuelles et l'exfiltration de données. Le logiciel malveillant vérifie également l'environnement lors de son exécution afin de s'assurer qu'il fonctionne à partir d'un chemin d'accès spécifique. Cela fait partie d'un ensemble de capacités d'autosurveillance qui garantissent sa persistance en le réinstallant et en l'exécutant s'il détecte que quelque chose ne fonctionne pas correctement.

Le malware imite les fonctionnalités d'un serveur web pour ses communications de commande et de contrôle (C2) afin de se fondre dans le trafic légitime. Il fournit aussi un proxy SockS5 utilisé par les attaquants pour créer un tunnel du trafic lors d'opérations de déplacement latéral. En termes de fonctionnalités, Brickstotm permet aux acteurs malveillants de parcourir le système de fichiers et d'exécuter des commandes shell, leur offrant ainsi un contrôle total sur le système compromis. « Une fois la connexion sécurisée au domaine C2 établie, l'échantillon 1 utilise un package Go personnalisé wssoft2 pour gérer les connexions réseau entrantes et traiter les commandes qu'il reçoit », ont déclaré les analystes de la Cisa. « Les commandes sont dirigées vers l'un des trois gestionnaires selon la fonction requise : Socks Handler, Web Service Handler et Command Handler. »

Mesures d'atténuation

L'avis conjoint comprend des indicateurs de compromission pour les échantillons analysés ainsi que des règles de détection Yara et Sigma. Les agences recommandent également plusieurs actions comme mettre à niveau les serveurs vCenter vers la dernière version. De même, elles préconisent de renforcer ces environnements en appliquant les dernières versions et de dresser l’inventaire de tous les périphériques réseau et de surveiller toute connectivité réseau suspecte. Par ailleurs, les entreprises doivent s’assurer que la segmentation du réseau est correcte et limite le trafic réseau entre la zone sécurisée (DMZ) et le réseau interne. Elles peuvent également désactiver les protocoles RDP et SMB.

En matière de privilège, le principe du moindre privilège doit être de mise, ainsi que le renforcement de la surveillance des comptes de services disposant de droits élevés et ont un comportement prévisible. (par exemple, des analyses qui s'exécutent de manière fiable à une certaine heure de la journée). Enfin, il est possible de bloquer les fournisseurs DNS-over-HTTPS (DoH) non autorisés et le trafic réseau DoH externe afin de réduire les communications non surveillées.

Commentaire