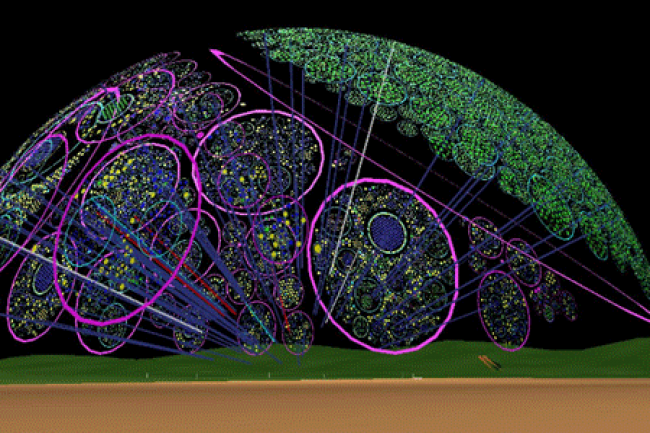

En début de semaine, plusieurs attaques en déni de service ont été détectées par les solutions de CloudFlare aux Etats-Unis et en Europe. En France, l'hébergeur OVH a été particulièrement touché. La particularité de ces offensives massives réside dans leur intensité. La société de sécurité a analysé dans un premier temps des pics à 325 Gbit/s soit légèrement supérieur à l'attaque contre Spamhaus l'année dernière. Au final, CloudFlare a constaté des pics à 400 Gbit/s, un record pour un assaut de ce type. Pour opérer les cybercriminels se sont appuyés sur la technique d'amplification NTP. Pour ce faire, ils utilisent une faille dans les serveurs NTP (Network Time Protocol) qui permettent de synchroniser les horloges des systèmes informatiques.

Matthew Prince, CEO et fondateur de CloudFlare, a donné sur son blog quelques détails supplémentaires sur ces attaques DDoS. Elles ont exploité 4 529 serveurs NTP qui ont généré chacun un trafic de 87 Mbit/s sur 1 298 réseaux différents. A titre de comparaison, l'assaut sur Spamhaus avait réquisitionné 31 000 serveurs DNS pour un pic de trafic plus faible. Pour le dirigeant, « il est possible que les cybercriminels utilisent un seul serveur fonctionnant sur un réseau qui permet d'usurper une source d'adresse IP pour initier des requêtes ». Le blog publie un classement des réseaux impliqués, ainsi que du nombre de serveurs touchés. Matthew Prince constate que 114 serveurs OVH ont été impactés et, ironie du sort, l'hébergeur a été à la fois la source et la victime de l'attaque.

Une commande obscure dans NTP à l'origine de l'amplifcation

Le coupable de la faille NTP est une commande obscure nommée « Monlist » qui appelle une liste des 600 dernières adresses IP pour se connecter au serveur NTP. Cette fonction apparaît anodine, mais « elle peut faire beaucoup de mal », annonce Matthew Prince. En effet, le serveur NTP peut renvoyer des requêtes avec une forte amplification (jusqu'à 200 fois). Selon le blog, cela signifie que, théoriquement, un hacker disposant d'un lien 1 Gbit/s pourrait générer un trafic DDoS de plus de 200 Gbit/s.

Cette faiblesse avait été détectée par l'US-Cert et d'autres organismes à la mi-janvier sous la référence CVE- 2013-5211 et ils préconisaient de désactiver la fonction Monlist ou de passer à la version 4.2.7 de NTP. Pour autant, le dirigeant de CloudFlare prédit une autre source de menace en matière de DDoS, « si vous pensez que NTP est mauvais, attendez-vous à la suite avec SNMP qui a un pouvoir théorique d'amplification multiplié par 650 ». Une utopie ? Non, il prévient : « Nous avons déjà commencé à voir des attaques par saturation qui expérimentent cette technique. Attachez vos ceintures ! ». Enfin, il conclut par la découverte d'une boîte à outils nommée « Flooder » pour automatiser des attaques par amplification DNS.

Des détails sur les dernières attaques massives en DDoS

1

Réaction

Les attaques par déni de service (DDoS), qui ont eu lieu cette semaine, ont été rendues possibles par des faiblesses des configurations d'un nombre relativement restreint de serveurs NTP, notamment ceux de l'hébergeur français OVH.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Les attaques par deni de service , DDOS se font plus fréquentes sur les cloud et autres serveurs.Il set vrai que certains serveurs sont plus exposés que d'autres pour être la cible de cyberattaque.

Signaler un abus