Une campagne de cyberespionnage cible des experts en intelligence artificielle travaillant dans l'industrie privée, le gouvernement et les universités, selon une alerte de chercheurs de l’entreprise de sécurité Proofpoint. Les attaquants, probablement d'origine chinoise, utilisent un cheval de Troie d'accès à distance (Remote Access Tojan, RAT) appelé SugarGh0st. « La date de la récente campagne coïncide avec un rapport de Reuters daté du 8 mai 2024, indiquant que le gouvernement américain s’employait toujours à limiter l'accès de la Chine à l’IA générative », ont constaté les chercheurs. « L’impossibilité pour les entités chinoises d’accéder aux technologies nécessaires au développement de l'IA incite peut-être des cyberacteurs prochinois à cibler les personnes qui ont accès à ces informations pour aider le pays dans ses objectifs. »

Il convient toutefois de noter que Proofpoint n'a pas établi avec certitude de lien avec un acteur connu de la menace, et encore moins avec un acteur parrainé par un État, et attribue pour l'instant l'activité à un alias temporaire UNK_SweetSpecter. SugarGh0st est une version personnalisée d'un cheval de Troie Gh0stRAT, toujours utilisé dans des attaques par de nombreux groupes chinois. SugarGh0st a été documenté pour la première fois par des chercheurs de Cisco Talos en novembre 2023, alors qu’il était utilisé contre des cibles gouvernementales en Ouzbékistan et en Corée du Sud. À l'époque, l'équipe de Talos avait attribué ces attaques, avec un degré de confiance faible, à un acteur de la menace parlant chinois, en raison des artefacts en langue chinoise présents dans le code du cheval de Troie. Selon Proofpoint, ces artefacts sont toujours présents dans les échantillons utilisés dans cette nouvelle campagne contre les experts en IA et la chaîne d'infection est similaire à celle utilisée dans l'attaque de novembre.

L'hameçonnage comme point d'accès initial

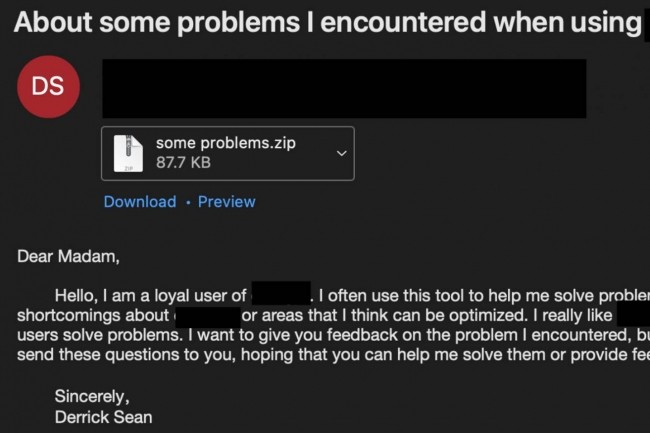

Les victimes sont ciblées via un courrier électronique ayant pour objet l’IA, dans lequel les attaquants se présentent comme des utilisateurs d'un outil que les victimes connaissent bien et demandent de l'aide pour résoudre un problème. Les courriels contenaient une pièce jointe ZIP malveillante contenant un fichier .LNK (raccourci Windows). Les fichiers LNK servent souvent à distribuer des logiciels malveillants, car ils sont capables d’exécuter des commandes shell. Dans le cas présent, le fichier LNK contient des paramètres de ligne de commande permettant d'exécuter un code JavaScript qui agit comme un dropper de logiciel malveillant.

Le dropper est un programme ou un script utilisé pour « déposer » des charges utiles supplémentaires sur un système, soit en décryptant leur code stocké dans un fichier existant, soit en téléchargeant les charges utiles à partir d'un emplacement distant. « Le dropper JavaScript contenait un document leurre, un outil ActiveX enregistré puis utilisé abusivement pour le sideloading, et un binaire chiffré, tous encodés en base64 », ont expliqué les chercheurs de Proofpoint. « Pendant que le document leurre était affiché au destinataire, le dropper JavaScript installait la bibliothèque, qui était utilisée pour exécuter les API Windows directement à partir du JavaScript ». Le dropper JavaScript s'appuie sur la bibliothèque ActiveX pour exécuter un shellcode sur le système afin de créer une entrée de démarrage dans le registre appelée CTFM0N.exe et de charger par réflexion le binaire SugarGh0st en mémoire.

Un RAT pour des attaques très ciblées

Le RAT SugarGh0st se connecte à un serveur de commande et de contrôle distant (C2) différent de celui utilisé en novembre. Il collecte des informations sur le système infecté et lance un shell inversé qui permet aux attaquants d'accéder au système et d'exécuter des commandes. Toutes les campagnes d'attaques utilisant SugarGh0st et suivies par Proofpoint depuis novembre semblent très ciblées. Parmi les cibles, on trouve une entreprise de télécommunications américaine, un média international, une organisation gouvernementale d'Asie du Sud et désormais une dizaine de personnes ayant des liens avec une entité d’IA de premier plan basée aux États-Unis.

« Même si Proofpoint n’est pas en mesure d’attribuer avec certitude ces campagnes à un état en particulier, le thème du leurre faisant spécifiquement référence à un outil d'intelligence artificielle, le ciblage d'experts en intelligence artificielle, la demande de mise en relation avec du « personnel technique », l'intérêt pour un logiciel spécifique et la nature hautement ciblée de cette campagne sont remarquables », ont déclaré les chercheurs. « Il est probable que l'objectif de l'acteur était d'obtenir des informations non publiques sur l’IA générative ». Le rapport de Proofpoint comprend des indicateurs de compromission sous la forme de hachages de fichiers, d'URL et d'adresses IP utilisés dans la campagne, ainsi que des signatures de détection.

Commentaire