Souvent perçues comme des outils pratiques, les extensions de navigateur, peuvent devenir de véritables portes d’entrée pour les cyberattaquants. Une récente campagne, révélée par l’équipe de Socket.dev, plateforme spécialisée dans la sécurité des composants logiciels, a mis en lumière cinq plugins pour Chrome frauduleux. Déguisés en outils de productivité, ils contournent les protections de la place de marché du navigateur pour infiltrer des comptes d’entreprise et dérober des jetons de session. « Ces extensions fonctionnent de concert pour bloquer les capacités de réponse aux incidents et faciliter la prise de contrôle complète des comptes via le détournement de session », écrivent les chercheurs dans un blog, précisant que la campagne cible des plateformes RH et ERP largement utilisées.

Il s’agit d’une intrusion multi-vecteurs combinant vol discret d’identifiants et manipulation des mécanismes de sécurité selon les chercheurs. Malgré leur apparence officielle, les extensions exécutent des actions malveillantes au cœur des flux de travail des entreprises. Selon les chercheurs, plus de 2 300 utilisateurs ont été trompés et ont installé ces extensions avant que Google ne soit alerté et procède à leur retrait. Les systèmes visés incluent Workday, NetSuite ou SuccessFactors, où la compromission d’une seule session peut exposer des données sensibles sur les employés, des informations financières et des processus internes.

Des outils de productivité déguisés

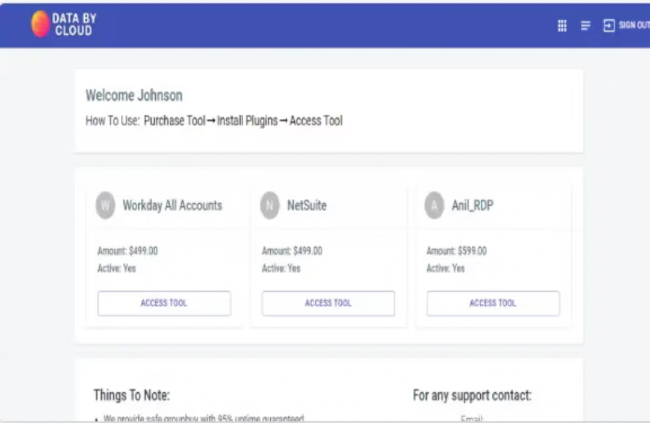

Chaque plugin se présente comme un outil d’amélioration de la productivité ou d’assistance à la sécurité pour les collaborateurs. Les fiches du Chrome Web Store mettent en avant des tableaux de bord soignés et promettent un accès simplifié aux solutions RH ou ERP. De plus, les autorisations demandées paraissent « standard », avec des fonctions a priori anodines comme l’accès aux cookies ou la modification de pages web. Une fois installés, DataByCloud Access, Data By Cloud 1 et Software Access exfiltrent des cookies de session contenant des clés d’authentification vers des serveurs contrôlés par les attaquants. Cette récupération s’effectue automatiquement toutes les 60 secondes, garantissant des accès toujours à jour, même lorsque les utilisateurs se reconnectent. Ces jetons suffisent souvent à authentifier un utilisateur sans mot de passe. Software Access va plus loin en mettant en œuvre une injection bidirectionnelle de cookies, qui réutilise les clés volés dans un navigateur contrôlé par l’attaquant via l’API chrome.cookies.set(), contournant ainsi les écrans de connexion et l’authentification multi-facteur.

Les sessions compromises peuvent servir de mots de passe volés : déjà validées par les écrans de connexion et l’authentification multifacteur, elles ouvrent ainsi un accès direct aux comptes sans déclencher les alertes de sécurité classiques. « Les cinq extensions font toujours l’objet d'une enquête », précisent les chercheurs. « Nous avons soumis des demandes de retrait à l’équipe de sécurité du Chrome Web Store de Google. » Sollicité par CSO, l'entreprise n'a pas immédiatement répondu à la demande.

Blocage des défenses et détournement de sessions

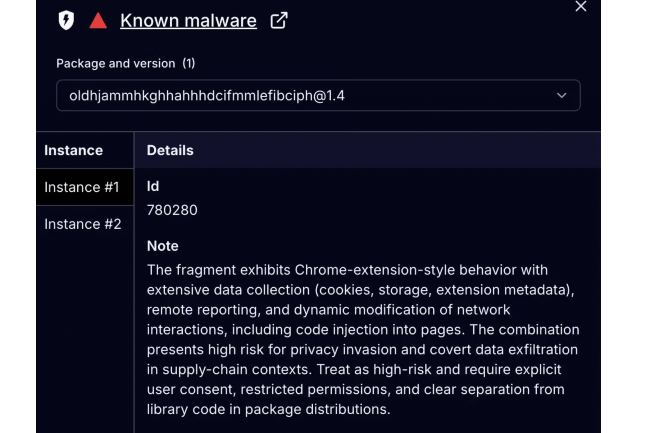

La menace ne se limite pas au vol d’identifiants. Tool Access 11 et Data By Cloud 2 intègrent des routines de manipulation du DOM (Document Object Model) pour bloquer l’accès aux pages de sécurité et d’administration des plateformes ciblées. Ainsi, les administrateurs ne peuvent plus changer les mots de passe, consulter l’historique des connexions ou désactiver des comptes compromis, même en cas de comportement suspect. Data By Cloud 2 va plus loin encore en ciblant également l’environnement de test de Workday (workdaysuv.com) et en intégrant la gestion du 2FA des terminaux et l’accès au journal d’audit, touchant 1 000 utilisateurs et se positionnant comme l’extension la plus largement distribuée.

Les chercheurs recommande aux entreprises d’auditer et de limiter strictement l’usage des extensions de navigateur, d’examiner attentivement les demandes d’autorisations et de supprimer les modules accédant inutilement aux cookies ou aux applications d’entreprise. De même, ils conseillent de surveiller les activités de session anormales et de s’appuyer sur des outils capables de détecter les comportements malveillants des extensions avant qu’elles n’atteignent les utilisateurs.

Data By Cloud 2 (v3.3), bloque l’accès aux fonctions critiques de Workday, affectant 1 000 utilisateurs. (Crédit: Socket)

Commentaire