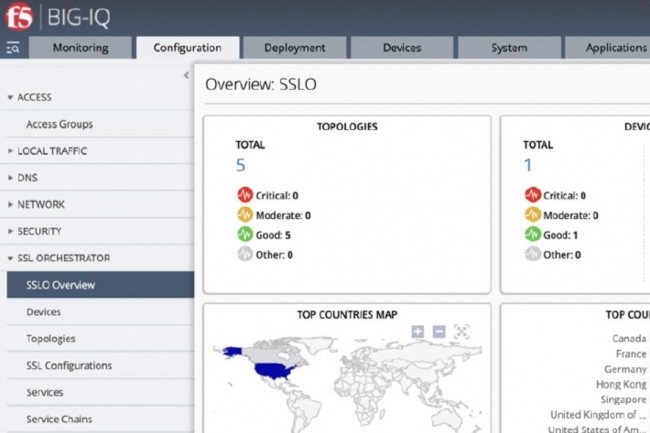

Le fournisseur en sécurité, gestion du trafic et automatisation réseau F5 Networks a émis un billet d'alerte concernant des vulnérabilités dans ses solutions découvertes en août dernier par Rapid 7. Les deux problèmes, de gravité élevée étaient les suivants : CVE-2022-41622 (score CVSS : 8,8) de type vulnérabilité de falsification de requête intersite (CSRF) via iControl SOAP, entraînant l'exécution de code à distance non authentifié. Ainsi que la CVE-2022-41800 (score CVSS : 8,7), une faille iControl REST qui permettant à un utilisateur authentifié avec un rôle d'administrateur de contourner les restrictions du mode Appliance. Les versions concernées des composants BIG-IP sont les suivantes : 17.0.0, 16.1.0-16.1.3, 15.1.0-15.1.8, 14.1.0-14.1.5, 13.1.0-13.1.5 tandis que pour Big-IQ ce sont les 8.0.0-8.2.0 et 7.1.0 qui sont à risque.

« En exploitant avec succès la pire des vulnérabilités (CVE-2022-41622), un attaquant pourrait obtenir un accès root persistant à l'interface de gestion de l'appareil même si l'interface de gestion n'est pas accessible sur Internet », a prévenu le chercheur en sécurité Ron Bowes de Rapid7. Alors qu'un attaquant avec un accès Advanced Shell (bash) au système BIG-IP ou BIG-IQ peut être en mesure d'utiliser ces problèmes pour exécuter des commandes système arbitraires, créer ou supprimer des fichiers ou désactiver des services, F5 ne connaît aucun moyen pour un attaquant être en mesure de tirer parti de ces problèmes en ce moment. Dans les déploiements par défaut, recommandés ou pris en charge, seuls les utilisateurs du rôle d'administrateur et l'utilisateur racine se voient accorder un accès bash sur le système BIG-IP ou BIG-IQ, et ces utilisateurs ont déjà un accès complet au système local.

Des recommandations poussées

De son côté, le fournisseur a réagi en précisant : « F5 reconnaît que ces problèmes sont liés à la sécurité. Cependant, il n'existe aucun moyen connu d'exploiter ces problèmes sans d'abord contourner les contrôles de sécurité existants à l'aide d'un mécanisme inconnu ou non découvert. Par conséquent, F5 ne considère pas ces problèmes comme des vulnérabilités ». Le fournisseur a cependant poussé des recommandations face à cette situation : « F5 vous recommande de sécuriser l'accès aux interfaces de gestion BIG-IP et BIG-IQ et de vous assurer que seuls les utilisateurs de confiance ont accès à ces systèmes en suivant les meilleures pratiques de sécurité ».

Commentaire