Des chercheurs en sécurité avertissent que les documents hébergés dans le cloud ne sont peut-être pas hors de portée des acteurs du ransomware. Même s'ils sont plus difficiles à chiffrer de manière permanente en raison des fonctionnalités de sauvegarde automatisées du service cloud, il existe encore des moyens de rendre la vie difficile aux entreprises. Les équipes de Proofpoint ont ainsi conçu un PoC d'exploit qui consiste à abuser des paramètres de gestion des versions des documents dans les services OneDrive et SharePoint Online de Microsoft faisant partie des offres cloud Office 365 et Microsoft 365. De plus, étant donné que ces derniers donnent accès à la plupart de leurs fonctionnalités via des API, les attaques potentielles peuvent être automatisées à l'aide de l'interface de ligne de commande et des scripts PowerShell.

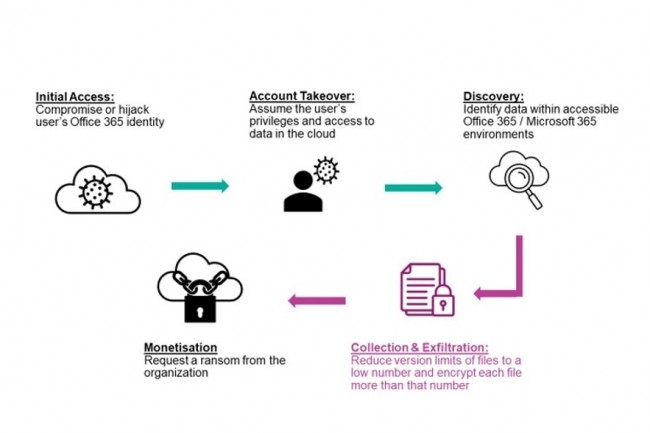

La chaîne d'attaque décrite par Proofpoint commence par la compromission par des pirates d'un ou plusieurs comptes SharePoint Online ou OneDrive. Cela peut se faire de différentes manières, notamment par hameçonnage, en infectant la machine de l'utilisateur avec des logiciels malveillants, puis en détournant leurs sessions authentifiées, ou en incitant les utilisateurs à donner à une application tierce l'accès à leur compte via OAuth. Quelle que soit la méthode, cela donnerait aux attaquants l'accès à tous les documents appartenant à l'utilisateur compromis. Dans SharePoint, cela s'appelle une bibliothèque de documents, qui est essentiellement une liste pouvant contenir plusieurs documents et leurs métadonnées. L'une des fonctionnalités des documents dans OneDrive et SharePoint est la gestion des versions des fichiers, qui est utilisée par la fonction d'enregistrement automatique chaque fois qu'une modification est effectuée. Par défaut, les documents peuvent avoir jusqu'à 500 versions, mais ce paramètre est configurable, par exemple à une seule.

Deux méthodes d'attaque possibles

« Chaque bibliothèque de documents dans SharePoint Online et OneDrive dispose d'un paramètre configurable par l'utilisateur pour le nombre de versions enregistrées, que le propriétaire du site peut modifier, quels que soient ses autres rôles », expliquent les chercheurs de Proofpoint. « Ils n'ont pas besoin de détenir un rôle d'administrateur ou des privilèges associés. Les paramètres de gestion des versions se trouvent sous les paramètres de liste pour chaque bibliothèque de documents ».

Cela ouvre deux méthodes d'attaques. L'une consiste pour l'attaquant à effectuer 501 modifications et à chiffrer le fichier après chaque modification. De cette façon, toutes les 500 versions stockées précédentes seront écrasées par des versions cryptées du document. Le problème avec cette approche est qu'elle prend beaucoup de temps et de ressources, car l'opération de chiffrement doit être répétée un grand nombre de fois. Un deuxième moyen, plus rapide, consiste à modifier le paramètre de version sur 1, puis à n'effectuer que deux modifications et à chiffrer le fichier après chacune. Cela supprimera toutes les versions précédemment enregistrées, du moins celles directement accessibles par l'utilisateur ou l'organisation dont il fait partie.

Un vecteur d'attaque limité

L'une des limites de cette attaque réside dans les documents stockés à la fois sur un terminal bout de réseau et synchronisé dans le cloud. Si l'attaquant n'a pas non plus accès au endpoint, le fichier peut être restauré à partir de la copie locale de l'utilisateur. Une autre limitation potentielle est la récupération via le support Microsoft. Selon Proofpoint, la société a contacté Microsoft pour signaler ce scénario d'abus et l'éditeur aurait déclaré que son personnel d'assistance à la clientèle pouvait restaurer les versions de fichiers remontant à 14 jours. Cela repose probablement sur le système de sauvegarde automatisé du service qui n'est pas directement accessible aux utilisateurs ou aux organisations. Cependant, les chercheurs de Proofpoint affirment qu'ils ont tenté de restaurer d'anciennes versions de documents via le support Microsoft et qu'ils n'ont pas réussi.

La société conseille aux organisations de surveiller les modifications de configuration des fichiers dans leur compte Office 365. Les modifications apportées aux paramètres de gestion des versions sont inhabituelles et doivent être traitées comme un comportement suspect. La mise en œuvre de politiques de mots de passe solides et d'une authentification multifacteur, l'examen des applications tierces avec un accès OAuth aux comptes et la mise en place d'une politique de sauvegarde externe qui couvre les fichiers cloud sont également de fortes recommandations.

Commentaire