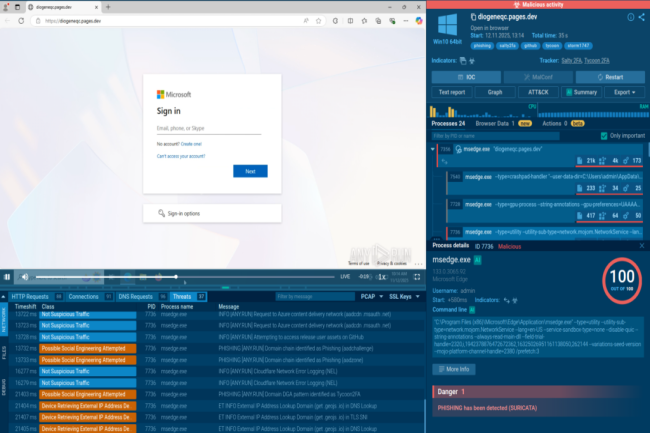

Des chercheurs de la société Any.Run ont découvert une campagne de phishing très efficace. Elle repose sur la combinaison de deux kits de phishing as a service nommés Salty2FA t Tycoon2FA. Ce mix contourne déjà les règles de détection de l’un ou l’autre kit pris séparément. « L'analyse du code effectuée a confirmé la présence de charges utiles hybrides », ont déclaré les experts dans un blog. Ils ajoutent « les premières étapes correspondaient à Salty2FA, tandis que les étapes ultérieures reproduisaient presque ligne par ligne la chaîne d'exécution de Tycoon2FA », ont-ils écrit.

« Ce chevauchement marque un changement significatif qui affaiblit les règles spécifiques aux kits, complique l'attribution et donne aux acteurs malveillants plus de latitude pour échapper à la détection précoce. » Les deux services visent à contourner l'authentification multifactorielle en capturant les identifiants des utilisateurs et les données de session grâce à des flux logiques frauduleux en plusieurs étapes. Any.Run a conseillé aux responsables de la sécurité de ne pas se fier aux indicateurs statiques, car les flux d'exécution hybrides qu'ils ont observés ne peuvent être détectés qu'en surveillant de près les modèles de comportement et les routines de secours de la nouvelle souche.

Tycoon redonne vie à Salty

Selon les chercheurs, l'émergence de cette souche hybride de phishing coïncide avec une forte baisse de l'activité de Salty2FA en mode autonome. En novembre 2025, les soumissions de ce kit à la sandbox d’Any.Run ont chuté de plusieurs centaines par semaine à seulement une poignée (51 au total). Alors qu'il semblait que le framework était abandonné, il était en fait en train de se transformer pour revenir à Tycoon2FA chaque fois que son infrastructure d'origine rencontrait des problèmes. « Une analyse a montré l'utilisation d'ASP.NET CDN, ce qui n'est pas habituel pour le kit Salty2FA », ont fait remarquer les chercheurs. « On aurait dit que quelqu'un avait appuyé sur un bouton et mis hors ligne une partie importante de l'infrastructure du framework. »

Mais plutôt qu'un arrêt total, les échantillons ont rapidement commencé à déclencher des détections à la fois pour Salty2FA et Tycoon2FA. Finalement, les charges utiles hybrides ont commencé avec des éléments Salty familiers, notamment l'obfuscation de code, le JavaScript « trampoline » et les modèles de domaine, puis sont passées à la chaîne d'exécution de Tycoon2FA, notamment les domaines basés sur DGA et le comportement Adversary-in-the-Middle (AiTM). Selon les chercheurs, cette combinaison compliquera la détection basée sur les signatures, et les règles adaptées uniquement à Salty ou Tycoon pourraient désormais passer complètement à côté de l'hybride.

Se défendre contre une attaque à deux niveaux

Pour les défenseurs, cela signifie que l'attribution devient plus floue, les hypothèses de recherche plus faibles et la détection précoce beaucoup plus difficile. Any.Run alerte sur le fait que le recours à des indicateurs statiques de compromission comme les domaines et les URL n'est plus suffisant. Selon l’entreprise de cybersécurité, il faut désormais surveiller les modèles de comportement, les routines de secours et les flux d'exécution hybrides pour détecter les signes d'activité de la campagne. « Si l'infrastructure Salty devient indisponible, la même campagne peut basculer vers Tycoon2FA sans laisser de trace évidente », ont noté les chercheurs.

« La recherche de menaces doit s'intéresser à ces transitions afin d'éviter de passer à côté de preuves. » Selon les chercheurs, l'essor des kits de phishing 2FA hybrides devrait préparer les défenseurs à des campagnes plus flexibles, plus modulaires et plus tolérantes aux défaillances de l'infrastructure. Jusqu'à récemment, la campagne Salty2FA battait son plein, contournant les protections MFA grâce à un ensemble de tactiques avancées, notamment le camouflage au sein de plateformes de confiance comme Cloudflare Turnstile. Sa fusion avec Tycoon2FA constitue une menace sérieuse, étant donné que cette dernière est déjà responsable de près de 90 % des incidents ‘phishing-as-a-service’ (PhaaS) récents.

Commentaire