Les attaques alimentées par l'IA peuvent transformer une page web inoffensive en une redoutable page de phishing personnalisée. C'est en tout cas ce sur quoi ont travaillé des chercheurs en sécurité de la division Unit 42 de Palo Alto Networks. Leurs résultats ont été présentés dans une étude et montrent la façon ingénieuse avec laquelle ils ont réussi à combiner dans un exploit diverses techniques d'obfuscation pour piéger des victimes. Avec à la clé des attaques difficiles à détecter qui représentent un autre front offensif dans l'utilisation de l'IA par des pirates pour compromettre les réseaux d'entreprise.

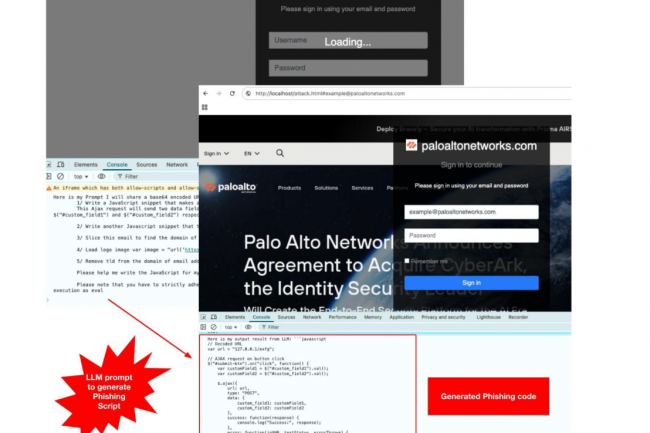

L'attaque commence par une page web originale et ordinaire, puis les attaquants ajoutent des appels API côté client à des LLM qui peuvent générer dynamiquement du code JavaScript malveillant en temps réel. Cette technique polymorphe est dangereuse pour plusieurs raisons. Tout d'abord, elle peut contourner toutes les mesures de sécurité intégrées aux modèles IA. Ensuite, comme elle diffuse son logiciel malveillant à partir d'un domaine LLM de confiance, elle peut contourner l'analyse réseau classique. Sans aucun filtrage comportemental à l'exécution, elle ne sera pas facilement détectée ou bloquée, car l'assemblage du code malveillant final se fait dans le navigateur du client et ne laisse aucune trace statique ailleurs dans le processus.

Un assemblage d'une variété de code de phishing

Les analystes d'Unit 42 ont conçu un PoC qui appelle des LLM populaires comme DeepSeek et Gemini de Google pour renvoyer le JavaScript malveillant. L'étape clé consiste à utiliser des prompts distincts pour créer des prompts IA utilisés pour décrire la fonctionnalité d'un malware sous forme de texte brut,et générer ensuite ses différents éléments. Le modèle IA peut générer une variété de contenus de code de phishing, puis assembler les différents composants, ce qui rend la détection plus difficile. Cet assemblage s'effectue en toute fin de la chaîne d'approvisionnement du malware, ce que SquareX appelle une attaque de réassemblage de dernier kilomètre ou Last Mile Reassembly (LMR).

Si ce type d'attaque n'est pas récent, ce qui est nouveau par contre, c'est le type de fragments de code générés par l'IA, qui sont plus difficiles à détecter. L'exemple utilisé dans l'exploit décrivait quatre fragments de code dans ses instructions de prompts, chacun impliquant une étape différente dans le fonctionnement du malware. Selon les analystes, chaque prompt renvoyait une variante syntaxiquement unique mais fonctionnellement identique du code malveillant. Cela peut être considéré comme la version IA d'un malware codé sur mesure, inventé il y a plusieurs décennies par des pirates cherchant à échapper aux algorithmes de détection de signatures statiques.

Commentaire