La meilleure défense c’est parfois l’attaque. Preuve en est la découverte par des experts de Cloudflare d’une technique de détournement du link wrapping par les éditeurs de sécurité pour protéger les messageries. Ce procédé réécrit les URL des messages afin de les acheminer via un domaine intermédiaire pour les analyser. Des pirates ont eu l’idée d’insérer des liens de phishing dans ces URL réacheminés. Une technique à première vue contre-intuitive, mais les cybercriminels profitent du délai de mise en œuvre de ces services avant que les services d’analyse ne commencent à les détecter et à bloquer leurs pages de phishing.

Des campagnes via Proofpoint et Intermedia

Ces deux derniers mois, plusieurs campagnes de phishing exploitant des comptes de messagerie compromis protégés par les services de Proofpoint et Intermedia.net ont été identifiées par les équipes de Cloudflare. Les URL contenues dans les e-mails envoyés à partir de ces comptes ont été automatiquement réécrites par les services de sécurité pour pointer vers des domaines comme http://urldefense.proofpoint.com et http://url.emailprotection.link pour Intermedia. « Des fournisseurs comme Proofpoint ont spécialement développé le link wrapping pour protéger les utilisateurs en acheminant toutes les URL cliquées via un service d'analyse afin de bloquer les destinations malveillantes connues au moment du clic », ont écrit les chercheurs dans leur rapport sur les attaques.

« Si cette technique est efficace contre les menaces connues, les attaques peuvent toujours aboutir si le lien encapsulé n'a pas été marqué par l’analyse au moment du clic », ajoutent-ils. Les destinataires de ces e-mails frauduleux cliquent plus facilement sur les liens encapsulés, pensant qu'ils ont déjà été vérifiés par les solutions de sécurité. Parallèlement, les filtres anti-spam basés sur la réputation peuvent ne pas bloquer ces liens, car ils semblent pointer vers des domaines de confiance.

De multiples niveaux de dissimulation

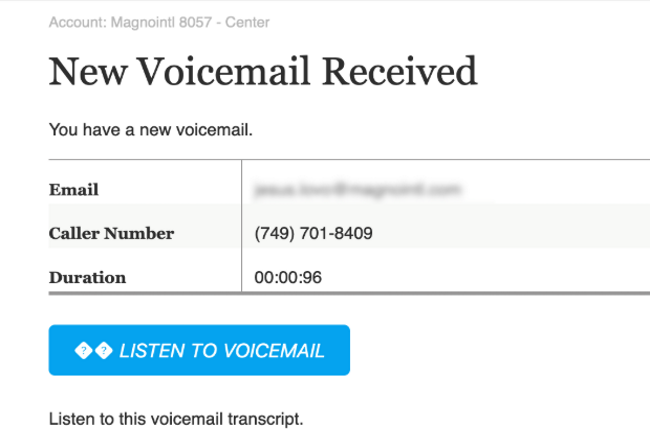

Afin de maximiser leurs chances de réussite, les auteurs de ces campagnes utilisent des techniques supplémentaires pour dissimuler leurs charges utiles finales. Dans une campagne, l'URL de phishing a été acheminée via plusieurs domaines de redirection, puis encapsulée par le service de réécriture de liens de Proofpoint, avant d'être finalement transmise via un raccourcisseur d'URL, ajoutant ainsi plusieurs niveaux de dissimulation. Les courriels de phishing utilisent différentes méthodes pour tromper les destinataires : fausses notifications de messages vocaux avec un bouton pour accéder au message, alertes concernant des messages prétendument reçus via Microsoft Teams, notifications sur des documents sécurisés envoyés via Zix Secure Message. Mais dans tous les cas, la page de destination finale, atteinte après une série de redirections, était une fausse page de connexion Microsoft Office 365 dont le but est de récolter les identifiants des utilisateurs. « L'utilisation abusive de services de link wrapping fiables par cette campagne augmente considérablement les chances de réussite d'une attaque », ont déclaré les experts. « Les attaquants exploitent la confiance inhérente que les utilisateurs accordent à ces outils de sécurité, ce qui peut entraîner des taux de clics plus élevés », observent-ils.

Si cette technique de piratage est une évolution intéressante, l'utilisation abusive de services officiels pour dissimuler des charges utiles malveillantes n'est ni nouvelle ni susceptible de disparaître. Que ce soit des humains ou des logiciels qui inspectent les liens, la détection ne doit jamais reposer uniquement sur la réputation du domaine. Les entreprises doivent former leurs employés à repérer les pages de phishing s'ils tombent dessus, et les outils automatisés doivent utiliser des algorithmes de détection de contenu plus sophistiqués pour identifier ces pages.

Commentaire