Un malware ayant déjà servi pour cibler les sites développés avec des systèmes de gestion de contenu comme WordPress et Joomla a commencé à être utilisé pour attaquer des serveurs de messagerie POP3 et les serveurs FTP. Connu sous le nom de Fort Disco, ce malware a été décrit en août par des chercheurs de Arbor Networks, une société qui vend des solutions de protection contre les attaques DDoS. Selon le document publié, Fort Disco a infecté plus de 25 000 ordinateurs sous Windows et a été utilisé pour deviner les mots de passe des comptes administrateur de plus de 6 000 sites WordPress, Joomla et Datalife Engine.

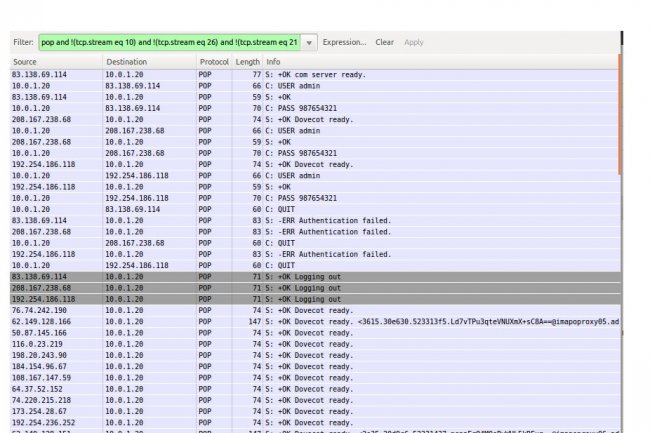

Une fois l'ordinateur infecté, le malware se connecte régulièrement à un serveur de commande et de contrôle (C&C) pour prendre ses instructions. Généralement, sa mission consiste à cibler des milliers de sites Web et de trouver les mots de passe permettant d'accéder aux comptes administrateur. Selon un chercheur en sécurité suisse qui gère le service de tracking de botnet Abuse.ch, le malware Fort Disco a évolué. « En poussant mes investigations, j'ai trouvé qu'il existait une variante « brute-force »* de ce malware qui visait les identifiants des comptes POP3 au lieu de ceux de WordPress », a-t-il écrit hier dans un billet de blog. Le Post Office Protocol version 3 (POP3) permet aux clients de messagerie de se connecter à des serveurs de messagerie et de récupérer les messages de comptes existants.

Un moyen pour lancer des attaques plus larges

Dans le cas présent, le serveur de commande et de contrôle de la variante Fort Disco retourne une liste de noms de domaine accompagnés de leurs enregistrements Mail eXchanger (MX) correspondants. Les enregistrements de serveur de messagerie permettent d'associer un nom de domaine particulier à un serveur de messagerie. « Le serveur C&C envoie également au malware une liste de comptes de messagerie standard contre lesquels il doit mener ses attaques pour deviner leur mot de passe », a ajouté l'administrateur d'Abuse.ch. « Ce sont les gens de Shadowserver - la société qui surveille les réseaux de zombies - qui m'ont mis sur la piste. Ils avaient déjà vu cette famille de malwares à l'action. Elle utilisait les mêmes méthodes pour mener des attaques brute-force contre des serveurs FTP », a-t-il déclaré.

« Les attaques par force brute pour deviner les mots de passe contre des sites Web sous WordPress et autres systèmes de blogs populaires sont relativement courantes, mais en général elles sont basées sur des scripts d'attaques écrits en Python ou en Perl hébergés sur des serveurs malveillants », explique encore le chercheur. « Avec ce malware, les cybercriminels ont trouvé un moyen de mener leurs attaques depuis un plus grand nombre de machines et une méthode pour cibler les serveurs POP3 et FTP », a-t-il déclaré.

(*) attaques en « force brute » consistant à tester toutes les combinaisons possibles.

Des serveurs POP3 et FTP attaqués en force brute par un malware

0

Réaction

Une variante du malware Fort Disco mène des attaques contre les serveurs POP3 et FTP pour deviner les mots de passe.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire