Le contexte de guerre actuelle entre la Russie et l'Ukraine s'étend bien au-delà du champs de bataille traditionnel puisqu'il intègre pleinement le front de la cyberguerre. Les chercheurs du fournisseur de cybersécurité CrowdStrike viennent maintenant de détecter une attaque par déni de service (DoS) visant des sites Web russes et biélorusses impliquant l'Armée informatique d'Ukraine soutenue au plus haut niveau de son gouvernement. Selon la société, deux images Docker compromises utilisées comme honeypots ont servi à quatre reprises entre le 27 février et le 1er mars 2022 pour effectuer des attaques par déni de service ciblées.

L'Armée informatique d'Ukraine est une organisation de cyberguerre volontaire créée fin février 2022 pour lutter contre l'intrusion numérique de l'information ukrainienne et du cyberespace après le début de l'invasion russe de l'Ukraine le 24 février dernier. CrowdStrike a donc établi un lien entre ces attaques et les activités pro-ukrainiennes contre la Russie. L’éditeur a également mis en garde contre le risque de représailles des acteurs de la menace soutenant la Russie contre les entreprises utilisées pour mener des attaques perturbatrices contre les sites Web gouvernementaux, militaires et civils.

Une compromission par l'exposition de l'API du moteur Docker

Les pots de miel ont été compromis via une API de Docker Engine exposée. Ce n'est pas une première, cette technique ayant déjà été utilisée par de précédentes campagnes opportunistes telles que LemonDuck ou WatchDog pour infecter des conteneurs mal configurés, a déclaré CrowdStrike dans une publication de blog. La première image Docker utilisée dans l'attaque a été observée dans trois des quatre incidents et est hébergée sur Docker Hub. « Cette image a été téléchargée plus de 100 000 fois, mais CrowdStrike Intelligence ne peut pas évaluer combien de ces téléchargements proviennent d'une infrastructure compromise. L'image Docker contient un outil d'analyse comparative HTTP basé sur Go, nommé bombardier... qui utilise des requêtes HTTP pour tester le stress d'un site Web », ajoute le fournisseur.

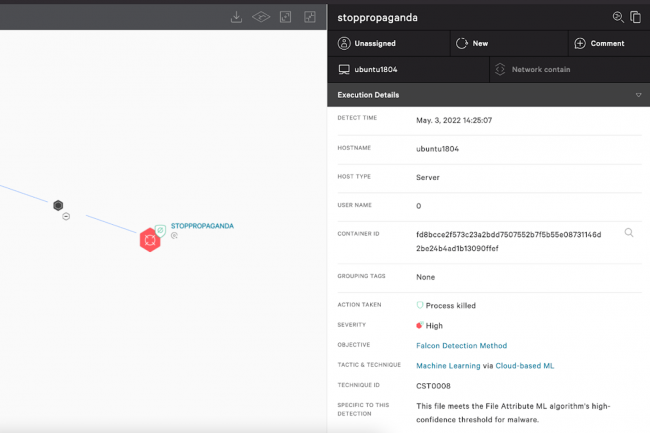

Les sites Web ciblés sont ceux du gouvernement, de l'armée, des médias et du commerce de détail en Russie et en Biélorussie. « CrowdStrike Intelligence estime que l'activité de déploiement de cette image Docker est très probablement automatisée, compte tenu du chevauchement des délais d'interaction avec l'API Docker », a déclaré l’entreprise. La deuxième image Docker utilisée dans l'attaque a été téléchargée plus de 50 000 fois depuis DockerHub, poursuit CrowdStrike. « L'image contient un programme DoS personnalisé basé sur Go nommé stoppropaganda [...] qui envoie des requêtes HTTP GET à une liste de sites web cibles qui les surchargent de requêtes. Là encore, l'attaque s'est concentrée sur les sites web des médias, du gouvernement, de l'armée, de l'énergie, des mines et de la finance russes et biélorusses ».

Commentaire