La CISA (Cybersecurity and Infrastructure Security Agency) a publié 15 avis concernant des vulnérabilités graves dans des produits de contrôle industriel (ICS) de Siemens, Mitsubishi Electric, Delta Electronics et Softing Industrial Automation. Certaines de ces failles, qualifiées de gravité élevée ou critique, peuvent entraîner l'exécution d'un code à distance.

Onze des 15 avis couvrent des vulnérabilités dans les produits Siemens, mais ce nombre n'est pas surprenant compte tenu de la quantité de lignes de produits dont Siemens dispose dans son portefeuille et du fait que, en tant que fournisseur ICS, l'entreprise a un programme de cybersécurité très actif. Quatre des avis de Siemens contiennent des vulnérabilités de gravité critique avec des scores CVSS compris entre 9 et 10, tandis que trois autres contiennent des failles de gravité élevée avec des scores compris entre 7 et 9. Les autres avis portent sur des problèmes de gravité moyenne ou faible.

Des équipements et des informations sensibles à risque

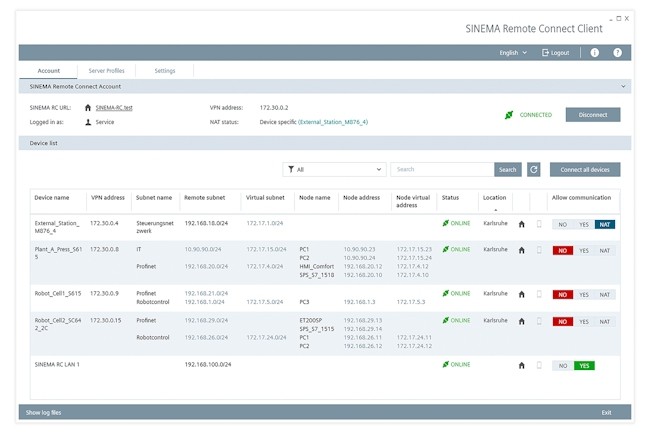

La première vulnérabilité d'exécution de code à distance concerne un problème de contrôle d'accès incorrect (CVE-2022-32257) dans les endpoints des services web qui font partie du SINEMA Remote Connect Server, une plateforme de Siemens qui permet de gérer des tunnels VPN entre le siège, les techniciens de service et les machines ou usines installées. La faille est affectée d’un score de 9.8 sur l’échelle CVSS et concerne les versions du serveur antérieures à la V3.2 et V3.1. Un problème de Cross-Site Scripting, XSS de moindre gravité (CVE-2020-23064) a également été corrigé dans la bibliothèque jQuery qui fait partie du service et qui pourrait permettre à des attaquants distants d'exécuter un code arbitraire par l'intermédiaire de l'élément options de JQuery.

Une vulnérabilité à haut risque a aussi été colmatée dans le composant SINEMA Remote Connect Client. Cette faille, répertoriée sous la référence CVE-2024-22045, pourrait donner à des attaquants la capacité d'accéder à des informations sensibles parce que le produit a placé ces informations dans des fichiers et des répertoires accessibles à des utilisateurs non autorisés. De plus, une mise à jour logicielle majeure a été publiée pour le lecteur mobile RFID SIMATIC RF160B, un terminal portable alimenté par batterie et utilisé dans de nombreux secteurs d'activité. La nouvelle version 2.2 corrige plus de 150 vulnérabilités découvertes au cours des dernières années, dont 11, jugées critiques, pourraient entraîner l'exécution de code.

Des débordements de mémoire critiques

Un bug critique de débordement de mémoire tampon (CVE-2024-22039) affecté du score CVSS de 10.0, le plus élevé possible, a été comblé dans les systèmes de protection incendie Sinteso EN and Cerberus PRO EN Fire Protection Systems. La faille se situe dans la bibliothèque de communication réseau utilisée dans les systèmes qui valide incorrectement la longueur des attributs des certificats X.509. La faille peut être exploitée par des attaquants de type man-in-the-middle qui peuvent intercepter la communication de l'outil d'ingénierie utilisé dans le réseau du système de protection contre les incendies et peuvent entraîner l'exécution de code arbitraire sur le système d'exploitation sous-jacent en tant que root. A noter que deux autres failles de mémoire réparées dans la même bibliothèque de communication réseau, qui pourraient être exploitées par des attaquants de type man-in-the-middle pour faire planter le service. Comme ces brèches n'affectent que l'application, et non le système sous-jacent, elles ont été classées dans la catégorie « gravité élevée ».

De multiples vulnérabilités, dont trois critiques pouvant conduire à l'exécution de code à distance, ont été endiguées dans la plateforme matérielle Siemens RUGGEDCOM APE1808 qui est équipée du pare-feu de dernière génération Fortigate. Les failles ont été héritées de FortiOS et précédemment corrigées. Parmi les constructeurs touchés, il y a Mitsubishi Electric qui a mis à jour ses contrôleurs de la série MELSEC-Q/L utilisés pour l'automatisation des usines et dans le module CPU de la série MELSEC. Ces vulnérabilités peuvent être exploitées à distance par l’envoi, à travers le réseau, de paquets spécifiquement conçus vers les appareils concernés.

Des correctifs pour des failles ICS de haute gravité

Siemens a aussi corrigé des failles à risque élevé et à faible risque dans les dispositifs de surveillance de l’alimentation SENTRON 7KM PAC3120 et SENTRON 7KM PAC3220, l'outil de développement de produits Siemens Solid Edge, le module d'extension Ethernet SENTRON 3KC ATC6, les commutateurs Ethernet industriels des familles SCALANCE XB-200, XC-200, XP-200, XF-200BA et XR-300WG, et la solution de gestion des informations de sécurité physique (Physical Security. Information Management systems, PSIM) de Siemens Surveillance Control. Delta Electronics a corrigé plusieurs failles à haut risque (CVSS 8.8) dans son système de gestion de l'énergie industrielle DIAEnergie.

Ces vulnérabilités basées sur le web exposent à des contournements d'autorisation, des injections SQL, des attaques XSS et de traversée de répertoire. Une faille de traversée de répertoire à haut risque et un problème de divulgation d'informations ont été corrigés dans Softing edgeConnector, un module logiciel qui connecte les contrôleurs SIMATIC S7 aux applications IIoT.

Commentaire