Comme le révèlent des rapports sur les menaces de décembre, un acteur présent dans le paysage du ransomware-as-a-service (RaaS) gravit rapidement les échelons. Baptisé Funksec, ce groupe semble exploiter la GenAI dans le développement de ses malwares. Il est à l'origine de 103 des 578 attaques de ransomware recensées en décembre dernier par l'éditeur de sécurité NCC Group. Soit 18 % des attaques. Or, cette activité dépasse largement celle de gangs beaucoup plus établis comme Clop, Akira et RansomHub. Cela dit, les chercheurs de la société de sécurité Check Point pensent que ses créateurs ne sont pas très expérimentés dans le développement de logiciels malveillants et qu'ils ont commencé leur carrière de cybercriminels dans des campagnes très politiques, un aspect toujours visible dans les autres outils de Funksec. Autre élément, « les résultats de notre analyse indiquent que le développement des outils du groupe, y compris le chiffreur, a probablement été assisté par l'IA, ce qui peut avoir contribué à leur itération rapide malgré le manque apparent d'expertise technique des auteurs », ont déclaré les chercheurs dans leur rapport.

Funksec est un opérateur RaaS qui se livre à une double extorsion par le biais du chiffrement de fichiers et du vol de données. Le groupe a lancé son site vitrine de fuites de données, où il a rapidement répertorié 85 victimes, ce qui est impressionnant pour un groupe qui n'a pas d'antécédents ou de liens apparents dans l'écosystème des ransomwares. Check Point explique en partie cette augmentation soudaine et ce grand nombre de victimes par les activités hacktivistes précédentes du gang. Un autre aspect qui distingue Funksec des autres groupes est que ses demandes de ransomware ne dépassent pas les 10 000 $ et qu'il vend également des données à des prix relativement bas, ce qui laisse penser qu’il se concentre davantage sur la quantité que sur la qualité dans la sélection des cibles.

Un programme de ransomware personnalisé

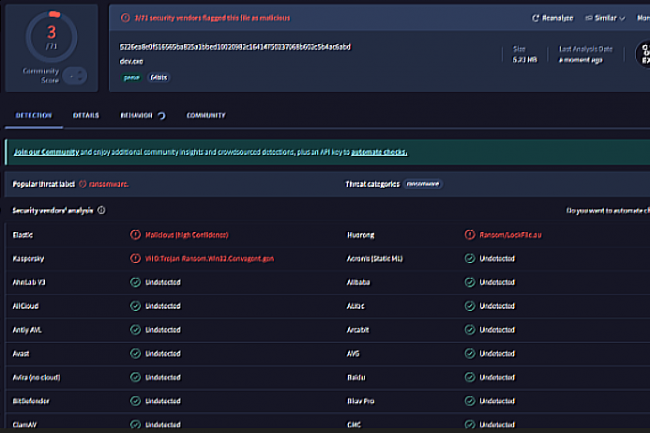

Le programme de ransomware utilisé par Funksec est écrit en Rust et il a d'abord été téléchargé sur le service d'analyse de logiciels malveillants VirusTotal par son créateur afin de se vanter de son faible taux de détection. Mais grâce à cela, les chercheurs ont pu trouver et analyser plusieurs variantes du programme qui ont toutes été téléchargées sur VirusTotal à partir de l'Algérie. De plus, alors que certaines versions comportaient une note de ransomware identifiant le groupe comme étant Funksec, d'autres comportaient une autre note attribuant l'attaque à une organisation appelée Ghost Algeria. L'auteur n'a pas non plus supprimé les variables de compilation, révélant un chemin appelé C:\Users\Abdellah\ dans le code source.

Le ransomware essaye d'obtenir des privilèges élevés en utilisant des techniques connues pour les scripts PowerShell, puis procède à la désactivation du service de protection en temps réel Windows Defender, de l'enregistrement des événements de sécurité sur le système et ceux d'application, à la suppression des restrictions imposées à l'exécution de PowerShell et, enfin, à l'élimination des Shadow Copies des volumes afin d'empêcher la restauration du système. Le malware tente ensuite d'annihiler une longue liste de processus associés à divers programmes, notamment des navigateurs, des lecteurs vidéo, des applications de messagerie et des services Windows. Ce processus assure que l'accès aux fichiers potentiellement importants qui seront ensuite cryptés n'est pas verrouillé par ces applications.

Tous les lecteurs et sous-répertoires infectés

Le ransomware itère ensuite sur toutes les lettres de lecteur et remonte dans tous les sous-répertoires, en chiffrant tous les fichiers avec une liste d'extensions ciblées. La routine de cryptage des fichiers utilise l'algorithme ChaCha20 avec des clés éphémères. Les fichiers verrouillés portent l'extension .funksec. Selon les chercheurs de Check Point, le code du logiciel malveillant, dont une partie a également été téléchargée sur VirusTotal par son auteur, se sert de nombreuses fonctions d'appel redondantes et un flux de contrôle répétitif. Le code comporte aussi des commentaires en anglais parfait, signe que l'auteur a probablement utilisé l'assistance d'un grand modèle de langage (LLM) pour sa création.

L’utilisation d’un LLM est aussi visible dans certains des autres outils proposés à la vente par Funksec, notamment dans un script DDoS écrit en Python pour les saturations UDP et HTTP, dans un serveur et un client HVNC pour la gestion à distance, et dans un outil de scrapping de mots de passe pour les courriels et les URL. Certains outils et fuites du groupe contenaient des notes sur deux autres gangs appelés Ghost Algeria et Cyb3r Fl00d. Le groupe s'est par ailleurs aligné publiquement sur le mouvement « Free Palestine » et a déclaré que les États-Unis étaient une cible principale en raison de leur soutien à Israël. « Toutes nos attaques avec le nouveau programme de ransomware seront dirigées contre l'Amérique, ciblant le secteur gouvernemental, l'économie et les entreprises qui exportent et produisent pour l'État », a écrit le groupe dans l'un de ses messages.

Une montée en puissance imputable aux LLM

Plusieurs personnes sont associées à Funksec et en font la promotion sur les forums cybercriminels. Après tout, il s'agit d'une opération de ransomware en tant que service, c'est-à-dire qu’elle est commercialisée auprès d'autres cybercriminels qui peuvent devenir des affiliés et déployer le programme sur des ordinateurs en échange d'une commission. Le principal administrateur et promoteur de Funksec agit sous les identités de Scorpion et DesertStorm. Alors que leur profil YouTube indique que leur pays est la Russie, dans certaines captures d'écran, ils ont involontairement indiqué qu'ils se trouvaient en Algérie et que leur clavier était français. DesertStorm a été banni d'un important forum cybercriminel en novembre, mais un autre utilisateur connu sous le nom d'El_farado a continué à promouvoir Funksec.

Un autre utilisateur associé au service de tri de données du groupe se fait appeler XTN. Malgré un manque apparent d'expérience, l'ascension fulgurante de Funksec au sommet des statistiques sur les ransomwares prouve que les LLM abaissent la barrière des compétences pour permettre aux acteurs de la menace de réussir dans les attaques des ransomwares. Reste à voir si le groupe parviendra à gagner suffisamment de terrain, à attirer des affiliés et à continuer d'améliorer son programme de ransomware pour devenir une menace bien établie, pour prouver que son succès n’est pas un bon coup dû simplement à la chance.

Commentaire