Dans l'entreprise, personne n'entendra crier le RSSI. QNAP espère en tout cas que sa dernière action empêchera la propagation du ransomware DeadBolt sévissant actuellement sur ses serveurs de stockage en réseau. A ce jour, plus de 3 600 NAS du fournisseur ont ainsi été victimes de ce rançongiciel aux Etats-Unis, en France, à Taiwan, en Grande-Bretagne et en Italie, dont le montant pour - théoriquement - récupérer une clé de déchiffrement et retrouver les fichiers volés, s'élève à près de 1 100$.

Alors que dans un premier temps QNAP s'était contenté d'avertir les utilisateurs en leur demandant de sécuriser leurs systèmes en procédant à la dernière mise à jour du firmware QTS, désactiver UPnP et le port forwarding, le constructeur a décidé de passer la seconde. Il a en effet forcé l'installation du micrologiciel de ses NAS, disponible depuis le 23 décembre 2021, à savoir la version 5.0.0.1891. Il se trouve que cette version contient de nombreux patchs de sécurité dont la majorité concerne Samba dont la relation avec DeadBolt reste cependant ténue.

Le remède pire que le mal ?

QNAP a expliqué sa décision : « Nous essayons d'augmenter la protection contre les attaques dormantes. Si la mise à jour recommandée est activée, dès que nous avons un correctif de sécurité il peut être appliqué immédiatement. À l'époque de Qlocker, de nombreuses personnes ont été infectées après que nous ayons corrigé la vulnérabilité. En fait, toute cette épidémie s'est produite après la publication du patch. Mais beaucoup de gens n'appliquent pas un correctif de sécurité le même jour ou la même semaine de publication. Et cela rend beaucoup plus difficile l'arrêt d'une campagne de ransomware. Nous travaillerons sur des correctifs/améliorations de sécurité et nous espérons qu'ils seront appliqués immédiatement ».

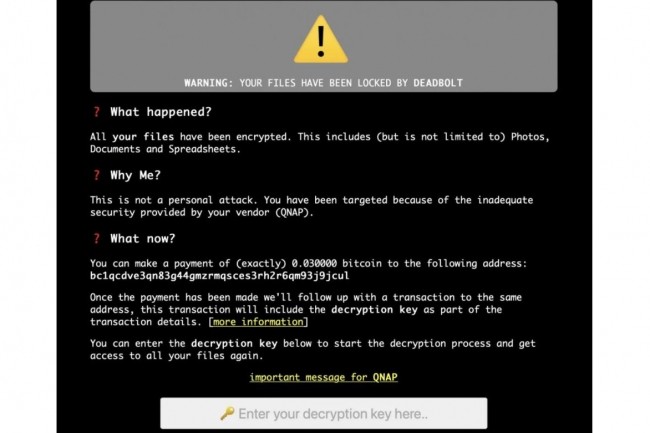

Cette nouvelle version est automatiquement téléchargée sur les NAS QNAP, même si le paramètre de téléchargement automatique des MAJ n'est pas activée. Ce qui ne va pas sans poser apparemment quelques soucis : « Quelques-uns de nos QNAP ont perdu la connexion ISCSI la nuit dernière. Après une journée de bricolage et d'arrachage de cheveux, nous avons finalement découvert que c'était à cause de la mise à jour », a expliqué sur Reddit un utilisateur. Si le problème ne s'est pas répercuté sur l'ensemble de ses NAS, la situation est toutefois embarrassante. Pour contourner cette mise à jour forcée, ce dernier a trouvé une manipulation à effectuer : « Dans Stockage et instantanés>ISCSI et Fibre Channel, cliquez avec le bouton droit sur votre alias (IQN), sélectionnez Modifier> Portail réseau et sélectionnez l'adaptateur que vous utilisez pour ISCSI ». Plus embêtant encore : des entreprises qui avaient acheté aux cyber-ravisseurs des clés de déchiffrement et commençaient à déchiffrer leurs données volées, indiquent que la mise à jour du firmware de leurs NAS a également effacé le fichier exécutable du ransomware et l'écran de rançon utilisé pour débuter le déchiffrement. Avec à la clé l'impossibilité de poursuivre le processus de déchiffrement. Pour certains, le remède semble donc pire que le mal.

Si Qnap propose désormais une mise à jour censée résoudre le problème, il n'en reste pas moins que l’attaque virale qui s’est produite en aout exploite une faille de sécurité zero-day non corrigée par QNAP (au moment de l’attaque..)

Signaler un abusSelon moi, la question de la responsabilité juridique de Qnap se pose. Il serait intéressant de savoir ce qu'un juge en pense. Je m'étonne qu'aucun article sur ce problème n'évoque la responsabilité juridique de QNAP.

Si besoin, vous pouvez retrouver l'écran de rançon, pour rentrer la clef de décryptage, en suivant ces instructions: https://www.qnap.com/en/how-to/faq/article/restore-deadbolt-page-to-decrypt-files-if-i-have-correct-password

Signaler un abusEffectivement c'est mon cas !!!!! Plus aucune possibilité de rentrer la clef de décryptage puisque la mise à jour a été forcée. J'ai perdu l'ensemble de mes données !!!!! Je comprends la mise à jour de ceux qui n'avait pas été infectés mais réalisée ainsi c'est de l'amateurisme. C'est fait dans la précipitation sans réfléchir !! Et l'assistance qui ne donne pas le moindre signe de vie. Qnap c'est pas terrible

Signaler un abus