Il vous reste 95% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte? Connectez-vous

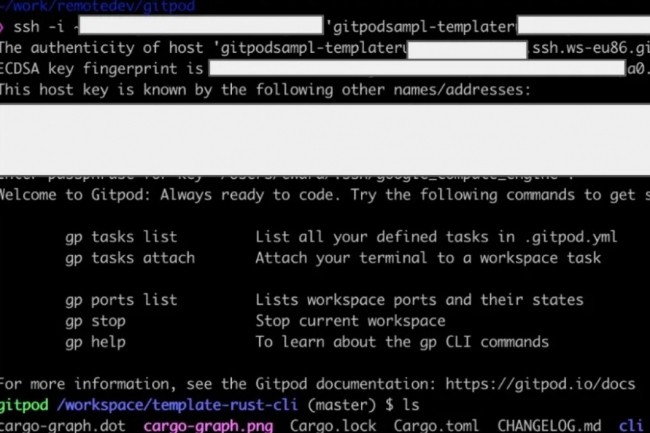

Rapidement corrigée, une faille dans l'environnement de développement cloud Gitpod ouvre la voie à de la prise de contrôle de comptes dans le CDE et de l'exécution de code à distance.

Il vous reste 95% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire