Bis repetita pour la sécurité des solutions ADC (application delivery controller) et Gateway de Netscaler, propriété de Citrix. Après une première faille critique découverte à la fin 2019 et qui a provoqué beaucoup de dégâts via les attaques nommées « Shitrix », d’autres vulnérabilités viennent d’être identifiées. L’éditeur souligne dans son bulletin de sécurité qu’elles sont activement exploitées.

Si elles sont au nombre de trois, la plus grave des failles a reçu une note de 9,8 sur 10 et elle est répertoriée en tant que CVE-2023-3519. Sans entrer dans les détails, le bulletin précise qu’elle peut mener à l’exécution de code à distance sans authentification. Il ajoute que pour exploiter cette brèche les appliances vulnérables doivent être configurées comme une passerelle (serveur virtuel VPN, ICA Proxy, CVPN, RDP Proxy) ou comme un serveur virtuel d'authentification (serveur AAA (Authentication, Authorization, and Accounting)).

Des mises à jour à appliquer rapidement

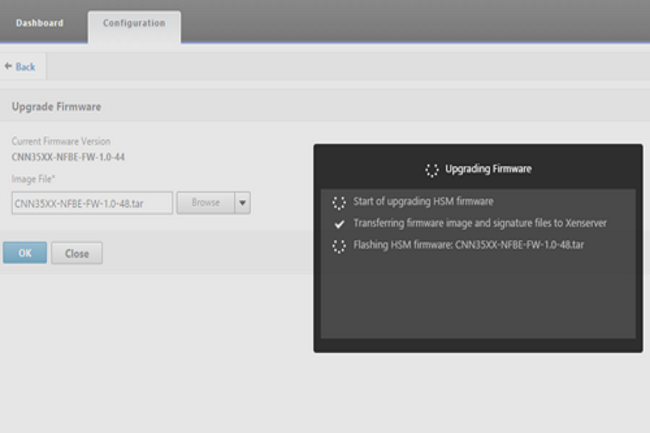

Pour remédier à ces vulnérabilités, Citrix conseille vivement à ses clients de mettre à jour leurs appliances. L’éditeur donne la liste des services concernés :

NetScaler ADC et NetScaler Gateway 13.1-49.13 et versions ultérieures

NetScaler ADC et NetScaler Gateway 13.0-91.13 et versions ultérieures de 13.0

NetScaler ADC 13.1-FIPS 13.1-37.159 et versions ultérieures de 13.1-FIPS

NetScaler ADC 12.1-FIPS 12.1-65.36 et versions ultérieures de 12.1-FIPS

NetScaler ADC 12.1-NDcPP 12.1-65.36 et versions ultérieures de 12.1-NDcPP

La société indique que les versions 12.1 de NetScaler ADC et NetScaler Gateway ont atteint le stade de la fin de vie et que les clients doivent passer à une version plus récente du produit.

Commentaire