Microsoft a confirmé que le code d'attaque, qu'elle avait elle-même mis au point, était probablement tombé dans les mains des pirates, dans le cadre du programme que l'éditeur mène en partenariat avec des vendeurs de solutions antivirus. « Les détails sur le code « proof-of-concept » (POC) semblent correspondre à la vulnérabilité que Microsoft a dévoilé à ses partenaires dans le cadre du Microsoft Active Protection Program (MAPP) », a déclaré Yunsun Wee, directeur du groupe Trustworthy Computing de Microsoft, dans un communiqué publié sur le site de l'entreprise. « Microsoft mène une enquête active pour savoir comment ces informations ont pu être divulguées et prendre les mesures nécessaires pour protéger ses clients. Nous devons nous assurer que les informations confidentielles que nous partageons sont protégées dans le respect de nos contrats et les exigences de notre programme, » a-t-il ajouté.

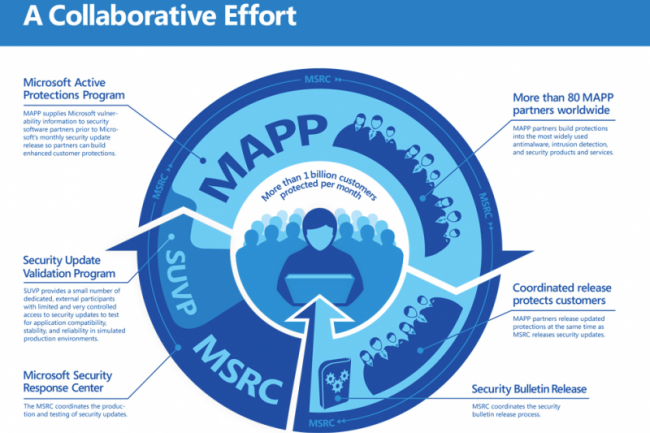

Dans le cadre du MAPP, Microsoft fournit à certains éditeurs de logiciels antivirus des informations techniques sur les bugs avant que l'éditeur ne les corrige. Le programme consiste à communiquer aux tierces parties un avis de sécurité préalable afin qu'elles puissent élaborer des signatures de détection correspondantes. Selon un FAQ sur le programme, Microsoft partage notamment avec ses partenaires du MAPP la « preuve de concept » ou des outils permettant de reproduire la vulnérabilité de manière à expliciter le problème et élaborer une protection en conséquence. » La reconnaissance du travail de Microsoft a été provoquée par l'alerte donnée dans la journée de vendredi par le chercheur en sécurité italien Luigi Auriemma, qui avait repéré la vulnérabilité dans Windows Remote Desktop Protocol (RDP) en mai 2011.

Soupçonnée, l'équipe ZDI de HP a vivement démenti

Selon Luigi Auriemma, le code trouvé dans un exploit « proof-of-concept » sur un site Internet chinois était identique à celui qu'il avait fourni au programme de chasse aux bogues Zero Day Initiative (ZDI) de HP TippingPoint. Son code avait ensuite été utilisé par ZDI pour créer un exploit fonctionnel comme le prévoit le programme de vérification. ZDI a ensuite transmis des informations sur la vulnérabilité de RDP à Microsoft, y compris l'exploit utilisant le code du chercheur. Selon Luigi Auriemma, l'exploit public comprenait la chaîne « MSRC11678 », un numéro de référence renvoyant au Microsoft Security Response Center (MSRC), ce qui indique selon lui que la fuite provient de Microsoft. ZDI a nié qu'elle avait été la source de la fuite. « Nous sommes à 100% sûr que la fuite ne vient pas de chez nous, et Microsoft n'a pas démenti, » a déclaré Aaron Portnoy, chef de l'équipe de recherche en sécurité qui travaille pour TippingPoint et lui-même patron de la Zero Day Initiative, dans une interview.

Ce dernier a également décrit la chaîne de traçabilité du code du chercheur italien - un pack de données spécialement construit pour déclencher la vulnérabilité Remote Desktop Protocol - entre le mois de mai 2011, date à laquelle le chercheur l'a soumise à l'équipe ZDI, jusqu'à son intégration dans l'exploit POC que ZDI a fourni à Microsoft en août 2011, dans le cadre d'un vaste travail d'analyse sur la vulnérabilité. « La « preuve de concept » qui circule actuellement parmi les hackers ne permet pas l'exécution de code à distance - nécessaire pour compromettre un ordinateur ou un serveur, et pour installer ensuite le malware dans le système. Par contre, elle fait planter une machine vulnérable, » a déclaré Aaron Portnoy. En fait, elle affiche le classique « Blue Screen of Death » ou écran bleu de la mort bien connu dans Windows. Le chef de la ZDI confirme également ce que Yunsun Wee de Microsoft a déclaré quant à la similitude entre l'exploit public et le code de Luigi Auriemma. « Nous pouvons confirmer que l'exploit exécutable comporte un paquet qui appartient au code que Luigi nous a donné», a déclaré Aaron Portnoy.

Fuite de code malveillant, Microsoft met en cause ses partenaires MAPP

0

Réaction

Microsoft se demande comment l'exploit « proof-of-concept », remis aux vendeurs anti-virus partenaires avec lesquels elle collabore, a fini entre les mains des pirates.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire