La compromission de mots de passe est un véritable calvaire pour les utilisateurs. Pour vérifier que ces derniers n'ont pas été hackés, des services comme haveibeenpwned.com existent mais ne sont désormais plus seuls. Google vient en effet d'étendre son vérificateur de mots de passe « Password Checkup » aux apps tournant sur Android et non plus seulement pour Chrome comme c'est le cas depuis 2019. Chaque année, des bases de données avec les mots de passe de sites et services web sont récupérés et divulgués sur le dark web. Savoir si ses mots de passe ont été volés et compromis apparait donc essentiel pour agir rapidement et les changer pour éviter le pire.

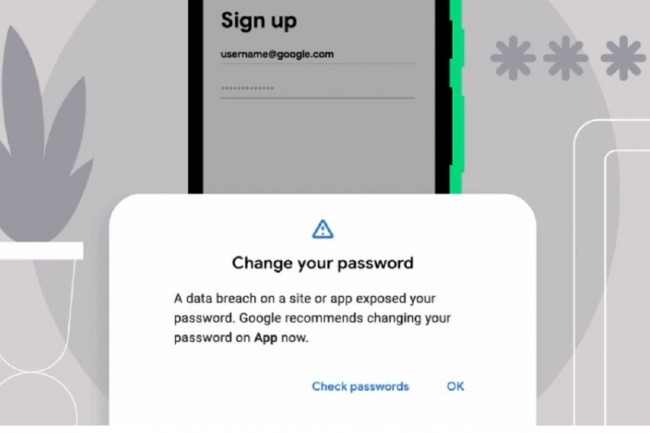

La firme de Mountain View propose son vérificateur de mots de passe pour tous les terminaux à partir d'Android 9. « Chaque fois que vous remplissez ou enregistrez des informations d'identification dans une application, nous vérifierons ces informations par rapport à une liste d'informations d'identification compromises connues et nous vous avertirons si votre mot de passe a été compromis », a écrit Arvind Kumar Sugumar, ingénieur logiciel de l'équipe Android, dans un billet de blog.

Un hach de mot de passe automatiquement généré

Cette alerte contextuelle amènera l'utilisateur au gestionnaire de mots de passe où il sera possible de consulter ses mots de passe et, plus important encore, vérifier s'ils ont été compromis ou dupliqués. Il sera aussi possible de sélectionner un mot de passe aléatoire via une fonction spécifique baptisée Autofill que l'utilisateur devra activer, celle-ci ne l'étant pas par défaut. Ce mot de passe aléatoire généré de façon automatique bénéficiera d'un hachage chiffré.

« Lorsque l'utilisateur interagit avec un identifiant en le remplissant dans un formulaire ou en le sauvegardant pour la première fois, nous utilisons la même API de préservation de confidentialité qui alimente la fonctionnalité de Chrome pour vérifier si l'identifiant fait partie d'une de mots de passe compromis suivis. par Google », indique l'éditeur. « Cette mise en œuvre garantit que seul un hachage chiffré des informations d'identification est extrait d'un terminal, que le serveur renvoie une liste de hachages chiffrés d'identifiants corrompus connus et qu'il n'a pas accès au hachage déchiffré du mot de passe de l’utilisateur, et que l'utilisateur n’a pas accès à la liste des hachages non chiffrés d'informations d’identification potentiellement corrompus ».

Commentaire