D’ici la fin du mois de juin, Google prévoit de servir la majorité de ses publicités à travers des connexions HTTPS chiffrées. L’objectif est d’empêcher les détournements de sites comme il s’en est produit récemment et d’encourager les propriétaires de sites à activer le chiffrement sur leurs pages. Malgré tout, il reste possible que des attaques conduites via des publicités détournent les internautes vers des programmes malveillants. Et avec le chiffrement, il sera plus difficile pour les chercheurs en sécurité d’en identifier la source.

L’an dernier, Google avait prévenu qu’il souhaitait donner plus de poids dans ses résultats de recherche aux sites web qui activent HTTPS. Il voulait ainsi encourager l’adoption du chiffrement sur le web. Avec HTTP Secure, la communication web passe par un canal chiffré avec le protocole TLS (Transport Layer Security), ce qui permet d’empêcher l’interception de trafic, pour le lire ou le modifier, par exemple par des hackers qui contrôleraient un routeur ou s’introduiraient dans un réseau sans fil non sécurisé (ou bien les services de renseignements d’un gouvernement espionnant Internet, ou encore des employés malveillants).

Des publicités chiffrées via AdWords et DoubleClick

L’un des principaux problèmes que rencontrent les webmasters en mettant en oeuvre HTTPS, ce n’est pas le coût d’achat des certificats numériques, mais le fait que leurs sites web chargent des ressources –principalement des publicités- venant de tiers qui ne leur servent pas en HTTPS. Le chargement de ressources non chiffrées sur des sites web HTTPS conduit les navigateurs à lancer des avertissements sur le mélange de contenus et annule les bénéfices de HTTPS. En commençant à chiffrer le trafic publicitaire, Google va donc faciliter la transition vers https pour de nombreux sites, ce qui permettra d’améliorer la sécurité de façon globale.

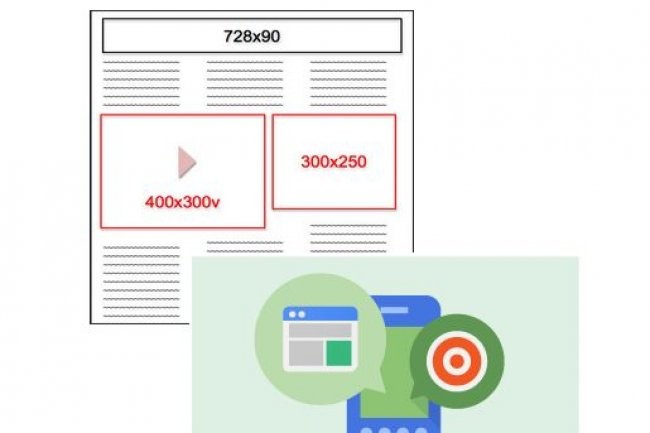

D’ici le 30 juin, l’opérateur de cloud a prévu de chiffrer « la grande majorité » des publicités mobiles, vidéos et desktop transmises via son Display Network, AdMob et DoubleClick publishers, a-t-il indiqué dans un billet en fin de semaine dernière. Les annonceurs utilisant l’une des plateformes d’achat de publicité de Google, dont AdWords et DoubleClick, pourront aussi servir des bandeaux publicitaires chiffrés vers tous les espaces supportant HTTPS. Sur les mobiles, cela permettra de se prémunir des attaques de type man-in-the-middle contre lesquelles les experts en sécurité mettent en garde depuis des années et qui consistent à injecter du code malveillant dans du trafic publicitaire pour tromper les droits d’accès des apps qui l’affichent. Cela protégera aussi des attaques faites au niveau de la couche réseau, via des routeurs compromis. Mais cela n’empêchera pas les programmes de type Superfish ou des malwares d’afficher des publicités indésirables sur des sites HTTPS ouverts localement par un navigateur web. Evidemment, pour que les efforts de Google aient un large impact, il faut que la société de Mountain View soit rejointe par l’ensemble des acteurs de la publicité en ligne.

Il en faudra davantage pour empêcher les attaques

Selon l’association Interactive Advertising Bureau (IAB), qui rassemble des professionnels du secteur, près de 80% des plateformes de diffusion de publicités de ses membres supporte HTTPS. Toutefois, supporter ne signifie pas utiliser. Pour délivrer des publicités sur un site web sur HTTPS, il ne suffit pas que le serveur de publicité principal du site supporte le chiffrement. Il y a bien d’autres éléments et outils qui doivent aussi le supporter, ainsi que l’IAB l’a expliqué en mars dernier dans un billet. Le serveur de publicités d’un annonceur dirige souvent vers les serveurs d’agences qui tous devront aussi servir leurs éléments sur HTTPS, rappelle l’association.

Par ailleurs, se contenter de chiffrer le trafic n’arrêtera pas les attaques de publicités malveillantes qui présentent le plus de dangers pour les utilisateurs. Lors de l’affichage de ces publicités trompeuses, que l’on peut trouver sur des sites très fréquentés, ces attaques redirigent les navigateurs vers des serveurs hébergeant des programmes qui risquent purement et simplement d’installer des malwares sur leurs ordinateurs des internautes

Ou mieux Adblock Edge

Signaler un abusLe mieux, c'est d'installer directement un bloqueur de publicité comme AdblockPlus.

Signaler un abusEnfin, le mieux pour l'utilisateur, l'avis de Google et des publicitaires est certainement tout autre...