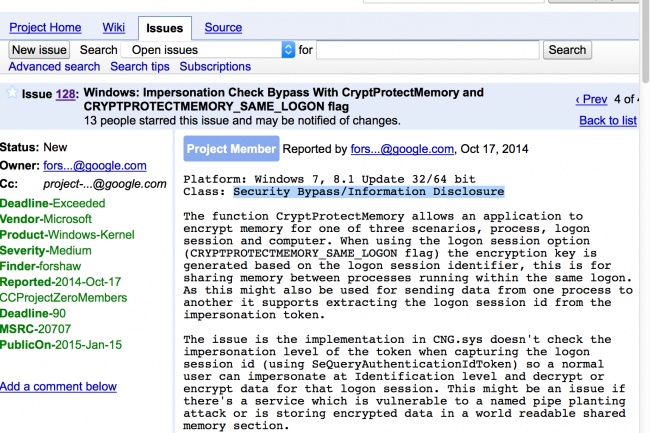

Google a décidé d'ignorer les demandes de Microsoft quant aux vulnérabilités zéro-day non-corrigées qui touchent ses produits Windows. Intransigeante, la firme de Mountain View accorde un délai de 90 jours à tous les éditeurs auscultés par son équipe de sécurité Project Zero. La dernière faille dévoilée, qui concerne Windows 7 et 8.1, permettrait de contourner la façon dont l'application chiffrent les données en mémoire afin de sécuriser les échanges. L'équipe de Google détaille cette vulnérabilité dans une note déjà publiée sur leur site Security Bypass/Information Disclosure.

Selon l'équipe Project Zero, Microsoft a été informé de cette faille le 17 octobre dernier et son correctif était donc attendu dans le Patch Tuesday de janvier, publié il y a trois jours. Et comme cette mise à jour a été reportée par Microsoft pour régler des problèmes de compatibilité, Google a publié hier jeudi tous les détails sur la faille. Le correctif est maintenant attendu dans le prochain Patch Tuesday (celui du 10 février 2015), mais rien n'indique que tous les problèmes de compatibilité ont bien été réglés et qu'il ne sera pas de nouveau décalé. Microsoft peut bien sûr pousser une mise en urgence - out-of-band - mais l'éditeur rechigne à le faire tant que la faille critique n'est pas exploitée activement par les hackers.

Google impose désormais ses règles à l'industrie

Avec la publication de cette troisième vulnérabilité Windows non corrigée, les chercheurs Project Zero accentuent leur pression sur Microsoft qui peine à livrer des correctifs en moins de 90 jours. Un délai arbitrairement choisi par Google. Dimanche dernier, la firme de Redmond a publiquement dénoncé l'inflexibilité de Google quant à la divulgation des vulnérabilités, en faisant valoir que les chercheurs devraient travailler avec les entreprises concernées jusqu'à ce qu'un correctif soit produit avant de dévoiler les failles. « Nous estimons que ceux qui divulguent une vulnérabilité avant qu'un correctif soit largement disponible rendent un mauvais service à des millions de personnes et aux systèmes dont ils dépendent, » a déclaré dans un billet de blog Chris Betz, responsable du Security Response Center de Microsoft. Cependant, d'autres chercheurs estiment que 90 jours sont plus que suffisants pour qu'un éditeur, en particulier de la taille de Microsoft, corrige une vulnérabilité.

« Microsoft pleurniche juste sur sa propre incapacité à répondre aux bogues dans un laps de temps opportun, après plus d'une décennie à utiliser sa position dominante pour dicter la façon dont les vulnérabilités devaient être dévoilées », a déclaré dans un blog Robert Graham, le CTO de la société Errata Security. « Aujourd'hui, c'est Google qui fixe la norme pour les publications de vulnérabilité dans l'industrie », a-t-il indiqué.

Google dévoile une 3e faille Windows en un mois

2

Réactions

Fidèle à sa politique des 90 jours, Google vient de rendre publique une troisième vulnérabilité Windows critique en moins d'un mois. Et, ce, en dépit des protestations de Microsoft.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Je trouve assez prétentieux de la part de Google de se prendre pour ce qu'ils ne sont pas.

Signaler un abusEt que dire de la blague douteuse sur Al Quaida au Yemen placé sur l'Elysee dans Google Maps.

Il faut déjà balayer devant sa porte ......

Et oui : le retard évident de microsoft devient chaque jour plus difficile à cacher, face à un GNU/Linux qui se passe d'antivirus et fait rapidement ses mises à jour, avec un système plus léger, réactif, et sécurisé.

Signaler un abus