Voilà deux mois que sévit une nouvelle souche de ce ransomware. Baptisé HavanaCrypt par les chercheurs de Cybereason, le programme malveillant se fait passer pour une application de mise à jour logicielle de Google et réutilise une bibliothèque de gestion de mots de passe open source pour le chiffrement. HavanaCrypt comporte des mécanismes d’anti-analyse, d’exfiltration de données et d’escalade de privilèges, mais ne semble pas déposer de demande de rançon traditionnelle.

Déploiement de HavanaCrypt

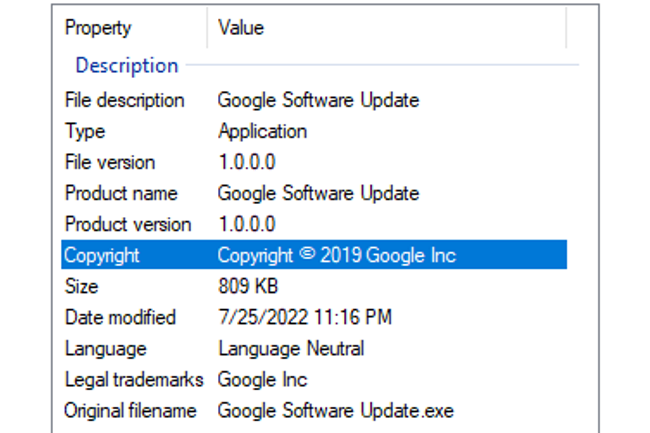

Pour l’instant, les chercheurs ne disposent pas de beaucoup d'informations sur le vecteur d'accès initial, car l'échantillon qu'ils ont analysé a été obtenu à partir de VirusTotal, un service d'analyse de fichiers en ligne, où il a probablement été téléchargé par une victime. Ce qui est clair, c'est que les métadonnées de l'exécutable malveillant ont été modifiées pour indiquer que l'éditeur est Google et que le nom de l'application est Google Software Update. Au moment de son exécution, le ransomware crée une entrée de registre à exécution automatique appelée GoogleUpdate. Sur la base de ces informations, on peut supposer que l'appât utilisé pour distribuer le ransomware, par e-mail ou sur le Web, est centré sur une fausse mise à jour logicielle.

HavanaCrypt est écrit dans le langage .NET et utilise un obfuscateur open source appelé Obfuscar pour masquer les noms de fonctions et d'autres détails, ce qui rend la rétro-ingénierie plus difficile. De plus, les auteurs ont également utilisé leurs propres fonctions de code pour cacher les chaînes de caractères dans le binaire. Par ailleurs, le malware vérifie si des processus généralement associés aux applications de machines virtuelles sont présents sur le système et, s'il en trouve, il vérifie les adresses MAC de la carte réseau pour voir si elles correspondent à des adaptateurs virtuels connus. Ces vérifications visent à bloquer l'analyse qui consiste souvent à exécuter des binaires suspects à l'intérieur de machines virtuelles (VM).

Différentes techniques de masquage

Le rançongiciel contient aussi un mécanisme qui tente d'échapper à l'analyse via des débogueurs. Tous ces indices montrent que les créateurs de HavanaCrypt ont déployé beaucoup d'efforts pour rendre l'analyse statique et automatique plus difficile. Si l'une de ces vérifications échoue, le programme arrête son exécution. Si les contrôles sont positifs, le ransomware télécharge un fichier .txt depuis une adresse IP associée aux services d'hébergement Web de Microsoft. Ce fichier n’est autre qu'un script ajoutant certains répertoires à la liste d'exclusion de Windows Defender.

Ensuite, le ransomware cherche à éliminer une série de processus qui pourraient être en cours d'exécution sur le système. Ces processus sont associés à des applications populaires, comme Microsoft Word, des clients de messagerie, des serveurs de base de données, des VM et des agents de synchronisation des données. L'objectif est de supprimer les verrous du système de fichiers établis par ces programmes afin que leurs fichiers puissent être chiffrés. Le ransomware supprime également tous les points de restauration et les copies du Volume Shadow copy service (VSS) pour empêcher la restauration facile des fichiers. HavanaCrypt se copie dans les dossiers StartUp et ProgramData en utilisant un nom de 10 caractères généré de manière aléatoire. Le fichier est ensuite défini comme « Fichier système » et « Caché » pour empêcher toute découverte facile, car par défaut, Windows n'affiche pas ces fichiers dans son explorateur de fichiers.

Chiffrement par HavanaCrypt

Le ransomware collecte ensuite des informations sur la machine infectée, lesquelles sont ensuite envoyées à un serveur de commande et de contrôle (C2), qui lui attribue un jeton d'identification unique et génère les clés uniques utilisées pour le cryptage. La routine de cryptage elle-même est réalisée à l'aide d'une bibliothèque associée au gestionnaire de mots de passe open source KeePass. Le choix d’utiliser une bibliothèque qui a fait ses preuves plutôt que d'implémenter leur propre routine de cryptage permet aux créateurs de HavanaCrypt d'éviter de commettre des erreurs majeures qui pourraient plus tard conduire les chercheurs à créer un décrypteur gratuit. Le malware parcourt tous les fichiers, répertoires, lecteurs et disques présents sur le système et ajoute l'extension .Havana à tous les fichiers cryptés. Néanmoins, il existe une liste d'exclusion des dossiers et des extensions de fichiers pour que le système reste fonctionnel. Il est intéressant de noter que, même si le ransomware ne semble pas déposer une demande de rançon traditionnelle, le dossier Tor Browser est présent dans la liste d'exclusion du chiffrement, ce qui laisse penser que les attaquants pourraient utiliser Tor pour l'exfiltration de données ou les communications C2.

Commentaire