Au cours d'une conférence téléphonique (le mercredi 3 janvier), Intel a donné plus d'informations sur les vulnérabilités touchant le kernel de ses processeurs produits ces 10 dernières années, désormais appelée side channel analysis exploit. Des correctifs vont être mis en œuvre au cours des prochaines semaines pour remédier à ce problème, ont notamment déclaré les dirigeants d'Intel. On s'attend à ce que l'impact sur le rendement de ces correctifs soit frustrant - entre 0 et 30% - quoique les utilisateurs "moyens" de PC pourraient ne pas en subir grand chose, selon le fondeur.

Intel, dont les processeurs ont été pointés du doigt par un article de The Register, a déclaré que ARM et AMD, ainsi que plusieurs fournisseurs de systèmes d'exploitation, ont été avisés des vulnérabilités. Les défauts ont d'abord été découverts par l'équipe de sécurité du Projet Zéro de Google, explique Intel, ce que Google a confirmé. Deux noms, Spectre et Meltdown, sont également utilisés pour identifier les vulnérabilités.

Des puces corrigées à la production

Le fondeur de Santa Clara a déclaré qu'il publierait ses propres mises à jour de microcode pour résoudre le problème, et au fil du temps, certains de ces correctifs seront intégrés dans le matériel. Au moment de mettre sous presse, Microsoft a de son côté refusé de commenter la façon dont il procéderait, bien qu'on s'attende à ce qu'il publie bientôt ses propres correctifs. Google a pour sa part publié une note indiquant lesquels de ses produits pourraient être affectés : Il s'agit notamment des mobiles Android sur base Intel, de son navigateur Chrome et de Chrome OS. Des correctifs sont attendus mais ils seront fournis par les fabricants de terminaux qui sont généralement peu réactifs.

Pour l'instant, nous savons que les principaux fournisseurs de puces et de systèmes d'exploitation sont conscients du problème et travaillent à la publication de correctifs. Le premier devrait probablement arriver dans le cadre du Microsoft Patch Tuesday, ou même un peu plus tôt. Ce qui n'est pas clair, c'est le nombre et le type de logiciels et d'architectures liés aux CPU que les correctifs affecteront, et la baisse de performance (le cas échéant) qui affectera les PC et les serveurs.

Qu'est-ce qu'un side channel analysis exploit ?

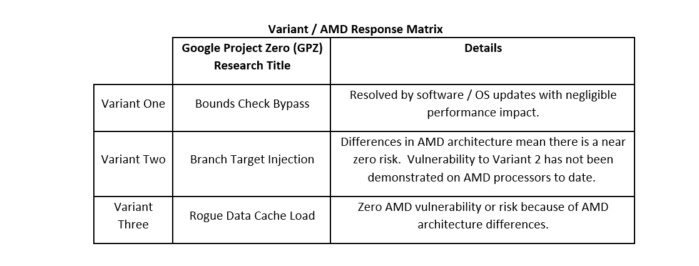

Selon Intel, l'exploit constitue un moyen pour un attaquant d'observer le contenu de la mémoire protégée, à travers une technique CPU appelée exécution spéculative pour contourner les protections. Cela peut donner à l'attaquant l'accès à des données qu'il n'aurait pas obtenu normalement, même si Intel indique que les données ne peuvent pas être supprimées ni modifiées. En fait, le fondeur de Santa Clara et les chercheurs ont identifié trois variantes des vulnérabilités, connues sous le nom de "bounds check bypass","branch target injection" et "rogue data load", qui ont toutes utilisé des méthodes d'attaque légèrement différentes. Dans chaque cas, les mises à jour du système d'exploitation ont atténué le problème.

Steve Smith, l'un des responsables de l'ingénierie chez Intel, a indiqué lors de la conférence téléphonique qu'aucune attaque utilisant les vulnérabilités n’a été découverte et a nié les informations selon lesquelles les vulnérabilités étaient un défaut, ou qu'elles étaient spécifiques à Intel. « Le processeur fonctionne en fait comme nous l'avons conçu », a déclaré M. Smith lors de la conférence téléphonique. Cette découverte a amené les fabricants de matériel informatique du monde entier à réagir de manière « responsable » aux vulnérabilités, a ajouté M. Smith.

C'est un problème qui concerne l'ensemble de l'industrie selon Intel

Les entreprises concernées avaient prévu d'en faire la divulgation la semaine prochaine, lorsque les correctifs seraient disponibles. Intel a déclaré qu'elle communiquait avec un peu d’avance en raison de ce qu'elle appelle « les reportages inexacts des médias », bien que rien dans sa déclaration n'ait réfuté ces articles. L'entreprise a fait une déclaration aux médias, suivi d’une conférence téléphonique.

Intel et d'autres fournisseurs de technologie ont été informés des nouvelles recherches en matière de sécurité décrivant les processeurs qui fonctionnent comme prévu, a déclaré le fondeur. « Intel estime que ces exploits n'ont pas le potentiel de corrompre, modifier ou supprimer des données » Il soutient que les vulnérabilité sont liées à d'autres architectures au-delà de la sienne, nommant AMD - qui de son côté a nié que ses puces étaient affectées - ainsi qu’ARM, l'architecture au cœur de la plupart des processeurs de smartphones - comme des entreprises supplémentaires dont les produits sont « sensibles » à ces exploits, ainsi que plusieurs fournisseurs de systèmes d'exploitation.

Pour sa part, AMD a nié que ses processeurs étaient touchés, affirmant qu'il y avait un « risque presque nul pour les puces AMD » à ce moment. L'entreprise a également présenté ses réponses aux trois variantes de les vulnérabilités dans un graphique.

« Nous sommes conscients de ce problème à l'échelle de l'industrie », a déclaré un porte-parole de Microsoft dans un courriel, en indiquant travailler en étroite collaboration avec les fabricants de puces pour mettre au point et tester des mesures d'atténuation afin de protéger les clients. « Nous sommes en train de déployer des mesures d'atténuation pour les services cloud et avons également publié des mises à jour de sécurité pour protéger les clients Windows contre les vulnérabilités affectant les puces matérielles prises en charge par Intel, ARM et AMD », a-t-il ajouté.

De son coté AWS indique qu'il « est conscient des vulnérabilités CVE-2017-5715, CVE-2017-5753 et CVE-2017-5754. Elles existent depuis plus de 20 ans dans les architectures de processeurs modernes comme Intel, AMD et ARM et concernent à la fois les serveurs, les ordinateurs et les terminaux mobiles. La très grande majorité des instances Amazon EC2 est déjà protégée. Les autres le seront dans les prochaines heures. Nous tiendrons nos clients informés avec les mises à jour de notre bulletin de sécurité, qui peut être consulté ici: https://aws.amazon.com/security/security-bulletins/AWS-2018-013/ ».

Une discrétion habituelle chez les fournisseurs

Intel a cherché à expliquer pourquoi il n'avait pas encore révélé ces vulnérabilités, en prétendant qu'il comptait le faire avant la diffusion de l’information. Le fondeur s'est engagé à respecter les meilleures pratiques de l'industrie en matière de divulgation responsable des problèmes de sécurité potentiels, raison pour laquelle Intel et d'autres fournisseurs avaient prévu de divulguer ce problème la semaine prochaine lorsque d'autres mises à jour de logiciels et de microprogrammes seront disponibles, a déclaré Intel.

Google a également signalé que son navigateur Chrome était affecté, bien qu'il y ait un remède en deux étapes. Il faut d'abord s'assurer que son navigateur est mis à jour jusqu'à la version 63. Deuxièmement, une fonction optionnelle appelée Isolation des sites peut être activée pour atténuer les effets en isolant les sites web dans des espaces d'adresses distincts. Cette fonction - qui peut être obtenue en tapant cette adresse dans la barre du navigateur //flags/#enable-site-per-process - active l'option Site Isolation. Enfin, Chrome 64, qui sortira le 23 janvier, protégera les utilisateurs contre l'exploitation side-channel, a déclaré Google.

Le problème des performances

Mais avec un patch, le remède est-il pire que la maladie ? Selon The Register, qui a le premier rapporté l'histoire, les utilisateurs de PC pourraient « s’attendre à un ralentissement approximatif de 5 à 30%, selon la tâche et le modèle du processeur » si un correctif est appliqué. Intel semble penser que l'utilisateur final typique ne souffrira pas d'effets indésirables. Contrairement à certains rapports, l'impact sur le rendement dépend de la charge de travail et, pour l'utilisateur moyen, « il ne devrait pas être important et sera atténué au fil du temps », a précisé Intel dans son communiqué. Ce dernier a donné un peu plus de détails lors de sa conférence téléphonique, mais encore une fois sans l’éclaircissement que les clients auraient pu espérer. « Cela dépend de la charge de travail spécifiquement utilisée », a déclaré M. Smith.

Intel ne fait pas de distinction entre les PC clients et les serveurs de datacenter lorsque l'on examine les effets des bogues. Les applications qui existent principalement dans l'espace utilisateur pourraient subir un impact de 0 à 2%, ont déclaré les dirigeants. Mais les charges de travail synthétiques, qui s'appuient fortement sur l'interaction entre l'application et le système d'exploitation, pourraient souffrir d’une perte de performances allant jusqu’à 30%.

Pas d'impact sous Linux

De plus en plus d’indices suggèrent que les utilisateurs de PC ne ressentiront aucun effet significatif après l’application d'un patch. Les tests effectués sur plusieurs jeux populaires utilisant une version patchée de Linux - pas Windows - n'indiquaient aucune baisse du taux d'images en dehors de la marge d'erreurs. Les jeux testés comprenaient Dota 2, Counter-Strike: Global Offensive, Deus Ex: Mankind Divided, Dawn of War III, F1 2017, et The Talos Principle sur une machine Linux 4.15-rc6 avec un Core i7-8700K et une carte graphique Radeon Vega 64. Aucun de ces jeux n’exploite la technologie DirectX de Microsoft, qui s'intègre profondément avec le système d'exploitation Windows.

Que pouvez-vous faire en attendant ? Le conseil d'Intel est de suivre le vieux mantra du patch, patch, patch. Consultez votre fournisseur de systèmes d'exploitation ou le fabricant du système et appliquez toutes les mises à jour dès qu'elles sont disponibles, a déclaré la société. L'application de bonnes pratiques de sécurité qui protègent contre les logiciels malveillants aidera également à se prémunir contre une éventuelle exploitation jusqu'à ce que les mises à jour puissent être appliquées.

Commentaire