Comme tout système informatique, les clés de sécurité (tokens) physiques permettant de protéger l'accès à des services et applications via une signature à double authentification peuvent être piratées. Certaines donnent cependant plus de fil à retordre que d'autres comme a pu le montrer l'équipe de chercheurs en sécurité NinjaLab qui s'est attaquée ni plus ni moins qu'à la clé Titan de Google. Un gros morceau qui a abouti à un hack nécessitant toutefois de mettre en place des moyens et des conditions de réalisation particuliers ne mettant pas ce piratage à la portée de tout un chacun, loin de là.

Dans sa version bluetooth, la clé Titan FIDO U2F de Google avait montré ses limites en 2019 par la découverte d'une faille issue d'un problème d'appairage. A l'époque, Google avait pris soin d'indiquer que ses modèles n'exploitant pas cette technologie de connexion sans fil n'étaient pas concernées par un accès malveillant. La situation a donc changé comme a pu le démontrer NinjaLab avec une faille dentifiée en tant que CVE-2021-3011 permettant d'aboutir à la création d'un clone de cette clé qui, rappelons le, permet de protéger les utilisateurs des tentatives de phishing et d'usurpation de comptes.

Un équipement de hack estimé à près de 10 000 €

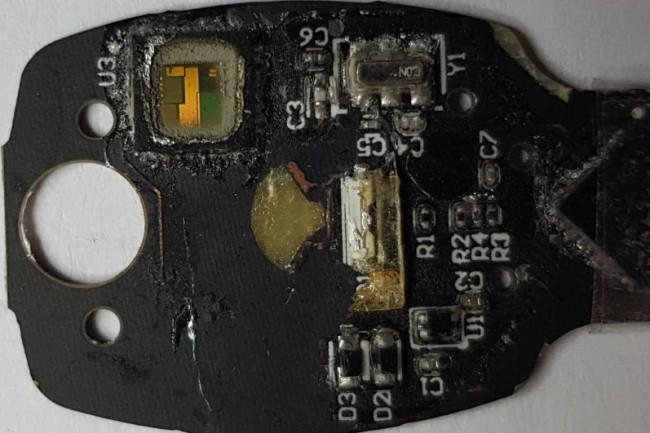

Cette vulnérabilité exploite un problème de canal latéral d'ondes électromagnétiques dans les microcontrôleurs de sécurité NXP SMartMX / P5x ainsi que les microcontrôleurs d'authentification sécurisés A7x avec CryptoLib. « Il permet aux attaquants d'extraire la clé privée ECDSA après un accès physique étendu et par conséquent de produire un clone. Cela a été démontré sur la clé de sécurité Google Titan, basée sur une puce NXP A7005a. D'autres clés de sécurité FIDO U2F sont également impactées », prévient le bulletin d'alerte.

Pour effectuer leur hack, les chercheurs de NinjaLab ont utilisé des matériels de pointe tel qu'un scanner électromagnétique Langer ICR HH 500-6 EM, une platine de translation Thorlabs PT3/M à 3 axes ainsi qu'un oscilloscope Pico Technology PicoScope 6404D. Le coût de cette configuration est d'environ 10 000 €, comprenant l'ordinateur utilisé pour pirater le canal latéral d'ondes électromagnétiques. « Nous présentons ici une attaque par canal secondaire qui cible la clé de sécurité Google Titan élément sécurisé (la puce NXP A700X) par l'observation de ses rayonnements électromagnétiques locaux pendant les signatures ECDSA (l'opération cryptographique de base du protocole FIDO U2F). Ce Les travaux montrent qu'un attaquant peut cloner une clé de sécurité Google Titan légitime », explique NinjaLab.

Toujours plus sûr d'utiliser la clé Google Titan que de ne pas s'en servir

Pour être menée à bien, cette attaque nécessite donc plusieurs prérequis et contextes de mises en oeuvre particuliers. Tout d'abord un accès physique à la clé Titan, impliquant de la subtiliser à son utilisateur pour en faire un clone corrompu, sans qu'il s'aperçoive de sa disparition... Tout comme l'usage d'un équipement coûteux, des logiciels personnalisés et bien entendu des compétences techniques de haut niveau. « Concernant le travail présenté ici, il est toujours plus sûr d'utiliser votre clé de sécurité Google Titan ou d'autres produits concernés en tant que jeton d'authentification à deux facteurs FIDO U2F pour se connecter aux applications plutôt que de ne pas en utiliser », font savoir les chercheurs.

Commentaire