Alors que Microsoft tente d'éteindre l'incendie suite à la très critique faille affectant dans le monde des dizaines de milliers de serveurs Exchange, les cybercriminels ne perdent pas de temps pour l'exploiter. En s'appuyant sur des vulnérabilités zero day ProxyLogon derrière lesquelles on trouve le cybergang chinois Hafnium, des opérateurs malveillants ont ainsi déjà disséminé un ransomware capable d'en tirer partie. La firme de Redmond a rapidement confirmé l'existence de ce ransomware. « Microsoft a observé une nouvelle famille de ransomware sous le nom de Ransom: Win32 / DoejoCrypt.A. Ces attaques utilisent les vulnérabilités de Microsoft Exchange pour exploiter les clients. #DearCry », a expliqué Philipp Misner, chercheur en sécurité au sein de l'activité Defender de l'éditeur.

Ce rançongiciel a commencé à sévir dès le 9 mars 2021 selon le créateur du site d'identification ID-ransomware Michael Gillepsie, démontrant la très grande réactivité des cybercriminels. Peut être moins leur talent ? « Je ne suis pas sûr mais ces crétins sont incapables ou simplement trop paresseux pour coder quelque chose en partant de rien je parie. Il semble que mon serveur a été compromis en utilisant l'exploit Hafnium, et le chiffreur était la charge utile », a raconté sur un forum un utilisateur.

80 000 serveurs Exchange toujours exposés

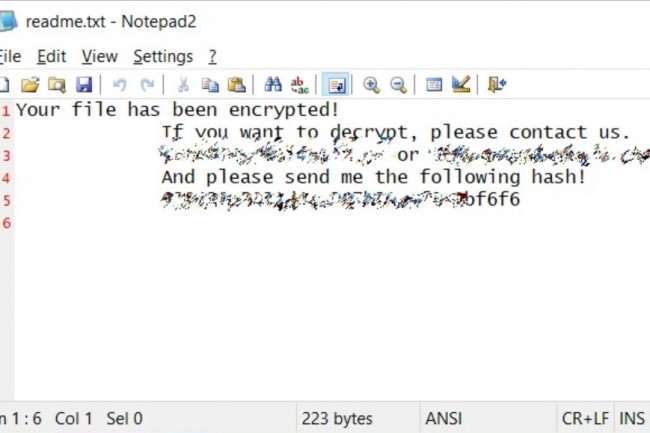

MalwareHunterTeam a pu trouver trois samples de ce ransomware sur VirusTotal, qui sont tous des exécutables compilés MingW (Minimalist GNU for Windows). De son côté, le chercheur en sécurité Vitali Kremez d'Advanced Intel, a indiqué qu'une fois lancé, le ransomware DearCry tente de fermer un service Windows nommé « msupdate ». Lorsque les entreprises sont victimes de ce rançongiciel, les fichiers chiffrés se voient ajouter une extension .CRYPT, la méthode de cryptage employé étant de type AES-256 + RSA-2048. Parmi les premières victimes touchées par DearCry, au moins l'une d'elles a reçu une demande de rançon de 16 000 dollars.

D'après Palo Alto Networks, des dizaines de milliers de serveurs Microsoft Exchange ont été patchés au cours des trois derniers jours mais 80 000 plus anciens ne pouvant pas appliquer directement les mises à jour de sécurité récentes sont toujours exposées. «Je n’ai jamais vu des taux de correctifs de sécurité aussi élevés pour aucun système, encore moins pour un système aussi largement déployé que Microsoft Exchange », a fait savoir Matt Kraning, directeur technique et co-fondateur d'Expanse racheté par Palo Alto Networks. « Néanmoins, nous exhortons les organisations exécutant toutes les versions d'Exchange à supposer qu'elles ont été compromises avant de corriger leurs systèmes, car nous savons que les attaquants exploitaient ces vulnérabilités zero-day dans la nature pendant au moins deux mois avant que Microsoft ne publie les correctifs le 2 mars ».

Commentaire