Encore une faille affectant UEFI. La version moderne du BIOS constitue un vecteur d'attaque récurrent des cyberpirates pour s'attaquer aux flottes de PC d'entreprises, à l'instar de ce qui s'est passé en 2016 avec la vulnérabilité ThinkPwn UEFI et plus récemment en 2022 les attaques contre UEFI Secure Boot de visant des PC Lenovo ou en mars dernier contre tout système Windows 11 dont le démarrage sécurisé UEFI Secure Boot est activé. A l'instar de cette dernière, la vulnérabilité découverte par les chercheurs en sécurité de Binarly débouche aussi sur l'utilisation du bootkit BlackLotus touchant la bibliothèque d'images du firmware installé sur les terminaux.

« L'équipe de Binarly Research étudie les composants d'analyse d'images vulnérables dans l'ensemble de l'écosystème des microprogrammes UEFI et constate que plusieurs fournisseurs sont concernés, qu'il s'agisse terminaux basés sur x86 ou sur ARM », a indiqué le spécialiste. « Le micrologiciel du système UEFI contient des analyseurs d'images de différents formats BMP, GIF, JPEG, PCX et TGA, ce qui augmente considérablement la surface d'attaque par rapport aux recherches antérieures effectuées dans ce domaine ». Baptisée LogoFAIL par Binarly, cette faille peut être utilisée par des acteurs malveillants pour délivrer une charge utile malveillante et contourner Secure Boot, Intel Boot Guard et d'autres technologies de sécurité by design.

Des failles orientées Buffer overflow et lecture out-of-bounds

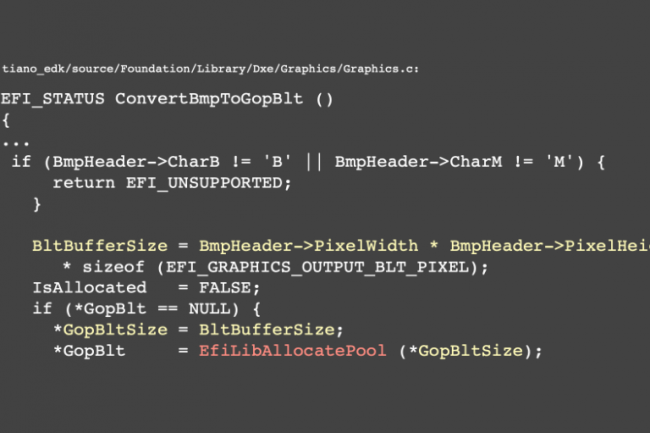

Pour l'heure, le nom des fabricants et le nombre des systèmes dont la faille LogoFAIL est potentiellement exploitable n'ont pas été précisés. Mais contrairement au bootkit BlackLotus, Binarly précise que LogoFAIL ne rompt pas l'intégrité de l'exécution en modifiant le chargeur d'amorçage ou le composant du micrologiciel. « Les vulnérabilités comprennent un débordement de mémoire tampon et une lecture hors limite, dont les détails devraient être rendus publics dans le courant de la semaine lors de la conférence Black Hat Europe. Plus précisément, ces vulnérabilités sont déclenchées lorsque les images injectées sont analysées, ce qui entraîne l'exécution de charges utiles susceptibles de détourner le flux et de contourner les mécanismes de sécurité », prévient Binarly.

Commentaire