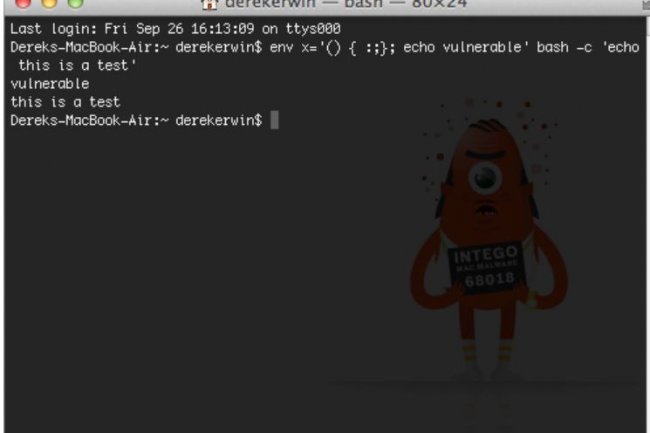

La fameuse faille de sécurité Shellshock a été repérée sur Mac OS X, mais selon Intego, site de sécurité spécialisé dans les logiciels de sécurité pour le système d'exploitation d'Apple, les attaquants ne devraient par pouvoir en tirer profit aussi facilement que cela. Shellshock est le surnom d'une faille dans Bash (Bourne Again Shell), l'interpréteur de commandes Unix et Linux. Cette vulnérabilité dans Bash, qui est présente depuis une vingtaine d'années, pourrait permettre à un attaquant de prendre le contrôle complet d'un ordinateur

Apple, qui prévoit de colmater cette faille, a indiqué que la plupart des utilisateurs de machines sous OS X n'avaient pas été exposés a condition qu'ils n'aient pas effectué des paramétrages avancés Unix. « En ajustant ces paramètres, Bash pourrait être exposé à des attaques, a prévenu Derek Erwin, coordinateur des contenus web et marketing chez Intego dans un billet de blog.

Deux scénarios possibles

« Intego a déjà vu des démonstrations de faisabilité d'attaques sur OS X », a-t-il ajouté. Par exemple, Bash pourrait être exposé à des attaque si un utilisateur a activé la fonction de connexion à distance pour tous les utilisateurs, dont l'accès au réseau Guest. Mais c'est une action qui « n'est probablement pas la chose la plus sûre à faire de toutes les manières », a ajouté Derek Erwin, car elle exposerait la machine à d'autres attaques possibles. Un autre scénario dans lequel des paramètres ajustés pourraient faire la différence serait celui d'un serveur OS X Lion avec Apache ou exécutant des scripts PHP, a indiqué M. Erwin. « Si Apache est configuré pour exécuter des scripts, un attaquant pourrait insérer des variables dans un script qu'un Bash shell pourrait exécuter.

«Cependant, ce dernier scénario nécessite l'exploitation de deux failles»,a-t-il assuré . «D'abord, au sein du script en cours d'exécution sur Apache, puis à son tour en utilisant ce script compromis pour envoyer quelque chose au Bash shell. « Ces deux scénarios peuvent être apparentés à des «cas limites», et nécessitent probablement un niveau d'expertise technique qu'un utilisateur qui configure simplement son compte ne possède pas pour pouvoir colmater facilement cette faille », estime t-il. Les chercheurs en sécurité informatique tentent toujours de savoir dans quelle mesure les appareils connectés sont vulnérables à Bash qui devient de plus en plus répandu. Les attaquants ont scruté la Toile pour trouver des systèmes vulnérables, et les experts pensent que des attaques spécifiques et sur mesure se développeront de plus en plus.

La faille Shellshock menace bien OS X

0

Réaction

Apple a rassuré les utilisateurs de Mac OS X sur les risques encourus avec la faille critique Shellshock. Seuls ceux ayant configuré les paramètres avancés Unix sur OS X sont exposés.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire