Une belle prise de guerre. Le Centre de lutte contre les criminalités numériques de la Gendarmerie Nationale (C3N), basé à Pontoise (Val d'Oise) a annoncé avoir démantelé l'un des plus gros réseaux d'ordinateurs pirates au monde. Composé de 850 000 systèmes zombies répartis principalement en Amérique du Sud mais aussi aux Etats-Unis et en Russie, ce botnet était piloté via un serveur de commande et de contrôle (C&C) hébergé en France, capable d'infecter les machines à distance avec le virus Retadup. Objectif : permettre à des pirates d'utiliser les ressources systèmes à l'insu des utilisateurs pour miner des bitcoins (cryptominage) ou lancer des opérations de rançonnage.

« C'était très dangereux en matière de potentialité d'attaques : il fallait vraiment faire cesser l'infraction. Le virus Retadup est connu pour avoir attaqué des hôpitaux en Israël, volé des données de patients israéliens, et même fabriqué énormément de cryptomonnaie grâce aux 850 000 ordinateurs », a expliqué le colonel Jean-Dominique Nollet, nommé en août 2018 à la tête du C3N. Afin de mettre hors d'état de nuire le botnet, la section de lutte contre la cybercriminalité de la Gendarmerie s'est appuyé sur l'expertise technique de l'éditeur de sécurité Avast qui lui a fourni un serveur de C&C désinfecté. Les chercheurs de l'éditeur ont contacté le C3N fin mars pour partager ses informations après avoir identifié que l'infrastructure de C&C de Retadup se situait principalement en France. Le FBI a aussi été mis dans la boucle, une autre partie de l'infrastructure ayant été localisée aux Etats-Unis.

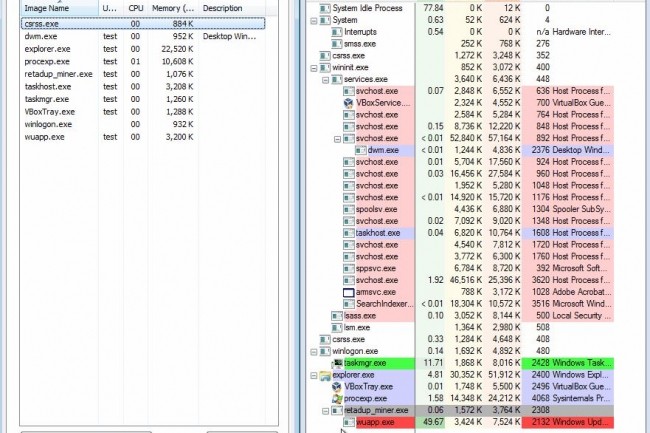

Un snapshot du disque du serveur C&C récupéré par le C3N

« En juillet 2019, la Gendarmerie a reçu le feu vert du procureur, ce qui signifie qu'elle pouvait légalement procéder à la désinfection. Ils ont remplacé le serveur C&C malveillant par un serveur de désinfection préparé permettant aux instances connectées de Retadup de s'autodétruire. Dans la toute première seconde de son activité, plusieurs milliers de robots s’y sont connectés afin de récupérer les commandes du serveur. Le serveur de désinfection leur a répondu et les a désinfecté, en abusant de la faille de conception du protocole C&C », a indiqué Jan Vojtěšek, analyste des logiciels malveillants d'Avast dans un billet fournissant des détails sur le fonctionnement de l'attaque.

« Pendant que la Gendarmerie présentait le scénario de désinfection au procureur, nous étions en train d'analyser Retadup plus en détail. Nous avons créé un programme de suivi simple qui nous avertissait chaque fois qu'il y avait une nouvelle variante de Retadup ou s'il commençait à distribuer de nouvelles charges utiles malveillantes à ses victimes. Nous avons ensuite testé le scénario de désinfection proposé localement et discuté des risques potentiels associés à son exécution. La gendarmerie a également obtenu un snapshot du disque du serveur C&C auprès de son fournisseur d’hébergement et en a partagé certaines parties avec nous afin que nous puissions commencer à procéder à une ingénierie inverse du contenu du serveur C&C. Pour des raisons évidentes de confidentialité, nous n’avions accès qu’à des parties du serveur C&C ne contenant aucune information privée sur les victimes de Retadup. »

Commentaire