La vie n'est souvent pas si bien faite. Par exemple, lorsque l'été dernier Microsoft a publié un correctif pour la CVE-2021-36942 concernant l'usurpation d'identité LSA de Windows associée au vecteur d'attaque PetitPotam NTLM relay pour tromper les contrôleurs de domaine, l'histoire n'était pas finie. En effet, le risque d'exploit n'a jamais cessé d'exister étant donné les larges possibilités de hack toujours effectives via ce vecteur d'attaque. Et le dernier patch tuesday corrigeant cette fois la CVE-2022-26925 n'a pas non plus arrangé la situation. « Je pensais que tout le monde savait que Microsoft ne réparait vraiment rien. Je suis choqué que les gens aient pu penser que PetitPotam avait cessé de fonctionner. Ce n'était pas une régression introduite, c'était juste un patch qui n'a pas fait grand-chose », a alerté le jour de la publication du dernier patch tuesday Adam Brown, directeur de la recherche offensive chez Fortalice Solutions.

Pour rappel, PetitPotam est une technique d’attaque identifiée par le chercheur en sécurité Lionel Gilles (aka topotam). De type relais NTLM - du nom du protocole d’authentification très utilisé dans les technologies de Microsoft - elle permet de prouver une identité sans transmettre de mot de passe, via des calculs d’empreintes cryptographique. « Une attaque de type relais NTLM consiste à forcer un utilisateur ciblé à effectuer une connexion vers un système compromis, puis à relayer les requêtes ainsi obtenues vers le service à attaquer. Cette opération permet à l’attaquant de résoudre le problème de stimulation-réponse au nom d’un autre utilisateur, et donc d’obtenir une élévation de privilèges », expliquait il y a quelques mois Cyberwatch. Microsoft avait indiqué précédemment que PetitPotam est une attaque classique de la famille des relais NTLM et que de nombreuses recommandations techniques déjà documentées permettent de neutraliser ces attaques. Il avait aussi indiqué que cette vulnérabilité ne ferait pas l'objet de correctif de sécurité et que c'était aux entreprises d'appliquer des mesures de protection adaptées sur leurs contrôleurs de domaine afin d'éviter des attaques.

D'autres vecteurs d'attaque PetitPotam EFS toujours possibles

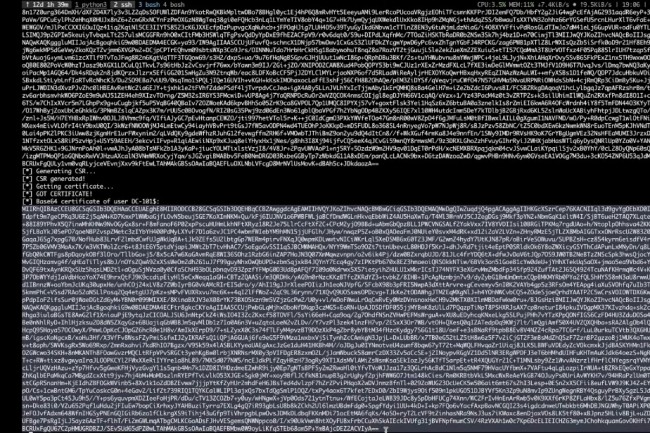

Le correctif relatif à la faille CVE-2022-26925 du dernier patch tuesday n'apporte donc pas une immunité face à cette faille. Mais elle corrige seulement un des vecteurs d'attaque. Notre confrère de BleepingComputer a d'ailleurs confirmé d'ailleurs que le bogue NTLM Relay Attack constitue en fait un vecteur non corrigé pour l'attaque PetitPotam et en a confirmation après s'être entretenu avec Lionel Gilles : « Gilles a confirmé au média américain que la dernière mise à jour de sécurité a maintenant corrigé le vecteur PetitPotam 'EfsRpcOpenFileRaw', mais d'autres vecteurs EFS existent toujours, permettant à l'attaque de fonctionner. Toutes les fonctions de petitpotam, comme d'autres vecteurs, fonctionnent toujours sauf efsopenfileraw », a prévenu le chercheur en sécurité. « Au fur et à mesure que de nouveaux vecteurs PetitPotam et d'autres attaques de relais NTLM seront découverts à l'avenir, Microsoft suggère que les administrateurs de domaine Windows se familiarisent avec les mesures d'atténuation décrites dans leur document de support Atténuation des attaques de relais NTLM contre les services de certificat Active Directory (AD CS).

Rien de nouveau donc sous le soleil de PetitPotam mais reste à savoir si les entreprises sauront rester vigilantes et ne pas se contenter d'appliquer seulement les correctifs de Microsoft mais de bien veiller à utiliser par exemple des techniques de segmentation du réseau pour limiter leur exposition.

Commentaire