Une victoire au goût amer ? Fin janvier 2021, Europol alliée à plusieurs forces de police et de justice au niveau international (incluant la Police Nationale) avait frappé un grand coup en annonçant avoir pris le contrôle de l'infrastructure du redoutable botnet Emotet. Se servant du trojan au nom éponyme, ce réseau d'ordinateurs zombies avait donc fini par mordre la poussière. Du moins, c'est ce que l'on pensait avant que des chercheurs en sécurité du fournisseur de solutions de sécurité allemand G Data tirent la sonnette d'alarme : « Nous avons des raisons de supposer de manière certaine que Emotet est à nouveau actif et actuellement distribué via Trickbot ».

Selon le chercheur en sécurité Luca Ebach de G Data, TrickBot serait en effet utilisé pour installer Emotet sur des systèmes ciblés dont les vecteurs d'infection restent classiques, essentiellement par e-mail contenant une pièce jointe infectée ou un lien malveillant. Trickbot est un trojan bien connu, identité depuis 2016, et historiquement utilisé pour du vol de données bancaires. Avec le temps, les cybercriminels ont étendu ses capacités en le dotant par exemple d'un module de vol de cookies pour collecter des informations d'identification de messagerie et des contacts du carnet d'adresses des boites mail.

Emotet 2.0 à l'heure d'HTTPS

« Le dimanche 14 novembre, vers 21h26 UTC, nous avons observé sur plusieurs de nos trackers Trickbot qu'un bot tentait de télécharger une DLL sur le système. Après une analyse interne, ces DLL ont été identifiées comme Emotet », explique Luca Ebach. « Une caractéristique notable des derniers échantillons Emotet était l'utilisation intensive d’aplanissement du flux de contrôle pour obfusquer le code. L'échantillon actuel contient également des flux de contrôle aplanis ». Selon ses recherches, ce sample semble avoir été compilé juste avant que le déploiement via plusieurs botnets Trickbot ne soit observé. Le trafic réseau issu de cet échantillon ressemble à ce qui a pu être observé auparavant, incluant un chemin de ressource aléatoire contenu dans l'URL et le transfert de charge utile de la requête malveillante dans un cookie. « Cependant, le cryptage utilisé pour masquer les données semble différent de ce qui a été observé dans le passé. De plus, l'exemple utilise désormais HTTPS avec un certificat de serveur auto-signé pour sécuriser le trafic réseau », précise Luca Ebach. Précédemment, un simple protocole HTTP était employé.

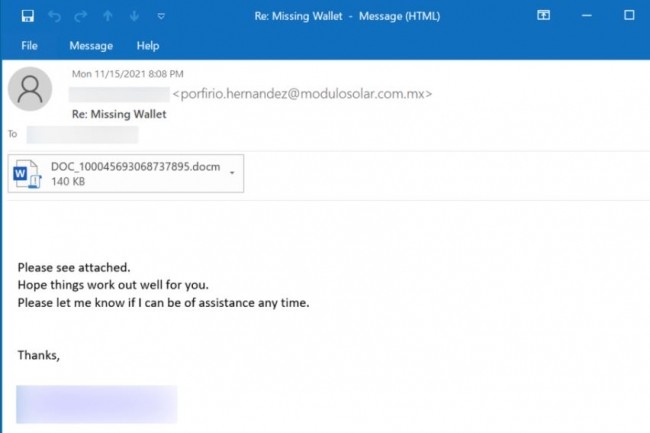

Brad Duncan, créateur du service d'analyse de trafic malveillant Internet Storm Center, a apporté de son côté des précisions concernant les vecteurs d'infection de cette résurrection d'Emotet. « Nous avons trouvé des e-mails d'un botnet Emotet récemment relancé le lundi 15/11/2021 qui ont l'un des trois types de pièces jointes : feuille de calcul Microsoft Excel, document Microsoft Word, et archive zip protégée par mot de passe (mot de passe : BMIIVYHZ) contenant un document Word », indique le chercheur. La diffusion de ces e-mails piégés est effectué via de l'usurpation d'adresses (spoofing) et à partir de chaines de données de messagerie volées vraisemblablement recueillies à partir d'hôtes Windows précédemment infectés.

Des fichiers et URL et DLL malveillants identifiés

Compte tenu de la situation, il est donc important de redoubler de vigilance et prévenir les collaborateurs des risques accrus liés au risque de cliquer sur ce type de mail. Des fichiers, URL et DLL malveillants ont été identifiés :

-DOC_100045693068737895.docm ;

-DOC_10010148844855817699830.docm ;

-INF_10043023764772507433030.docm ;

-FILE_24561806179285605525.docm ;

-INF_4069641746481110.zip ;

-INF_4069641746481110.docm ;

-FILE_10065732097649344691490.xlsm ;

-SCAN_1002996108727260055496.xlsm.

Ces fichiers contiennent des URL malveillantes :

- hxxp://av-quiz[.]tk/wp-content/k6K/

- hxxp://devanture[.]com[.]sg/wpincludes/XBByNUNWvIEvawb68/

- hxxp://ranvipclub[.]net/pvhko/a/

- hxxp://visteme[.]mx/shop/wp-admin/PP/

- hxxps://goodtech.cetxlabs[.]com/content/5MfZPgP06/

- hxxps://newsmag.danielolayinkas[.]com/content/nVgyRFrTE68Yd9s6/

- hxxps://team.stagingapps[.]xyz/wp-content/aPIm2GsjA/

Des hashs de DLL ont aussi été identifiés comme appartenant à cette nouvelle version d'Emotet à savoir :

- 0b132c7214b87082ed1fc2427ba078c3b97cbbf217ca258e21638cab28824bfa ;

- 373398e4ae50ecb20840e6f8a458501437cfa8f7b75ad8a62a84d5c0d14d3e59 ;

- 29de2e527f736d4be12b272fd8b246c96290c7379b6bc2d62c7c86ebf7f33cd4 ;

- 632447a94c590b3733e2e6ed135a516428b0bd1e57a7d254d5357b52668b41f1 ;

- 69efec4196d8a903de785ed404300b0bf9fce67b87746c0f3fc44a2bb9a638fc ;

- 9c345ee65032ec38e1a29bf6b645cde468e3ded2e87b0c9c4a93c517d465e70d ;

- b95a6218777e110578fa017ac14b33bf968ca9c57af7e99bd5843b78813f46e0.

Commentaire