Le dernier botnet identifié par l'équipe SIRT (Security Intelligence Response Team) d'Akamai début 2023 via leur honeypot HTTP et SSH est loin de passer inaperçu. HinataBot - une appellation en forme de clin d'oeil à un personnage de Naruto - exploite plusieurs failles relatives au service SOAP miniigd sur les terminaux Realtek SDK (CVE-2014-8361), les routeurs Huawei HG532 (CVE-2017-17215) ainsi que des serveurs Hadoop YARN aux identifiants mal sécurisés.

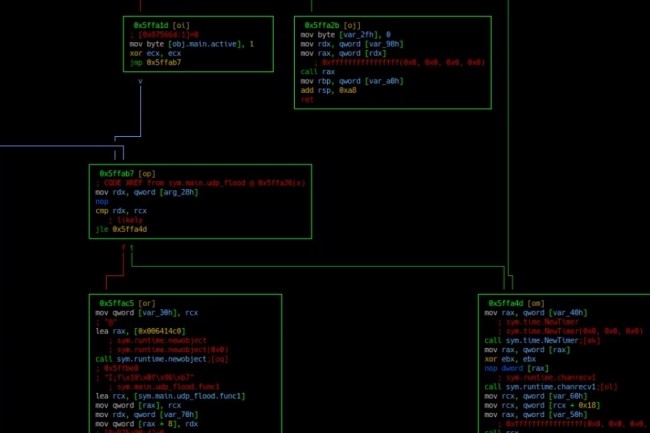

Reposant sur des binaires Mirai en Go, il s'attaque en force brute aux terminaux SSH ou est capable aussi de diffuser des scripts d'infection et des charges utiles malveillantes. Après avoir corrompu des terminaux cibles, le malware s'exécute alors discrètement en attendant d'exécuter des requêtes en provenance de serveurs de commande et de contrôle. HinataBot constitue la cybermenace la plus récente écrite en Go aux côtés d'autres botnets tels que GoBruteForcer et kmsdbot récemment identifiés et a été distribué au cours des trois premiers mois de 2023 tout en étant activement mis à jour par les opérateurs malveillants.

Des capacités extrapolées qui donnent le tournis

L'échantillon de malware découvert par l'équipe de chercheurs en réponse à incidents d'Akamai s'est démarqué sur plusieurs aspects : sa grande taille et le manque d'identification spécifique concernant ses nouveaux hachages. « En utilisant nos ensembles d'échantillons et en évaluant une taille théorique du botnet, nous pouvons commencer à estimer la taille de l'attaque », explique le fournisseur. Dans son évaluation, le fournisseur montre ainsi que le botnet HinataBot utilisé dans des attaques de 10 secondes ciblant HTTP, est capable de générer 20 430 requêtes pour une taille totale de 3,4 Mo et avec UDP 6 733 paquets pour 421 Mo de données.

En extrapolant leurs résultats, les chercheurs d'Akamai ont ainsi estimé qu'avec 1 000 nœuds, le flux UDP pourrait générer environ 336 Gbps, tandis qu'avec 10 000 nœuds, le volume de données d'attaque atteindrait 3,3 Tbps. Dans le cas de flux HTTP, 1 000 terminaux zombie généreraient alors 2 millions de requêtes par seconde, tandis qu'en montant 10 000 nœuds une attaque pourrait atteindre 20,4 millions de requêtes par seconde pour un total de 27 Gbps.

Commentaire