Il vous reste 91% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte? Connectez-vous

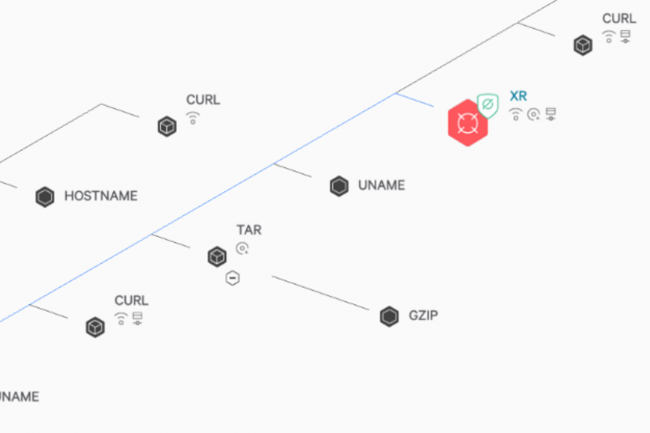

Des attaquants utilisent LemonDuck pour déployer des tactiques trompeuses afin d'échapper à la détection et rendre anonymes les opérations de minage sur les containers.

Il vous reste 91% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Recevez notre newsletter comme plus de 50000 abonnés

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

Commentaire