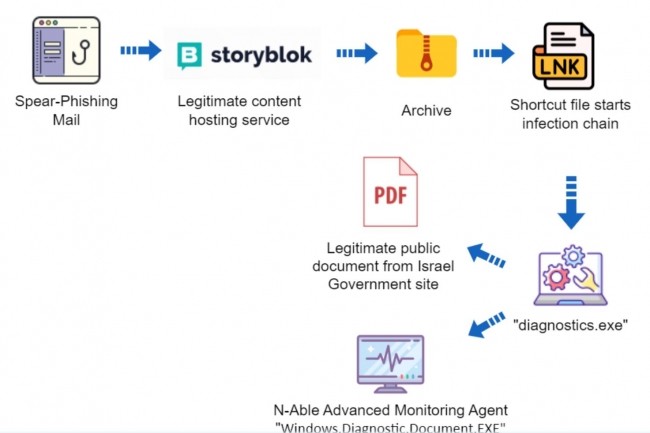

Le groupe d'espions APT (Advanced Persistent Threat) connu sous le nom de MuddyWater, et dont on pense généralement qu'il est dirigé par le ministère iranien du Renseignement et de la Sécurité, a lancé une campagne contre des cibles du gouvernement israélien. Selon un rapport du Threat Lab de l’entreprise de cybersécurité Deep Instinct, le groupe utilise un service de partage de fichiers appelé Storyblok pour héberger un programme d'infection en plusieurs étapes destiné aux ordinateurs cibles. Le paquet d'infection se présente sous la forme d'une archive qui contient un raccourci LNK au bas d'une chaîne de dossiers. Quand il est ouvert, le raccourci active un exécutable à partir d'un dossier caché contenu dans l'archive, lequel installe un outil légitime d'administration à distance sur le système cible et permet au groupe MuddyWater d'espionner la machine.

Selon Deep Instinct, cette attaque est particulièrement intelligente, en raison de la couche supplémentaire de tromperie : l'exécutable malveillant ressemble à un dossier de fichiers, et non à un programme, et fait apparaître un véritable dossier Windows Explorer contenant une copie d'un véritable mémo du gouvernement israélien sur le contrôle des informations des médias sociaux en même temps qu'il installe le logiciel d'administration à distance. L'article publié par Deep Instinct sur son blog, indique que la campagne Storyblok peut se prolonger en une phase secondaire après l'infection. « Une fois la victime infectée, l'opérateur de MuddyWater se connecte à l'hôte compromis à l'aide de l'outil officiel d'administration à distance et commence à effectuer une reconnaissance de la cible », a expliqué l'entreprise. « Après la phase de reconnaissance, l'opérateur exécutera probablement un code PowerShell qui amènera l'hôte infecté à envoyer une balise à un serveur C2 personnalisé ».

Israël et d'autres pays attaqués

Cela fait des années que Deep Instinct suit l'évolution des tactiques du groupe MuddyWater, et ses activités menées contre des entreprises de télécommunications, des gouvernements, des entreprises de défense et des organisations énergétiques dans de nombreux pays, et pas seulement en Israël. On ne sait pas exactement comment l'attaque Storyblok actuelle se propage, mais le groupe a déjà utilisé par le passé des techniques de phishing ciblé contenant soit des documents Word avec des liens vers une charge utile, soit des liens directs. MuddyWater a également utilisé des pièces jointes HTML, plutôt que des liens directs, pour dissiper les craintes, car les archives et les exécutables présentent des risques de sécurité beaucoup plus évidents que de simples liens web. Le groupe serait actif depuis 2020. Le billet de blog de Deep Instinct fournit une longue liste d'indicateurs de compromission sous la forme de valeurs MD5, consultable ici.

Commentaire