Face à une cyberattaque, la réactivité des équipes IT et sécurité est essentielle. Mais encore faut-il pour cela que les entreprises disposent des compétences ad hoc pour se défendre face aux cybermenaces. Une étude menée par Immersive Labs s'appuyant sur l'analyse de la réactivité de 35 000 membres des équipes sécurité dans 400 entreprises montre que des efforts sont encore à faire. « Les équipes cybersécurité dans les grandes entreprises prennent 96 jours pour développer les compétences nécessaires pour se défendre contre les cybermenaces », indique la société spécialisée dans la mesure de la performance et des compétences cybersécurité. Mais il s'agit là d'une durée moyenne. Dans le cas de la vulnérabilité critique et activement exploitée comme celle relative au logiciel Exim Mail Transfer Agent (MTA), le temps requis pour la contrer est passée à 204 jours. La durée de 96 constitue une moyenne mais des différences sectorielles notables sont à signaler. Ainsi dans le secteur du commerce/e-commerce ce délai est de 68 jours contre 108 par exemple pour celui de l'industrie et 145 pour les transports.

Selon les types d'attaques, le délai pour réagir n'est pas non plus le même. En moyenne par exemple, le temps pour déterminer l'impact de Log4j est inférieur à 24h alors qu'il est de 48h pour comprendre comment un attaquant utilise ce vecteur d'attaque pour compromettre son système d'information. Mais plus inquiétant : le temps pour comprendre comment patcher Log4j atteint presque 4,5 jours.

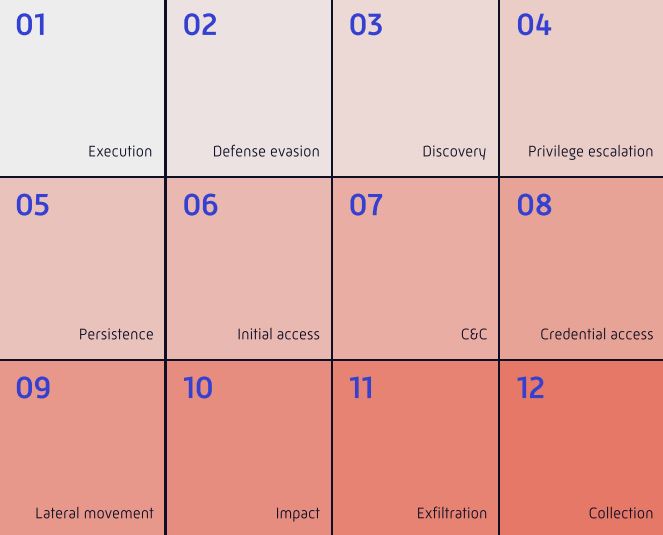

Dans le cadre de son étude, Immersive Labs a analysé les données de plus de 300 000 simulations de crise cybersécurité impliquant les 12 tactiques du framework Mitre Att&ck. (crédit : Immersive Labs)

6 participants impliqués en moyenne dans la simulation de crise cybersécurité

Les entreprises sont loin de traiter le risque cyber avec le même niveau de priorité. Suivant les secteurs, le nombre moyen d'exercices cybersécurité varie en effet de façon très significative. Dans le domaine technologique, il atteint 9 par an contre 7 pour le secteur des services financiers, 6 pour les administrations et les agences gouvernementales. Mais seulement 4 pour les sociétés de conseil, 3 dans le commerce/e-commerce et seulement 2 par an dans l'Education et 1 dans la fabrication et les transports.

Le score de performance moyen des exercices de crise cyber tous secteurs confondus atteint 68%. Certains font mieux comme la fabrication (85%), l'Education (83%) ou encore les technologies (80%) et les transports (78%). D'autres font moins bien en particulier la santé (18%) et les services financiers (45%). Dans le cadre de son étude, Immersive Labs a analysé les données de plus de 300 000 simulations de crise cybersécurité impliquant les 12 tactiques du framework Mitre Att&ck pour comprendre les raisons des cyber-attaquants à s'en prendre au SI. Certaines sont plus rapides que d'autres à analyser, cela donne par temps de découverte : l'impact, la collecte, l'exfiltration, le C&C (serveur de commande et contrôle), le mouvement latéral, l'accès aux identifiants, l'exécution, l'évasion de la défense, la découverte, la persistance, l'élévation de privilèges et l'accès initial.

Dans le cadre d'un exercice de risque cyber, on dénombre en moyenne 6 participants impliqués, un chiffre qui varie là encore sensiblement en fonction des secteurs. De 1 dans les transports, il passe à 3 dans l'industrie et les administrations/agences gouvernementales, puis 4 dans les services financiers, la santé et l'infrastructure. Ainsi que 5 dans le commerce/e-commerce et 7 dans les domaines du consulting et des technologies. Mais c'est dans le secteur de l'Education que le nombre de participants est le plus élevé puisqu'il atteint 9 personnes.

Commentaire