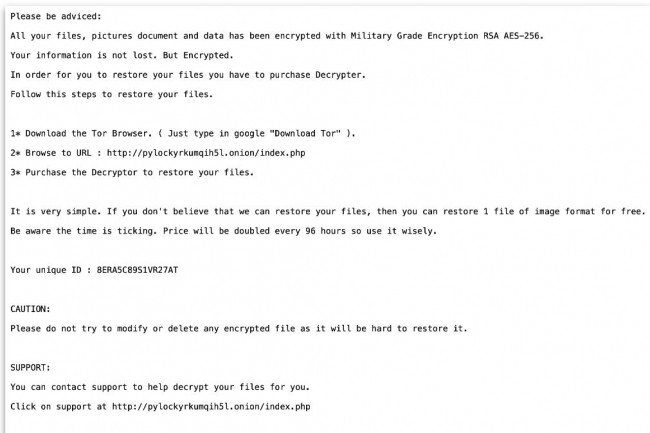

Face à la recrudescence d’attaques par rançongiciels, les autorités françaises prennent des dispositions. La plateforme Cybermalveillance.gouv.fr, lancée en 2017 par l’ANSSI et le ministère de l’Intérieur, vient de s’enrichir d’un outil gratuit dédié au déchiffrement du ransomware PyLocky. De façon très classique, celui-ci rend inaccessible les fichiers de la victime en les chiffrant et lui réclame une rançon en échange de la clef qui pourrait permettre d’en recouvrer l’accès. Le ransomware se propage généralement par mail, via une pièce jointe ou un lien piégé. Une importante vague d’attaques avait été recensée à l’été 2018, notamment en France. Attention, PyLocky n’a rien à voir avec Locky, un autre virus, comme le rappelait en septembre l’éditeur TrendMicro sur son blog : « Bien qu'il essaie de se faire passer pour Locky dans sa demande de rançon, PyLocky n'a aucun lien avec Locky. Il est écrit en Python et est livré avec PyInstaller, un outil utilisé pour empaqueter les programmes basés sur Python comme exécutables autonomes. »

L’utilitaire mis à disposition du public sur la plateforme gouvernementale permet le déchiffrement des fichiers chiffrés avec les versions 1 et 2 de PyLocky, c’est-à-dire avec les extensions .lockedfile, .lockymap et .locky. Il nécessite un ordinateur équipé du système d’exploitation Microsoft Windows 7 ou supérieur et l’environnement d’exécution Java JRE (Java Runtime Environnement) version 8. Il est proposé avec une notice d’utilisation mais aucun support ni garantie ne sont assurés et les auteurs du programme se dédouanent des éventuels dommages qu’il pourrait entraîner. « Des déclinaisons de PyLocky peuvent avoir été réalisées et pourraient rendre cet utilitaire inopérant », peut-on lire dans un communiqué. A noter qu’une autre plateforme proposant des outils de déchiffrement existe, nomoreransom.org.

Commentaire