Une campagne de phishing récemment découverte a été associée à Salty2FA, un framework de phishing as a service conçu pour contourner l'authentification multifacteurs (MFA). Selon la société de cybersécurité Ontinue, cette opération malveillante se sert de ce kit pour contourner les protections MFA. Comment ? En interceptant les méthodes de vérification, en procédant à la rotation des sous-domaines de session et en se dissimulant au sein de plateformes de confiance telles que Turnstile, une solution de Cloudflare qui se présente comme une alternative aux captcha. Dans un avis partagé avec CSO avant sa publication mardi, Ontinue a déclaré que la campagne employait des « innovations techniques notables », notamment des tactiques d'évasion jamais vues auparavant avec l'utilisation de ce kit.

« Salty2FA nous rappelle une fois de plus que le phishing est désormais une pratique courante dans le monde de l'entreprise, avec des tactiques d'évasion avancées et de contournement MFA convaincantes », a déclaré Brian Thornton, ingénieur commercial senior chez Zimperium. « En exploitant des plateformes de confiance et en imitant les portails d'entreprise, les pirates brouillent les frontières entre le trafic réel et le trafic frauduleux ». Observé pour la première fois mi-2025, Salty2FA a déjà été utilisé dans plusieurs campagnes visant les utilisateurs de Microsoft 365 à travers le monde.

Le MFA n'est plus le bouclier qu'il était

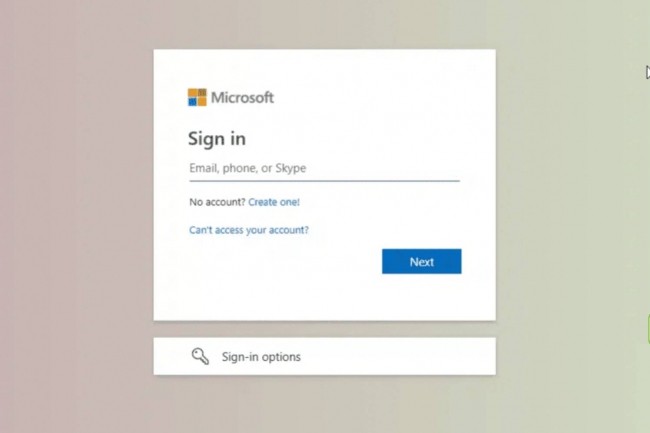

Dans le cadre de cette offensive, les pirates ont mis en place une infrastructure en plusieurs étapes, commençant par une redirection malveillante hébergée sur un compte « aha[.]io » nouvellement enregistré. Les victimes étaient acheminées via une passerelle Cloudflare Turnstile afin de filtrer les analyses automatisées avant d'atterrir sur la page finale de collecte des identifiants. Là, Salty2FA simulait plusieurs flux MFA, notamment des SMS, des applications d'authentification, des notifications push et même des tokens physiques, tout en appliquant un marquage dynamique du nom de leur entreprise basé sur son domaine de messagerie électronique.

L'attaque montre comment les pirates sapent le MFA, une pratique de sécurité autrefois considérée comme le moyen le plus sûr de protéger les comptes. Le kit utilise l'appariement de domaines, l'obfuscation et la manipulation de Turnstile pour créer des portails de phishing presque impossibles à distinguer des pages de connexion officielles. Shane Barney, responsable de la sécurité des systèmes d'information chez Keeper Security, a qualifié cela de « phishing 2.0 » et « d’attaques conçues pour contourner les mesures de sécurité auxquelles les entreprises faisaient autrefois confiance ». La rotation des sous-domaines de session et le blocage par géolocalisation pour une évasion avancée sont utilisés. Chaque victime obtient un sous-domaine unique, contournant ainsi les listes noires de domaines, tandis que le trafic provenant des fournisseurs de sécurité et cloud est bloqué, de sorte que seuls de véritables utilisateurs accèdent à la page de phishing.

Un appel à la mise en place de défenses multicouches et adaptatives

Les experts du secteur s'accordent à dire que pour contrer Salty2FA, il faudra peut-être aller au-delà des mots de passe et des contrôles traditionnels. Darren Guccione, CEO de Keeper Security, estime que les clés d'accès et l'authentification sans mot de passe devraient faire partie de la stratégie. « Ces technologies complètent les mesures de sécurité existantes en réduisant la dépendance aux mots de passe traditionnels, qui restent une cible privilégiée pour le phishing », a-t-il déclaré. Les chercheurs d'Ontinue ont conseillé de passer des contrôles statiques, que Salty2FA contourne facilement, au sandboxing et à l'inspection temps réel des domaines suspects. Ils soulignent également que la sensibilisation des utilisateurs reste essentielle, car les portails de phishing imitent si fidèlement les sites légitimes que les contrôles techniques seuls ne peuvent pas les arrêter de manière fiable.

Shane Barney a fait écho à cette préoccupation et a fait valoir que les techniques de détection statiques sont inadéquates dans cet environnement. Selon lui, les défenseurs doivent plutôt surveiller les anomalies de domaine, les exécutions JavaScript inhabituelles et d'autres indices comportementaux subtils. Il a également souligné l'importance cruciale des méthodes résistantes au phishing, telles que les jetons Fido2 et WebAuthn, qui rendent les codes volés inutilisables. La gestion des accès à privilèges, un framework zero trust et une formation continue sont recommandés comme éléments clés pour limiter les conséquences du vol d'identifiants. « Les entreprises doivent faire preuve d'une adaptabilité similaire en combinant la détection comportementale, la visibilité en temps réel et l'authentification résistante au phishing pour faire face à une nouvelle génération de menaces », a ajouté M. Barney.

Commentaire