Ramnit refait parler de lui. Tristement célèbre cheval de Troie, dont le code source repose en grande partie sur Zeus, ce malware créé au début des années 2010 a plusieurs millions de postes de travail infectés à son tableau de chasse. Ciblant à l'origine les entreprises du secteur bancaire, Ramnit s'était depuis diversifié en touchant également les entreprises des secteurs de l'industrie, de la distribution ou encore du e-commerce et des réseaux sociaux (Facebook, Twitter, YouTube...). Si l'actualité des malwares s'était recentrée ces dernières années sur les ransomwares - et dernièrement sur le cryptominage - cela n'empêche pas aujourd'hui le célèbre trojan de revenir sur le devant de la scène.

F5 Labs et F5 Security Operations Center ont analysé les configurations de codes malveillants pour les logiciels de banque de Ramnit actives en février et mars 2019. Ils ont découvert que les auteurs de Ramnit ciblaient une nouvelle fois largement les sites web de services financiers, en particulier en Italie. « Les banques italiennes ont constitué une grande partie des cibles de cette configuration. La France et le Royaume-Uni (en particulier les banques basées en Écosse) ont également été des cibles prisées », ont expliqué dans un billet les chercheurs en sécurité Remi Cohen et Roy Moshailov.

Des attaques par injection de code malveillant

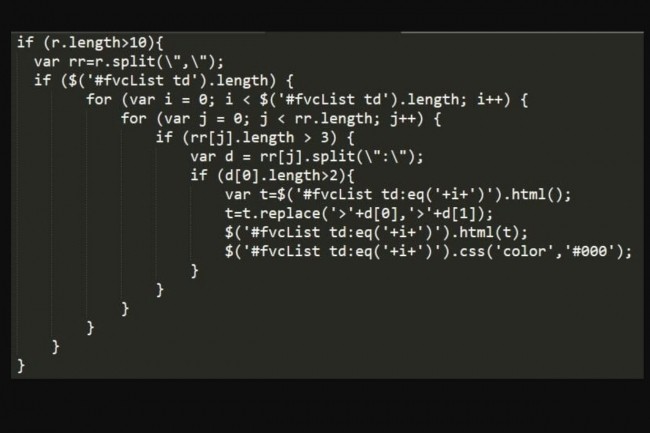

Ramnit permet des attaques par injection de code malveillant pour permettre à un attaquant de voler des informations d'identification ou des informations personnelles de compte, permettant ainsi le vol de fonds. Par ailleurs, plusieurs mots en français, italien et anglais sont inscrits dans le code de Ramnit : « C'est une innovation que nous n'avons pas vue dans les configurations précédentes de Ramnit. Il semble que les auteurs de Ramnit agissent sur un spectre plus large dans l’espoir de contaminer aléatoirement des sites web », précisent le rapport.

D'après les chercheurs, 70% des cibles de Ramnit sont localisées en Europe. Au sein des différents pays touchés, l'Italie arrive en tête des pays visés par les attaques de ce trojan (près de 50%), devant les Etats-Unis (environ 30%) ainsi que la France et la Grande-Bretagne (plus de 10% chacun). En plus des mots cibles simples, Ramnit inclut également le nom d'un opéra italien et quelques noms de domaine mal orthographiés. Les cibles hors domaine de cette configuration incluent: !*-sys.com* !*ocsp.* *control* !*ads.* !*office* *corp* !*analytic* !*outlook* *Customer* !*api.* !*stream* *Dashboard* !*bam.nr-data.net* !*track* *identity* !*chat* !*trouter.io* *importo* !*cloud* !*update* *login* !*download* !*upload* *Main* !*events* !*video* *manager* !*game* !http://* *panel* !*gigaup13b.allegati.tim.it* *access* *payment* !*gstatic.* *account* *register* !*hub* *admin* *secure* !*iltrovatore.it* *Authenticate* *sepa* !*iolam.it* *authentipec* *sign* !*lampoilbro* *bank* *trade* !*messenger* *basic* *virement* !*metric* et *bonifico*.

Amazon, Google et Twitter parmi les sites cibles

Les chercheurs de F5 ont par ailleurs établi une liste de sociétés et sites web ciblées en fonction de cette configuration de mots-clés.

| Bing | https://www.bing.com/fd/ls/lsp.aspx | USA | Search Engine |

| WebPT | https://app.webpt.com/ping.php* | USA | Healthcare/Electronic Medical Records |

| New Relic Browser | https://*bam.nr-data.net* | USA | Web Services |

| Google, LLC | https://googleads.g.doubleclick.net/pagead/ads | USA | Online Advertising |

| Cure MD | https://cloud8.curemd.com* | USA | Healthcare/Electronic Medical Records |

| Microsoft | https://word-view.officeapps.live.com* | USA | Productvity |

| TrackJS | https://capture.trackjs.com* | USA | Web Services |

| AirBnB | https://www.airbnb.com* | USA | Travel |

| SoundCloud | https://*soundcloud.com* | USA | Music |

| Tyler Technologies | https://*tylertech.com* | USA | Computer Software |

| Microsoft | https://outlook.live.com/owa/service.svc* | USA | Email/Communications |

| Expedia | https://oms.expedia.com* | USA | Travel |

| Yahoo | https://mg.mail.yahoo.com* | USA | Email/Communications |

| Google, LLC | https://mail.google.com/mail/* | USA | Email/Communications |

| Clicktale | https://*clicktale.net* | USA | Digital Analytics |

| Yahoo | https://geo.query.yahoo.com* | USA | Maps |

| Yahoo | https://finance.yahoo.com* | USA | News |

| Go daddy | https://email12.godaddy.com* | USA | Email/Communications |

| tSheets | https://ilweb15.tsheets.com/ajax | USA | Productvity |

| Amazon | https://music-xray-service.amazon.com/ | USA | Music |

| SpotX | https://*spotxchange.com* | USA | Online Advertising |

| Dropbox | https://*dropbox.com* | USA | Web Services |

| Amazon | https://fls-na.amazon.com/1/bit-reporter/1/OE | USA | Web Services |

| Microsoft | https://t.urs.microsoft.com/urstelemetry.asmx* | USA | Web Services |

| Google, LLC | https://photos.google.com* | USA | Video/Image Hosting |

| Google, LLC | https://mail.google.com/cloudsearch* | USA | Email/Communications |

| Google, LLC | https://hangouts.google.com/webchat/* | USA | Email/Communications |

| https://*facebook* | USA | Social networking | |

| Youtube , LLC | https://*youtube* | USA | Video/Image Hosting |

| https://*twitter* | USA | Social networking | |

| https://*instagram* | USA | Social networking | |

| Flickr | https://*flickr.com* | USA | Video/Image Hosting |

| https://*linkedin.com* | USA | Social networking | |

| Conviva | https://*conviva.com* | USA | Digital Analytics |

| Google, LLC | https://www.google-analytics.com* | USA | Digital Analytics |

| Google, LLC | https://safebrowsing.google.com/* | USA | Web Services |

| Google, LLC | https://translate.google.com/* | USA | Email/Communications |

| Google, LLC | https://*clients1.google.com* | USA | Web Services |

| Google, LLC | https://*clients2.google.com* | USA | Web Services |

| Google, LLC | https://*clients4.google.com* | USA | Web Services |

| Google, LLC | https://*clients5.google.com* | USA | Web Services |

| Google, LLC | https://*clients6.google.com* | USA | Web Services |

| Google, LLC | https://ogs.google.com/u/0/_/notifications/count | USA | Web Services |

| Google, LLC | https://*googleapis.com* | USA | Web Services |

| Google, LLC | https://*talkgadget.google.com* | USA | Email/Communications |

| Google, LLC | https://0.client-channel.google.com* | USA | Web Services |

| Google, LLC | https://plus.google.com/u/* | USA | Social networking |

| Google, LLC | https://play.google.com/* | USA | Computer Software |

| Google, LLC | https://drive.google.com/* | USA | Productvity |

| Google, LLC | https://docs.google.com/* | USA | Productvity |

| Google, LLC | https://notifications.google.com/u* | USA | Productvity |

| Google, LLC | https://*client-channel.google.com* | USA | Web Services |

| Google, LLC | https://apis.google.com* | USA | Web Services |

| Google, LLC | https://calendar.google.com* | USA | Productvity |

| Etsy | https://*etsy.com* | USA | E-Commerce |

| Issu | https://*issuu.com* | USA | News |

| Amazon | https://music.amazon.com* | USA | Music |

| Yahoo | https://comet.yahoo.com/comet | USA | Online Advertising |

| Yahoo | https://pr.comet.yahoo.com/comet | USA | Online Advertising |

| Apple | https://p54-bookmarks.icloud.com* | USA | Web Storage |

| Grendel CRM | https://www.grendelonline.com* | USA | Financial Technology |

| Yelp | https://www.yelp.com* | USA | Travel |

| LiveVol | https://secure.livevol.com* | USA | Financial Technology |

| Google, LLC | https://www.google-analytics.com/collect | USA | Digital Analytics |

| Amazon | https://fls-na.amazon.com/1/batch/1/OE/ | USA | Web Services |

| Toys"R"Us | https://edq.toysrus.com/* | USA | E-Commerce |

| tSheets | https://azweb16.tsheets.com/ajax* | USA | Productvity |

| Google, LLC | https://beacons.gvt2.com/domainreliability/upload* | USA | Web Services |

| Pandora Radio | https://www.pandora.com* | USA | Music |

| Google, LLC | https://www.google.com* | USA | Search Engine |

| Microsoft | https://urs.microsoft.com/urs.asmx* | USA | Web Services |

| Yahoo | https://udc.yahoo.com/v2/public* | USA | Web Services |

| Full Story | https://r.fullstory.com/rec/* | USA | Digital Analytics |

| Mozilla | https://incoming.telemetry.mozilla.org* | USA | Web services |

| Microsoft | https://msub03.manage.microsoft.com/ AdminAPIWebService/adminapi.svc/silverlightXml | USA | Web Services |

| Full Slate | https://app.fullslate.com/admin/journal/commit?poll | USA | Productvity |

| Optimizely | https://logx.optimizely.com/log/event | USA | Digital Analytics |

| Expedia | https://www.expedia.com/api/datacapture/track | USA | Travel |

| https://s.acexedge.com* | |||

| Scanmarket | https://*scanmarket.com* | USA | Computer Software |

| Intuit Inc. | https://*intuit.com* | USA | Financial Technology |

| https://*crdui.com* | |||

| Yahoo | https://www.yahoo.com* |

crédit : F5 Labs et F5 Security Operations Center.

« Les auteurs de programmes malveillants les plus sophistiqués d’aujourd’hui échappent à la détection et démontrent leur connaissance des cibles en utilisant de nouvelles techniques pour contourner les mécanismes de défense de la cible. Nous constatons cette tendance dans presque tous les éléments de code issus de logiciels malveillants bancaires », analysent les chercheurs de F5 Labs et F5 Security Operations Center.

Bonjour,

Signaler un abusArticle intéressant, mais pourquoi ne pas l'axer sur la question fondamentale : qui est à l'origine de ce code malveillant ?

Bonne journée,

S.