On connaissait le malware Zeus (ou Zbot) qui sévit depuis 2006 et cible les clients des banques, voilà « Dyreza », également appelé « Dyre ». Cet autre cheval de Troie s'en prend lui aussi aux utilisateurs des sites bancaires. Récemment identifié par les chercheurs en sécurité, il est utilisé pour perpétrer des attaques de type MITM (Man in the middle), le cybercriminel interceptant le trafic web non chiffré en laissant croire aux utilisateurs qu'ils se trouvent sur la connexion sécurisée de leur banque.

Bien que Dyreza présente des similarités avec Zeus, il n'en dériverait pas mais constituerait un nouveau malware, selon une note de la société danoise CSIS. Il utilise une technique d'interception du navigateur destinée à pouvoir consulter le trafic web non chiffré afin de s'y introduire quand un utilisateur essaie d'établir une connexion sécurisée SSL avec un site web. Pendant une attaque menée avec Dyreza, l'utilisateur pense que ses codes d'authentification sont entrés sur le site de sa banque et établissent une connexion SSL, mais le malware redirige en fait le trafic vers ses propres serveurs, explique Ronnie Tokazowski, expert de la société de sécurité PhishMe.

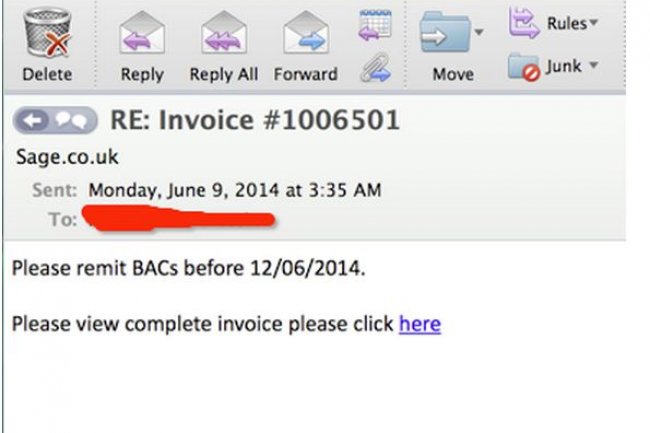

Selon Peter Kruse, qui dirige l'unité spécialisée sur la cybercriminalité de CSIS, Dyreza est programmé pour intercepter les identifiants lorsqu'un internaute navigue sur les sites de Bank of America, NatWest, Citibank, RBS et Ulsterbank. Le malware est distribué au travers de messages spam, certains prétendant contenir une facture, accompagné d'un fichier .zip. Pour tromper les logiciels de sécurité surveillant les noms de domaine douteux, les attaquants hébergent le malware sur des domaines légitimes.

Le malware Dyreza cible les utilisateurs de sites bancaires

1

Réaction

Après Zeus, de triste renommée, les chercheurs ont repéré le cheval de Troie Dyreza utilisé pour abuser les clients des sites bancaires avec des attaques de type « Man in the middle » qui intercepte les identifiants des internautes.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

En plus des virus les utilisateurs de cartes bancaire ont des vols de données.

Signaler un abus