Encore une alerte de sécurité à surveiller de près. Selon Trend Micro, le groupe de cybercriminels Lemon Group a réussi à préinstaller un logiciel malveillant connu sous le nom de Guerrilla sur environ 8,9 millions de smartphones, montres, téléviseurs et boîtiers de télévision fonctionnant sous Android dans le monde. Guerrilla peut installer des charges utiles supplémentaires, intercepter des mots de passe à usage unique (One-Time Password, OTP) à partir de SMS, mettre en place un reverse proxy à partir d'un terminal infecté et s'infiltrer dans les sessions WhatsApp. « L'infection transforme ces appareils en proxy mobiles, en outils pour voler et vendre des messages SMS, des comptes de médias sociaux et de messagerie en ligne, et pour les monétiser via des publicités et des fraudes au clic », ont déclaré les chercheurs de Trend Micro dans un rapport présenté lors de la conférence BlackHat Asia organisée du 9 au 12 mai 2023 à Singapour. Les systèmes infectés ont été distribués dans le monde entier, les logiciels malveillants ayant été installés sur des appareils expédiés dans plus de 180 pays, dont les États-Unis, le Mexique, l'Indonésie, la Thaïlande, la Russie, l'Afrique du Sud, l'Inde, l'Angola, les Philippines et l'Argentine.

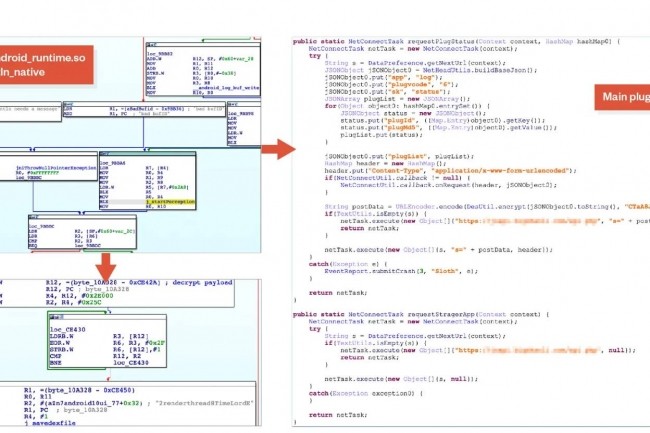

L'installation de logiciels malveillants sur les terminaux Android peut se produire chez des partenaires tiers engagés par des fabricants pour améliorer l'OS de leurs produits. Dans son analyse de Guerrilla, Trend Micro indique qu’une entreprise qui produit des composants de firmware pour les téléphones mobiles, produit également des composants similaires pour Android Auto, une app mobile Android utilisée sur les tableaux de bord d'information et de divertissement des véhicules. « Cela étend les possibilités d’infection et il est probable que certains systèmes de divertissement embarqués sont déjà infectés », a déclaré Trend Micro dans son étude. C’est après avoir pris connaissance des rapports de compromission touchant des smartphones que l'éditeur a commencé à s’intéresser à Guerrilla, et ses chercheurs ont extrait l'image ROM d’un téléphone infecté pour l'analyser. « Nous avons trouvé une bibliothèque système appelée libandroid_runtime.so qui a été altérée pour injecter un extrait de code dans une fonction appelée println_native », a expliqué le fournisseur en sécurité.

Des fonctions spécifiques activées par plug-ins

Le code injecté décrypte un fichier DEX - un format de fichier utilisé par le système d'exploitation Android pour l'exécution du bytecode - à partir de la section des données de l'appareil et le charge dans la mémoire. Le fichier est exécuté par Android Runtime pour activer le plugin principal, appelé Sloth, utilisé par les attaquants, et fournit sa configuration, qui contient un domaine Lemon Group utilisé pour les communications. L'activité principale du gang Lemon Group implique l'utilisation de big data, « l'analyse de quantités massives de données et les caractéristiques correspondantes des livraisons des fabricants, les différents contenus publicitaires obtenus de différents utilisateurs à différents moments, et les données matérielles avec un push logiciel détaillé », a encore expliqué Trend Micro. Tout cela permet aux cybercriminels de surveiller les clients qui peuvent être infectés par d'autres applications. « Nous pensons que l'acteur malveillant cherche aussi à voler des informations sur le terminal infecté pour les utiliser dans le cadre de la collecte de données massives (big data) avant de les vendre à d'autres cyberattaquants dans le cadre d'un autre programme de monétisation post-infection », a aussi déclaré Trend Micro.

Le plugin principal du malware Guerilla charge des extensions supplémentaires dédiées à l'exécution de fonctions spécifiques : SMS Plugin intercepte les mots de passe à usage unique pour WhatsApp, JingDong et Facebook ceux reçus par SMS ; Proxy Plugin met en place un reverse proxy à partir du téléphone infecté en vue d'utiliser les ressources du réseau de la victime ; Cookie Plugin pour aspirer les cookies Facebook dans le répertoire de données de l'application et les exfiltrer vers le serveur C2. Ce plug-in détourne également les sessions WhatsApp pour diffuser des messages indésirables à partir d'un terminal compromis. Le logiciel malveillant comprend par ailleurs Splash Plugin, qui affiche des publicités intrusives à l'intention des victimes quand elles utilisent des applications légitimes, et Silent Plugin, qui installe des APK (Android Package Kits) supplémentaires reçus du serveur C2, ou désinstalle des applications existantes, selon les instructions. « L'installation et le lancement de l'application sont silencieux dans la mesure où ils se déroulent en arrière-plan », a précisé Trend Micro.

Des liens avec le cheval de Troie Triada

Une partie de l'infrastructure des attaquants recoupe l'opération du cheval de Troie Triada apparu en 2016. Ce Trojan bancaire été trouvé préinstallé sur 42 modèles de smartphones Android de marques chinoises bon marché. « Nous pensons que ces deux groupes ont travaillé ensemble à un moment donné, car nous avons observé un certain chevauchement de leur infrastructure de serveurs C&C », a déclaré Trend Micro. C’est en février 2022 que le Lemon Group a été identifié pour la première fois, avant qu’il ne se rebaptise Durian Cloud SMS. Mais l'infrastructure et les tactiques des attaquants sont restées inchangées.

Commentaire