Le FBI, la Cybersecurity and Infrastructure Security Agency et le département du Trésor américain ont émis un avis de cybersécurité concernant le ransomware Maui. Les trois agences affirment que l'acteur malveillant qui est derrière, bénéficiant de l'État nord-coréen, utilise ce malware au moins depuis le mois de mai 2021. Ses cibles prioritaires : les entreprises du secteur des soins et de la santé publique. D'après le FBI, les pirates ciblent ces organismes parce qu'ils sont essentiels à la vie et à la santé humaines, et qu'ils sont plus disposés à payer des rançons pour ne pas risquer une interruption de leurs services. C'est pour cela que le FBI et les autres agences émettant l'avis pensent que les acteurs parrainés par l'État continueront à cibler les organismes de santé.

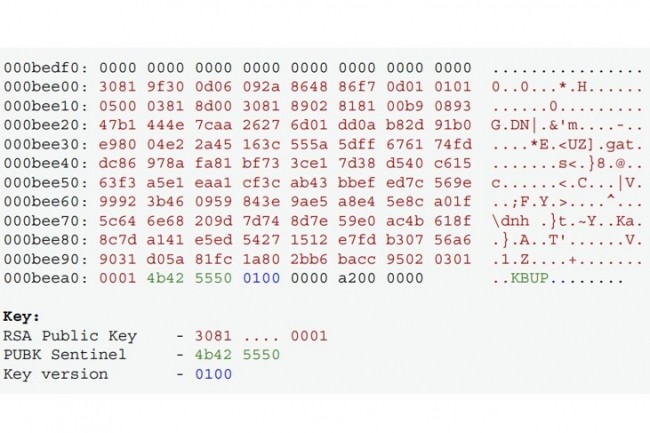

Au même moment, l’entreprise Stairwell, spécialisée dans la chasse, la détection et la réponse aux menaces, a publié une analyse du ransomware Maui dans un billet de blog. « Maui se distingue par l'absence de plusieurs caractéristiques clés que l’on retrouve habituellement dans les outils des fournisseurs de RaaS (Ransomware as a service), notamment une note de rançon intégrée contenant des instructions de récupération ou des solutions automatisées pour transmettre des clés de chiffrement aux attaquants », a écrit Silas Cutler, ingénieur principal en ingénierie inverse chez Stairwell. « C'est la raison pour laquelle nous pensons que Maui est exploité manuellement, c’est à dire que les opérateurs désignent les fichiers à crypter lors de son exécution, puis exfiltrent les artefacts d'exécution résultants », a-t-il ajouté.

Des capacités de contournement modernes

« L'approche utilisée par le gang Maui est assez rare », fait remarquer Tim McGuffin, directeur de l'ingénierie antagoniste chez Lares Consulting, une entreprise de conseil en sécurité. « C’est une bonne méthode pour contourner les protections modernes des systèmes de point d’extrémité et les fichiers piégés qui alertent et neutralisent les ransomwares automatisés à l'échelle du système. En ciblant des fichiers spécifiques, les attaquants peuvent choisir ce qui est sensible et ce qu'il faut exfiltrer de manière beaucoup plus tactique que les ransomwares qui agissent de façon plus aléatoire. Ce ciblage des fichiers sensibles peut indiquer une certaine bonne foi du groupe de ransomware, puisque la victime n’aura à récupérer que ces fichiers sensibles, et non à reconstruire l'ensemble du serveur si les fichiers du système d'exploitation sont aussi cryptés. Même si cette approche peut brouiller la recherche d'alertes générées par des ransomwares automatisés, la technique permet aux équipes de défense matures de réagir avant que l'environnement entier ne soit crypté et de récupérer des dossiers spécifiques à partir de sauvegardes au lieu de reconstruire les systèmes ou l'environnement depuis le début ».

Une identification manuelle des victimes requise

« La plupart des opérateurs de malware avancés intègrent des contrôles manuels dans leurs logiciels », a expliqué pour sa part John Bambenek, chasseur de menaces principal chez Netenrich, une entreprise spécialisée dans les opérations de sécurité informatique et numérique. « Pour paralyser l’entreprise avec des attaques de ransomware, les acteurs de la menace doivent identifier manuellement les actifs importants et les points faibles pour parvenir à faire tomber leur victime. Les outils ransomware automatisés ne peuvent pas identifier tous les éléments uniques de chaque entreprise pour provoquer un effondrement complet de leurs systèmes. Ce qui oblique les pirates à effectuer leurs recherches et leurs analyses manuellement ».

Et de son côté Aaron Turner, CTO pour SaaS Protect chez Vectra, une entreprise de cybersécurité basée sur l’IA, d'ajouter : « Si la Corée du Nord est impliquée dans la campagne Maui, on peut estimer que les attaques par ransomware représentent un objectif secondaire pour les intrus », soutient. Je pense plutôt que l’usage du chiffrement sélectif piloté par l'opérateur montre que la campagne Maui ne se réduit pas uniquement à une activité de ransomware, mais qu’elle combine très probablement le vol de propriété intellectuelle et d'espionnage industriel, associé à des activités de monétisation opportuniste par le biais duransomware ».

Commentaire