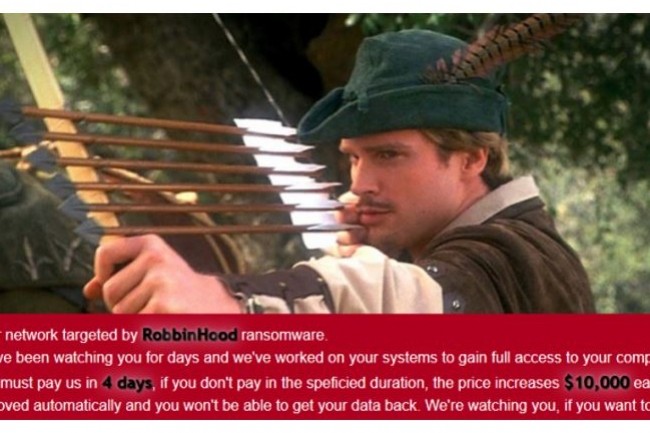

Connu pour avoir semé la panique en 2019, notamment, dans les systèmes informatiques des villes de Baltimore (Maryland) et de Grennville (Caroline du Nord) aux Etats-Unis, le ransomware RobinHood revient malheureusement sur le devant de la scène. Dans un billet, des chercheurs en sécurité de Sophos ont détaillé une technique d'attaque très particulière exposant de nombreux systèmes à ce malware. Cette dernière repose sur une vulnérabilité découverte en décembre 2018 (CVE-2018-19320) dans un driver pour les cartes mères Gigabyte. Le fournisseur taïwanais au courant et « a cessé d'utiliser le driver vulnérable, mais il existe toujours et il demeure apparemment une menace », ont expliqué les chercheurs de Sophos. « Verisign, dont le mécanisme de signature de code a été utilisé pour authentifier numériquement le pilote, n'a pas révoqué le certificat de signature, celui d'Authenticode reste donc valide. »

Gigabyte n'est pas le seul fabricant à être exposé, d'autres drivers de systèmes différents sont également exposés à cette technique de piratage sans pour autant qu'un exploit ait encore été identifié à ce jour, à savoir VirtualBox (CVE-2008-3431), Novell (CVE-2013-3956), CPU-Z (CVE-2017-15302) et ASUS (CVE-2018-18537).

Un package « prêt à corrompre »

Le scénario d'attaque consiste pour les attaquants à exploiter ces vulnérabilités et'arrêter tous les processus et tâches apparentées à des produits de sécurité de protection des terminaux et périphériques endpoints de façon à permettre au ransomware RobbinHood d'être opérationnel. « C'est la première fois que nous observons l'envoi par le biais d'un driver signé mais vulnérable d'un ransomware capable de charger dans le noyau Windows un driver malveillant non signé et supprimer les applications de sécurité de l'espace noyau », ont noté les chercheurs. Les pirates utilisent plusieurs types de fichiers pour réaliser cette attaque, extraites vers le répertoire C:\WINDOWS\TEMP. Dont l'application STEEL.EXE qui tue les processus et fichiers des produits de sécurité utilisant les drivers du noyau Windows, ROBNR.EXE pour déployer un driver non signé, GDRV.SYS, un driver signé Authenticode à la date de validité dépassée mais contenant une vulnérabilité, et RBNL.SYS, le driver malveillant qui tue les processus et efface les fichiers en mémoire noyau.

Pour prévenir ce type d'attaques, les chercheurs de Sophos émettent plusieurs recommandations, comme éviter de concentrer sa cybersécurité sur une seule technologie et inclure le cloud public dans sa stratégie, utiliser l'authentification multi-facteurs, des mots de passes complexes, limiter les droits d'accès seulement aux besoins, faire des sauvegardes et les garder hors ligne, verrouiller son protocole RDP en ne l'activant pas sans nécessité, conserver la fonction « tamper protection » de Windows, sans oublier la sempiternelle mais néanmoins vitale sensibilisation des utilisateurs.

Réponse à Visiteur13274 ".. j'utilise des cartemères Gigabyte dans mes PC. .." Moi j'utilise des tartalacrèmes dans mes boulangeries.

Signaler un abusJ'ai lu cette news parce que j'utilise des cartemères Gigabyte dans mes PC. Heureusement, je suis sous Linux, :P

Signaler un abus