Les chercheurs mettent en garde contre une nouvelle vague d'attaques utilisant comme vecteur un cheval de Troie conçu pour dérober des informations. Le trojan appelé Ursnif utilise PowerShell et des mécanismes d'exécution « fileless » qui le rendent difficile à détecter. Certaines attaques déploient également le ransomware GandCrab. Ursnif, que l’on connaît aussi sous le nom de Dreambot, existe depuis un certain temps. Il s'est d'abord concentré sur le vol de courriels et d'informations bancaires en ligne dans les navigateurs. Mais cette variante contient des modules qui étendent ses fonctionnalités et elle a récemment servi au déploiement d'autres malwares.

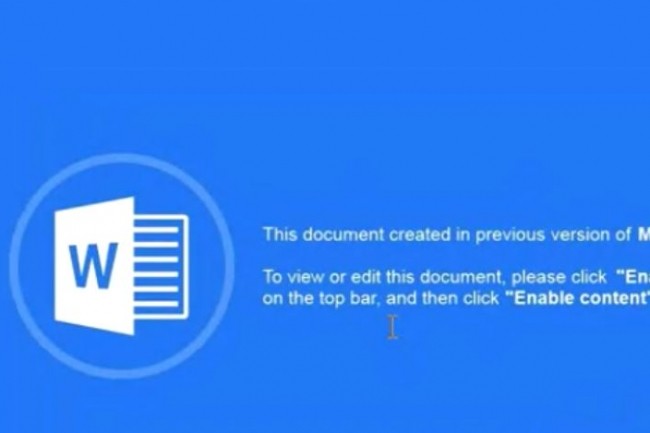

Ainsi, le mois dernier, des chercheurs de Carbon Black ont repéré une campagne de spam distribuant Ursnif et ce dernier installe à son tour le ransomware GandCrab. « L'attaque globale s'appuie sur plusieurs techniques dont certaines sont très prisées des « red teams », ces groupes qui mènent des actions d'espionnage et des campagnes cybercriminelles à grande échelle », a déclaré le chercheur de Carbon Black dans un nouveau rapport. La séquence d'attaques démarre par une campagne de spams transportant des documents Word avec des scripts de macros malveillants. Les macros sont masquées par du code indésirable, mais sont conçues pour exécuter une commande PowerShell encodée stockée dans le champ Alternate Text d'un objet à l'intérieur du document.

Une charge utile téléchargée depuis un serveur de command&control

Ces dernières années, les macros de documents et les scripts PowerShell ont été très souvent utilisés pour installer des logiciels malveillants sur les ordinateurs parce que les attaquants aiment profiter de toutes les faiblesses possible et que ces fonctionnalités sont présentes par défaut sous Windows et Microsoft Office. Le script PowerShell d'Ursnif télécharge une charge utile à partir d'un serveur de commande et de contrôle codé en dur et l'exécute directement en mémoire. Cette seconde charge utile télécharge ensuite un autre fichier sous forme brute depuis pastebin.com et l'injecte dans le processus PowerShell. La charge utile finale est la version 5.0.4 de GandCrab, un ransomware vendu sur les marchés clandestins en tant que service. Les créateurs acceptent que d'autres cybercriminels l'utilisent contre un pourcentage sur les profits. Il existe déjà un outil de décryptage disponible pour certaines variantes de GandCrab, mais il s'agit d'une version plus récente.

Les chercheurs en sécurité du groupe Talos de Cisco Systems ont également vu et analysé les récentes campagnes Ursnif et ils ont publié un rapport technique expliquant en détail la chaîne d'infection du trojan. Selon eux, Ursnif ne se contente pas de charger du code malveillant directement en mémoire. Il parvient également à rester persistant lors des redémarrages tout en restant « fileless ». Pour ce faire, il stocke une commande PowerShell encodée dans une clé de registre et la lance ensuite en utilisant la ligne de commande Windows Management Instrumentation Command (WMIC).

Des fichiers CAB utilisés pour compresser des données avant exfiltration

Le logiciel malveillant stocke les données volées dans des fichiers CAB compressés et les envoie à des serveurs de commande et de contrôle à l'aide de connexions HTTPS cryptées, ce qui rend difficile la détection du trafic par les solutions de prévention des fuites de données. « Ursnif est un champion de la persistance « sans fichier » qui rend difficile le filtrage du trafic C2 par les techniques antivirus traditionnelles », ont déclaré les chercheurs de Cisco Talos. « De plus, Ursnif utilise des fichiers CAB pour compresser ses données avant l'exfiltration, ce qui rend le blocage de ce malware encore plus difficile ». Cisco Talos et Carbon Black ont inclus dans leurs rapports respectifs des indicateurs de compromis comme les hachages de fichiers, les URL et autres artefacts, et Carbon Black a également publié des règles YARA qui pourraient aider les spécialistes de la sécurisation des réseaux et les professionnels spécialisés dans la réponse aux incidents à détecter ces infections.

Commentaire