Entre le 1er décembre 2018 et le 1er mars 2019, F5 labs a étudié le trafic des attaques à destination des adresses IP européennes. De manière surprenante, la majeure partie des offensives ne proviennent pas forcément de là où l’on s’y attendrait. Si les Etats-Unis et la Chine se place sur les deuxième et troisième place du podium des pays à l’origine des attaques, ce sont bien les Pays-Bas qui occupent la première position, avec 1,5 fois plus d’occurrences que ses deux dauphins réunis. La France, elle, se classe cinquième. De manière plus globale, le laboratoire d’analyse des menaces de F5 Networks a constaté que les attaques provenaient en majorité de l’intérieur de l’Europe.

Les 50 principaux ASN d’attaque (par ordre décroissant, en fonction du nombre d’attaques). (Crédit : F5 Labs)

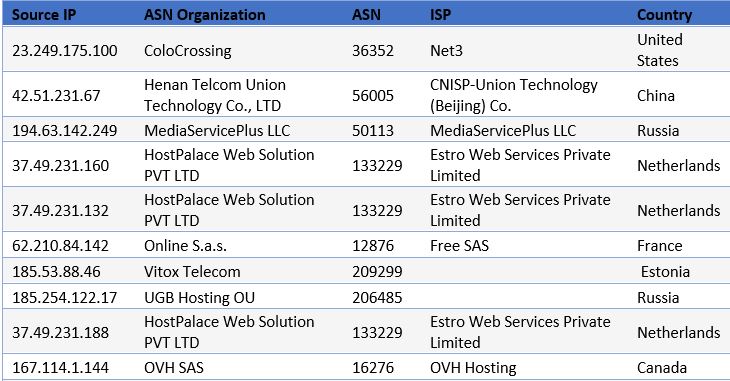

C’est d’ailleurs depuis les Pays-Bas qu’opère le principal réseau de provenance de ces offensives, l’hébergeur HostPalace Web Solution. Le français Online SAS, également hébergeur, vient ensuite, suivi par un FAI hollandais. D'ailleurs, seuls 28 % des ASN (Autonomous system number) identifiés appartiennent à des hébergeurs, le reste provenant des fournisseurs d’accès Internet. Dans son étude, F5 Labs a en outre répertorié les 50 premières adresses IP les plus offensives envers l’Europe, afin d’exhorter les entreprises à vérifier leurs logs réseau pour détecter les connexions émanant de ces IP.

Les 10 principales adresses IP qui se sont attaquées à des destinations en Europe entre le 1er décembre 2018 et le 1er mars 2019. (Crédit : F5 Labs)

Bloquer les ports les plus ciblés

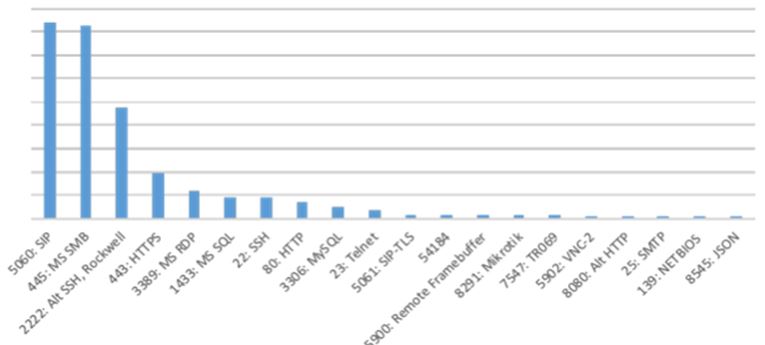

Le laboratoire a également analysé les différents ports ciblés par les attaques. Le plus vulnérable semble être le 5060, utilisé pour la connectivité VoIP aux téléphones et systèmes de vidéoconférence. Suivent les ports 445, dédié à Microsoft Server Message Block (SMB), et 2222, qui fait office de port Secure Shell. Les analystes à l’origine de l’étude conseillent aux entreprises concernées par ces types d’attaques de bloquer les ports les plus ciblés sur tous les systèmes exposés publiquement, par exemple le port Microsoft Samba 445 ou les ports SQL 3306 et 1433, ou de mettre en place des mesures de gestion des vulnérabilités.

Les 20 principaux ports et services attaqués en Europe. (Crédit : F5 Labs)

Sara Boddy, directrice de la division Threat Research chez F5 Labs, précise : « L’établissement de longues listes de blocage peut se révéler difficile, tout comme le blocage d’adresses IP de FAI offrant des services Internet à des abonnés susceptibles de figurer parmi ses clients. Dans ces cas de figure, un appareil IoT infecté à l’insu de son propriétaire sera probablement utilisé comme système d’attaque et ne sera sans doute jamais désinfecté. Bloquer l’intégralité du trafic d’ASN ou de FAI peut poser problème pour la même raison. Le blocage de tout leur réseau empêcherait des clients d’engager des relations commerciales avec son entreprise. Sauf s’il s’agit d’un FAI desservant un pays dans lequel son entreprise n’exerce pas d’activités. Dans ce cas, le blocage géolocalisé au niveau d’un pays peut être un moyen efficace de filtrer un grand volume de trafic d’attaque et d’épargner à son système un traitement inutile. Il est par conséquent préférable de bloquer le trafic en fonction du schéma d’attaque sur ses pare-feu réseau et WAF. »

Commentaire