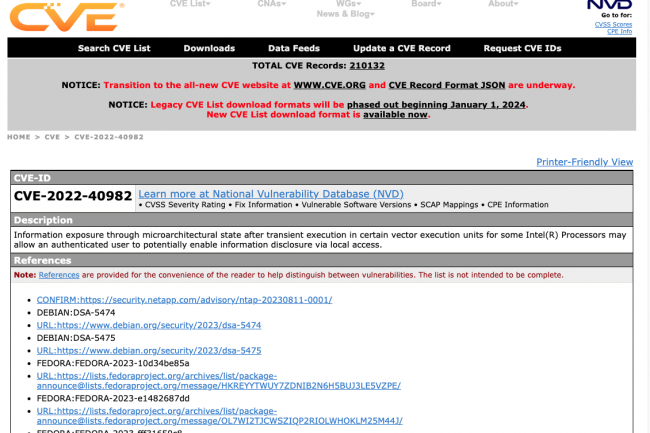

Des vulnérabilités critiques ont été dévoilées ce mois-ci dans les architectures des puces x86 d’Intel et AMD qui affectent à la fois les processeurs pour PC et serveurs sur plusieurs générations. Heureusement, ces failles ont été découvertes il y a quelque temps et les chercheurs ont gardé le silence pendant que des correctifs étaient développés. Les chercheurs de Google ont découvert la faille Intel connue sous le nom de Downfall (CVE-2022-40982) et l'ont signalée à Intel il y a plus d'un an, les deux parties ont donc eu suffisamment de temps pour régler le problème. Downfall exploite une vulnérabilité dans l'instruction "Gather" qui affectait l'utilisation des processeurs Intel pour récupérer des informations à plusieurs endroits de la mémoire d'un système. Un chercheur de Google a créé un exploit de validation de principe qui pourrait voler des clés de chiffrement et d'autres types de données à d'autres utilisateurs sur un serveur donné.

Selon la page d'assistance d'Intel, Downfall affecte tous les processeurs PC et serveurs, en commençant par l'architecture Skylake et en s'étendant jusqu'à Tiger Lake, ainsi qu'une poignée d'autres. Cela signifie que la plupart des processeurs des gammes de processeurs Intel de 6e à 11e génération pour ordinateurs de bureau sont concernés, bien que les nouvelles architectures de processeurs Intel de 12e et 13e génération ne soient pas affectées. Côté serveur, les Xeon Scalable de première à troisième génération sont concernés, mais pas la dernière, connue sous le nom de Sapphire Rapids. Cela affecte également les Xeon D et E, utilisés respectivement dans les micro-serveurs et les systèmes embarqués bas de gamme. La vulnérabilité d’AMD, connue sous le nom d’Inception, est bien plus étendue. Cela affecte les quatre générations de son architecture Zen, tant sur les PC que sur les serveurs.

Une faille inquiétante

Les deux bugs sont liés au traitement spéculatif, similaire aux failles Meltdown et Spectre d'il y a quelques années. Il incombe donc aux développeurs de logiciels de nettoyer le gâchis créé dans le monde des puces. En publiant un correctif pour le noyau Linux sur Git, le développeur en chef Linus Torvalds a grommelé "c'est encore un autre problème où l'espace utilisateur empoisonne une structure microarchitecturale qui peut ensuite être utilisée pour divulguer des informations privilégiées via un canal secondaire". Il y a apparemment un impact sur les performances, du moins du côté de Linux. GCC, le compilateur open source standard utilisé par Linux, a toutefois été mis à jour pour contourner tout problème de performances, selon Phoronix.com.

Intel et AMD ont publié des mises à jour du micrologiciel de leur matériel pour résoudre le problème. Celui du premier est ici et celui du second là. Ils sont nécessaires pour installer les correctifs de sécurité Linux, qui seront présents dans le prochain kernel Linux 6.5 ainsi que dans les versions 6.4.9, 6.1.44, 5.15.125, 5.10.189, 4.19.290 et 4.14.321. Cela couvre la série stable Linux 6.4 et les noyaux bénéficiant d'un support à long terme. De son côté, Microsoft a publié un correctif pour Downfall ; les détails peuvent être trouvés ici. Le correctif fait partie de la mise à jour d'août, donc si vous avez installé les correctifs d'août, vous devriez être prêt à partir. La vulnérabilité d'Intel ne nécessitait pas de mise à jour du système pour activer les protections, et Microsoft recommande de se référer aux instructions de documentation disponibles ici.

Commentaire