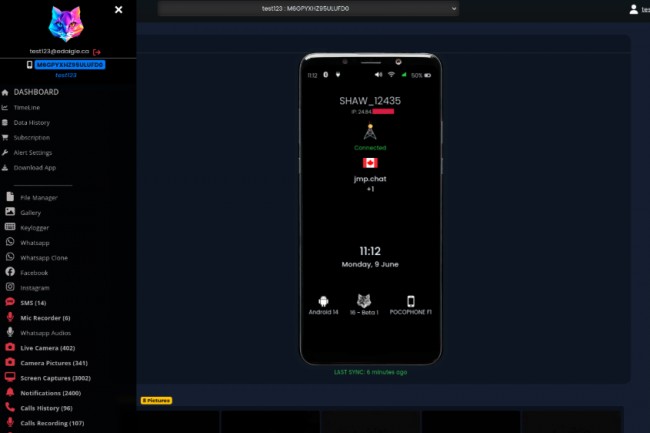

Présentée comme une app de suivi d'activité ou de contrôle parental, Catwatchful est en fait un spyware utilisé à des fins d'espionnage. Egalement connue en tant que stalkerware, cette application installée sur un système cible, permet à l'insu de sa victime de faire remonter en toute discrétion de nombreuses informations personnelles incluant aussi bien la localisation, les SMS, les contacts, mais aussi d'accéder à la caméra et au micro pour prendre des photos et déclencher des enregistrements. Mais comme tout logiciel, ce dernier n'est pas immunisé contre les failles. Un chercheur en sécurité canadien, Eric Daigle, en a détecté une, de type injection SQL, ayant permis d'accéder à des enregistrements d'environ 62 000 clients.

En quête d'une base de donnée d'un service de stalkerware pour ses recherches, ce dernier a été intrigué par Catwatchful qu'il ne connaissait pas. En s'enregistrant pour un essai gratuit, M. Daigle note que deux requêtes POST distinctes étaient déclenchées ce qui a soulevé son attention. "Il semble que j'ai créé un compte à la fois dans une instance Firebase et dans une base de données personnalisée sur catwatchful.pink", raconte le chercheur en sécurité. " Toutes les données personnelles collectées ici semblent être stockées dans Firebase, à partir de l'URL Cloud Storage." Après avoir écarté l'existence de faille par injection SQL de l'interface admin de Cloud Messaging qui gère l'authentification avec le backend et facilite l'envoi de messages et la gestion des abonnements, M. Daigle passe alors sur le grill catwatchful.pink.

La faille corrigée depuis le 27 juin 2025

En faisant défiler les requêtes de connexion, constate alors que certaines d'entre elles ont été faites à une API PHP qui fournit diverses informations de compte utilisées pour construire l'interface du panneau de contrôle. "Ayant renoncé à trouver quoi que ce soit de sensible par le biais d'un appel API non authentifié, je me suis dit que je pouvais tout aussi bien essayer SQLI, même si je sais qu'il est très difficile de le trouver sur un service de production en 2025", poursuit le chercheur. Bonne pioche puisque le chercheur est parvenu à accéder à une base d'enregistrements portant sur l'ensemble des clients de cette application, soit près de 62 000 personnes incluant logins et mots de passe plein texte. M. Daigle indique par ailleurs avoir trouvé quelques autres tables reliant les comptes aux terminaux et quelques autres de suivi des statistiques admin. "Nous contrôlons désormais tous les comptes du service", a lancé le chercheur en sécurité. "En vidant la base de données d'un service de stalkerware, vous pouvez faire des tas de choses amusantes, comme identifier l'auteur de ce service et le signaler à divers fournisseurs de services cloud qui prétendent qu'ils le supprimeront."

M. Daigle a découvert la faille le 9 juin 2025, puis contacté Google, Firebase, Hosting.com qui héberge catwatchful.pink remplacé par xng.vju.temporary.site qui restait vulnérable jusau'au 27 juin avant la mise en place d'un pare-feu applicatif bloquant avec succès l'attaque par injection SQL. La faille a été publiquement révélée le 2 juillet 2025.

Commentaire