Le voile se lève sur les cyberattaques ayant fait suite à la compromission du logiciel de gestion d'impression PaperCut il y a une dizaine de jours, utilisé par plus de 70 000 entreprises dans le monde et utilisé par plus de 100 millions de personnes. Selon des chercheurs en sécurité de Microsoft, des cybercriminels exploitent les failles critiques n'ayant pas encore été patchées. Des correctifs pour ces vulnérabilités ont été publiés et PaperCut conseille vivement à ses clients de les installer dès possible. « Lace Tempest (DEV-0950) est un ransomware affilié à Clop qui a été observé en utilisant des exploits GoAnywhere et des transferts d'infection Raspberry Robin dans des campagnes de ransomware antérieures », ont expliqué les chercheurs en sécurité de l'éditeur.

L'acteur de la menace a intégré les exploits PaperCut dans ses attaques dès le 13 avril. Dans les attaques observées, Lace Tempest a exécuté plusieurs commandes PowerShell pour fournir une DLL TrueBot, qui s'est connectée à un serveur commande et de contrôle, a tenté de voler les informations d'identification LSASS et injecté la charge utile TrueBot dans le service conhost.exe des versions compromises du logiciel PaperCut. « Lace Tempest a ensuite implanté une balise Cobalt Strike Beacon, effectué une reconnaissance des systèmes connectés et s'est déplacé latéralement à l'aide de WMI », explique Microsoft. « L'acteur a ensuite identifié et exfiltré des fichiers d'intérêt à l'aide de l'application de partage de fichiers MegaSync ».

Une urgence à migrer

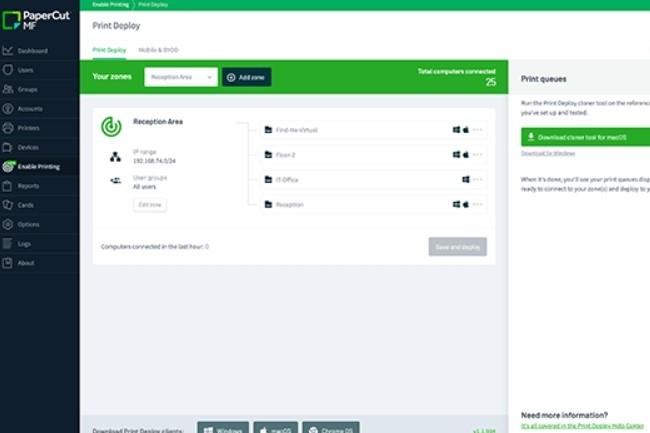

Selon ses indicateurs, la firme de Redmond a également trouvé des traces d'exploit de vulnérabilités par des cybercriminels affiliés à un autre groupe de ransomware malheureusement bien connu, Lockbit. « D'autres acteurs de la menace pourraient suivre le mouvement. Il est essentiel que les entreprises suivent la recommandation de PaperCut de mettre à jour leurs applications et serveurs », prévient le groupe. Il est donc plus qu'urgent, si cela n'est pas encore fait pour les sociétés concernées, de migrer vers les versions PaperCut MF et PaperCut NG 20.1.7, 21.2.11 et 22.0.9 ou suivantes.

Pour rappel deux failles de sécurité (CVE-2023-27350 et CVE-2023-27351) permettent à des attaquants distants de contourner l'authentification et d'exécuter du code arbitraire sur des serveurs PaperCut compromis en accédant à des privilèges système sans interaction avec les utilisateurs.

Commentaire