L'Anssi n'est pas avare en guides pratiques. Le dernier en date publié le 28 janvier 2022 (v1) « Recommandations de sécurité pour journaliser l'activité des systèmes Microsoft Windows en environnement Active Directory » fournit des bonnes pratiques à suivre. La journalisation d'événements offre de précieux indicateurs pour prendre le pouls de la santé de ses systèmes et bien entendu d'un point de vue cybersécurité en faisant remonter ses points de faiblesse et failles. C'est d'autant plus crucial que les cyberattaquants savent très bien où viser pour frapper les organisations et entreprises en plein coeur : l'Active Directory.

Pour protéger les environnements Windows et le service d'annuaire de Microsoft, la première recommandation - simple mais pourtant essentielle - est d'abord de veiller à synchroniser les horloges. « En environnement AD, les systèmes Windows synchronisent par défaut leurs horloges avec celles des contrôleurs de domaine (DC, Domain Controllers). Il est donc recommandé de rester dans cette configuration par défaut. En revanche, la source de temps de la forêt AD doit être synchronisée avec les serveurs NTP de référence du SI », prévient l'Anssi. Ensuite, identifier et activer les journaux Windows utiles aux activités de détection et d'analyse et mis en avant comme celle de passer régulièrement au crible les journaux Windows à collecter en fonction de l'évolution du SI et des menaces. « Il est ainsi recommandé de continuellement identifier tout journal, ou complément de journalisation qui pourraient s’avérer pertinents pour la mise en œuvre de règles de détection avancées », poursuit l'agence.

La supervision de sécurité seule ne suffit pas

Outre la journalisation des applications tierces, il est également recommandé de paramétrer les stratégies d'audit avancées de ses systèmes Windows dont la configuration pare défaut s'avère insuffisante. L'objectif étant de « tendre autant que possible vers un bon équilibre entre volumétrie et pertinence des informations journalisées ». Pour fournir une capacité de journalisation avancée et persistante, l'Anssi propose de mettre en oeuvre sysmon, un outil de monitoring des journaux d'événements Windows, sur ses systèmes en suivant des règles spécifiques. Ces dernières sont relatives autour d'un type d'événement (création de processus, requête, DNS...) que d'un ensemble de champs spécifiques à un événement (port réseau de destination, hôte distant, ligne de commande...). « S’engager dans la voie d’une journalisation avancée reposant sur sysmon nécessite les compétences adéquates et requiert un investissement de temps notable, tant pour son déploiement initial que pour son maintien en conditions opérationnelles (MCO) ou de sécurité (MCS) », avertit toutefois l'Anssi.

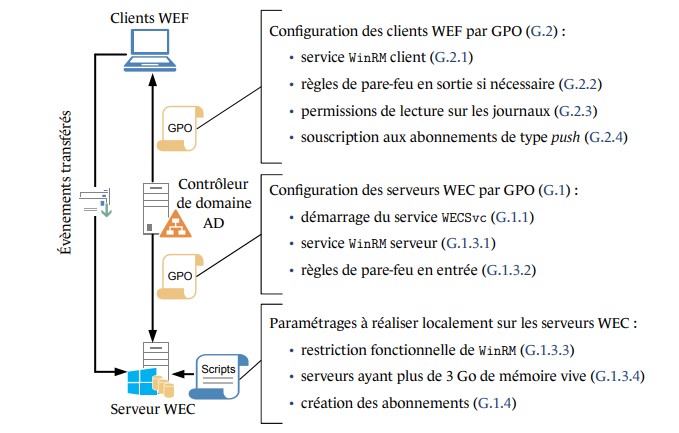

Représentation synthétique des configurations à réaliser pour le déploiement d’un service de collecte des évènements Windows. (crédit : Anssi)

Centraliser les évènements des systèmes Windows dans un format brut et s'assurer d'un dimensionnement suffisant de leurs serveurs de collecte sont aussi poussés. « La supervision de la sécurité ne peut être la seule mesure de sécurité envisagée pour se prémunir d’une attaque. Les journaux d’évènements étant des sources d’information indispensables à ces activités, leur disponibilité et leur centralisation sont primordiales pour en assurer le séquestre et en permettre l’analyse avec une vue d’ensemble du SI », prévient aussi l'Anssi. Le transfert de ces événements nécessite également une attention particulière. Utilisant le protocole de gestion de systèmes à distance de Windows, WinRM, le trafic réseau qui transite dessus est encapsulé dans HTTP qui ne dispose pas par défaut du TLS. « La méthode de transfert des évènements doit être configurée de sorte à garantir l’intégrité et la confidentialité des évènements transférés, tout en contrôlant la surface d’attaque qu’elle représente pour les systèmes clients et les serveurs collecteurs d’évènements », recommande l'Anssi.

Assurer le maintien en condition de sécurité des solutions tierces de collecte

Outre la centralisation des listes (standards et personnalisées) d'événements Windows, l'Anssi recommande de privilégier les abonnements configurés en mode push, lorsque la centralisation des évènements vers des serveurs collecteurs repose sur l’utilisation du service WECSvc. « Si des abonnements WECSvc en mode Pull sont toutefois utilisés, il est recommandé de porter une attention tout particulière aux comptes de service employés : le non-respect du principe de moindre privilèges pourrait permettre des rebonds de compromission depuis les serveurs de collecte et vers leurs clients », prévient l'agence.

Enfin, on n'oubliera pas de cloisonner suffisamment les serveurs de collecte d'événements, de proscrire les solutions logicielles tierces de collecte sur les ressources sensibles de l'AD et de protéger les ressources sensibles de l'AD en cas d'utilisation de solutions logicielles tierces de collecte. « Les solutions tierces de collecte doivent faire l’objet d’un maintien en condition de sécurité (MCS) assidu et spécifique dans la mesure où elles sont hors-périmètre des mises à jour automatiques de Windows. Ce MCS est primordial pour protéger les ressources journalisées contre toute vulnérabilité connue de ces solutions », recommande enfin l'Anssi.

14 nouvelles recommandations pour sécuriser l'architecture d'un système de journalisation

« La journalisation est une activité technique indispensable à la sécurité des systèmes d’information. Elle est parfois imposée par la réglementation. En préventif, la journalisation est un prérequis pour certaines mesures de durcissement essentielles, par exemple dresser l’inventaire des applications d’un SI en vue de définir une politique de restrictions logicielles. En réactif, l’analyse continue des journaux d’évènements permet de repérer des activités inhabituelles, tandis que l’archivage des journaux rend possible les levées de doutes a posteriori. En ce sens, la journalisation constitue également le prérequis indispensable à la mise en œuvre d’une capacité de détection, d’analyse et de réponse aux incidents de sécurité », fait savoir l'Anssi.

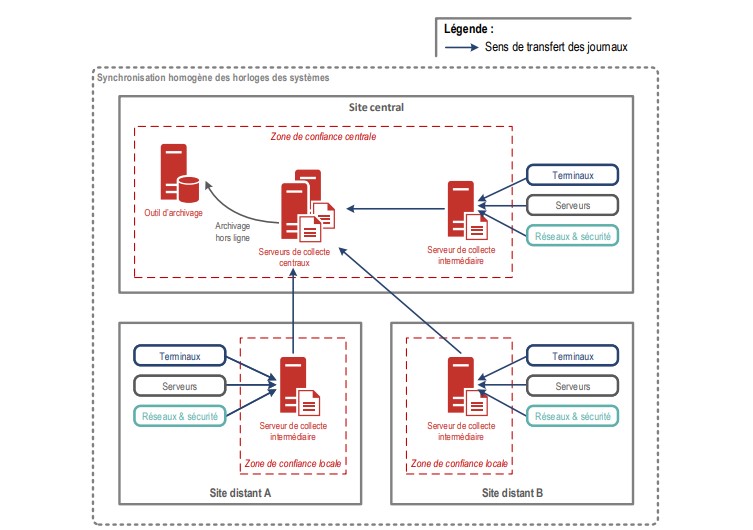

Exemple d’architecture de journalisation multi-sites. (crédit : Anssi)

En parallèle à cette parution, l'agence nationale pour la sécurité des systèmes d'information a également effectué une mise à jour de son guide de 2015 pour sécuriser l'architecture d'un système de journalisation. Cette v2 du guide publié ce 28 janvier 2022 inclus notamment 14 nouvelles recommandations :

- Activer la journalisation sur un nombre important d'équipements du SI

- Homogénéiser les paramètres d'horodatage

- Identifier la granularité de journalisation des équipements

- Journaliser les empreintes des fichiers potentiellement malveillants

- Contrôler régulièrement la couverture de la chaîne de collecte des évènements

- Privilégier un transfert des journaux en « temps réel »

- Faire une analyse de risque pour déterminer le mode de transfert des journaux

- Privilégier le stockage des journaux dans une base de données indexée

- Restreindre au strict besoin opérationnel les droits de suppression des journaux

- Restreindre au strict besoin opérationnel les droits d'accès en lecture aux journaux

- Étudier l'alternative d'un ou plusieurs systèmes de journalisation en cas d'externalisation

- Récupérer les journaux relatifs aux interconnexions en cas d'externalisation

- Recourir à un PDIS en cas d'externalisation du stockage ou de la corrélation de journaux - Collecter les journaux des postes en situation de nomadisme.

« La journalisation sera d’autant plus pertinente qu’elle s’appliquera à un large spectre d’équipements du SI (postes de travail, équipements réseaux, serveurs, etc.) et que son évolution sera corrélée aux évolutions du SI », prévient par ailleurs l'agence.

Commentaire