Pour sécuriser sa connexion, se prémunir des cybermenaces et surfer incognito sur les réseaux peer-to-peer, le recours à un réseau privé virtuel (VPN) peut s'avérer très utile. Oui mais voilà cet outil est loin d'être infaillible et présente aussi des vulnérabilités qui peuvent être exploitées. Cette fois, ce sont les chercheurs en sécurité Orange Tsai et Meh Chang membres des réseaux Devcore et Chroot qui ont levé le voile sur le fruit de leurs derniers travaux dont l'essentiel sera dévoilé dans quelques jours lors de la prochaine Black Hat 2019 à Las Vegas. Ces derniers portent sur l'exploit de failles de plusieurs VPN d'entreprise Palo Alto Networks, Pulse Secure et Fortinet qualifiée de « facile » par les chercheurs.

Concernant le VPN GlobalProtect de Palo Alto, les versions 7.1.x à 7.1.19, 8.0.x à 8.0.12 et 8.1.x à 8.1.3 sont touchées. « Pour exploiter le code avec succès, nous devons d’abord déterminer la version détaillée. On peut distinguer par l'en-tête Last-Modified, tel que /global-protect/portal/css/login.css à partir de la version 8.x et /images/logo_pan_158.gif à partir de la version 7.x. Avec une version spécifiée, nous pouvons écrire notre propre exploit maintenant. Nous avons simplement modifié le pointeur de [strlen] de la table de décalage global (GOT) sur la table de liaison de procédure (PLT) du système », ont expliqué les chercheurs dans un blog.

Réactivité et vigilance de la part des fournisseurs

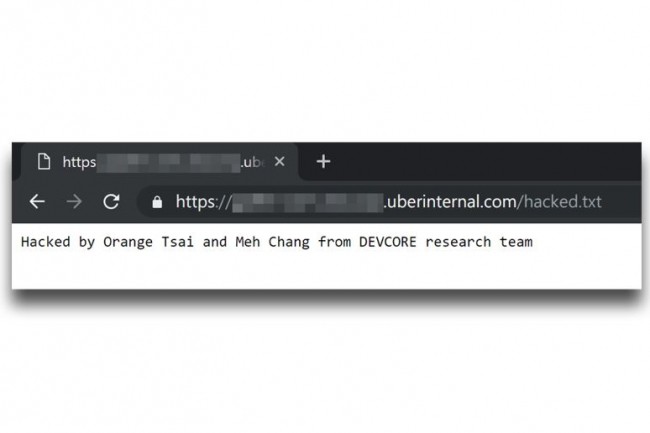

La possibilité d'exploit a été validée avec le hack de plusieurs serveurs sur lesquels GlobalProtect fonctionnait dont ceux d'Uber et de Twitter. « Nous avons hébergé le VPN SSL Palo Alto dans AWS, contrairement à notre infrastructure principale ; en tant que tel, cela n'aurait pas été en mesure d'accéder à nos infrastructures internes ou à nos services de base. Pour ces raisons, nous avons déterminé que s’il s’agissait d’un RCE non authentifié, son impact global et son avantage positionnel étaient faibles. Merci encore pour ce super rapport! », a notamment réagi un porte-parole d'Uber.

Face à ces découvertes, les éditeurs n'ont pas mis longtemps à réagir. Palo Alto a publié une alerte un jour plus tard, tandis que Fortinet a également publié des avis concernant leurs bogues et mis à jour un micrologiciel pour corriger les vulnérabilités. De son côté, le directeur du marketing de Pulse Secure, Scott Gordon, a déclaré que la société avait informé ses clients de la vulnérabilité et du correctif disponible fin avril. Et précisé que l'entreprise n'était « pas au courant » d'un quelconque exploit.

Commentaire