Pendant des années, les entreprises ont investi dans des programmes de sensibilisation à la sécurité pour apprendre aux employés à repérer et à signaler les tentatives de phishing. Or, selon un rapport du fournisseur de solutions de sécurité Netskope, malgré ces efforts, les utilisateurs ont été trois fois plus exposés au risque de tomber sur des pages de phishing en 2024 que l'année précédente. Sur la base des données télémétriques collectées à partir de sa passerelle web sécurisée et de sa plateforme SASE basée sur le cloud, Netskope a constaté que 8,4 utilisateurs sur 1 000 ont cliqué sur un lien d'hameçonnage chaque mois au cours de l'année écoulée, contre 2,9 en 2023.

« Les principaux facteurs pouvant expliquer cette augmentation sont d’une part la fatigue, les utilisateurs étant bombardés en permanence de tentatives de phishing, et d’autre part la créativité et l'adaptabilité des attaquants dont les leurres sont plus difficiles à détecter », a déclaré l’entreprise dans son rapport annuel sur le cloud et les menaces. L'essor des grands modèles de langage (LLM) a certainement joué un rôle dans cette montée en puissance, car les attaquants peuvent désormais facilement automatiser la création de leurres de hameçonnage plus diversifiés, grammaticalement corrects et ciblés pour chaque entreprise.

Un hameçonnage basé les résultats des moteurs de recherche

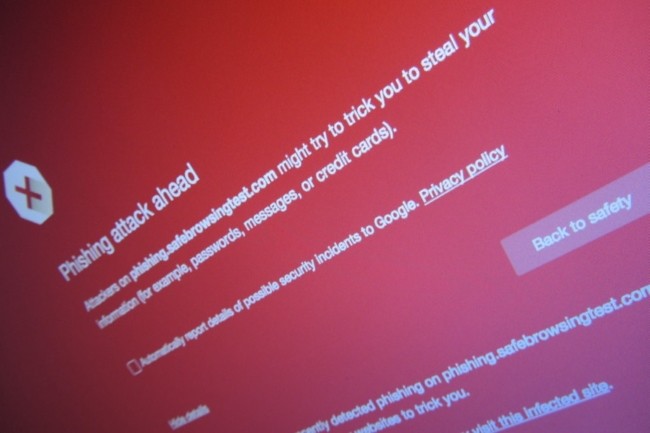

Dans les entreprises, la formation à la détection du phishing se concentre majoritairement sur la détection des courriels de phishing, mais c'est loin d'être la seule méthode utilisée par les attaquants pour inciter les utilisateurs à cliquer sur des liens qui redirigent vers de faux sites web conçus pour voler les identifiants. D'après les données de Netskope, la majorité des clics de phishing proviennent de divers endroits du web, les moteurs de recherche étant l’un des plus représentés. Les pirates ont réussi à diffuser des publicités malveillantes ou à utiliser des techniques d'empoisonnement du référencement pour injecter des liens malveillants dans les premiers résultats des moteurs de recherche pour des termes spécifiques.

Viennent ensuite les pages des sites d'achat, de technologie, d'affaires et de divertissement sur lesquelles les pirates introduisent des liens malveillants en envoyant des spams dans les sections de commentaires, en achetant des publicités malveillantes qui sont ensuite affichées sur ces sites par l'intermédiaire de réseaux publicitaires, une technique connue sous le nom de malvertising, ou en compromettant les sites eux-mêmes et en injectant directement des fenêtres pop-up d'hameçonnage dans les pages. « La diversité des sources de phishing témoigne de la créativité des attaquants dans l'ingénierie sociale », ont écrit les chercheurs de Netskope. « Ils savent que leurs victimes, à qui l’on répète sans cesse de ne pas cliquer sur les liens dans les mails qu’ils reçoivent, peuvent se méfier des courriels entrants, mais qu'elles cliqueront beaucoup plus librement sur les liens qui apparaissent dans les résultats des moteurs de recherche. »

Le recours à l’IA change la donne

Les attaques de phishing cherchent en premier lieu à voler les identifiants des applications cloud, Microsoft 365 étant le plus visé avec 42 %, suivi d'Adobe Document Cloud (18 %) et de DocuSign (15 %). Un grand nombre de sites de phishing se présentent comme des pages de connexion à ces services, mais proposent également des options de connexion à d'autres fournisseurs d'identité, notamment Office 365, Outlook, AOL ou Yahoo. « Il ne fait aucun doute que les LLM ont joué un rôle dans l'élaboration par les attaquants de leurres de phishing plus convaincants », a constaté Ray Canzanese, directeur de Netskope Threat Labs. « Les LLM peuvent fournir une meilleure localisation et une plus grande variété pour tenter d'échapper aux filtres anti-spam et augmenter la probabilité de tromper la victime », a-t-il ajouté.

Les cybercriminels ont même créé des chatbots spécialisés assistés par des LLM, comme WormGPT ou FraudGPT, mis en avant et vendus sur des forums clandestins, qui prétendent, entre autres choses, avoir la capacité d’écrire de meilleurs leurres d'hameçonnage. « De manière plus générale, Netskope constate que des outils d'IA générative sont utilisés dans le cadre de campagnes de phishing ciblées, généralement en imitant une personne très en vue de l’entreprise visée », a indiqué M. Canzanese. « L'attaquant envoie des messages générés à l'aide de LLM ou utilise même de faux enregistrements audios et de fausses vidéos. » Selon une enquête de Deloitte, 15 % des cadres ont récemment déclaré que les données financières de leur entreprise avaient été ciblées par des cybercriminels via des « deepfake ».

Bonjour,

Signaler un abusJ'ai un compte Free et j'utilise Firefox sous W10.

Dès que j'ouvre Firefox Avast m'envoie un pop up m'avertissant d'un danger URL:Phishing avec le message ww25.cloudflare-ipfs.io. !

Mes recherches sur le net sont restées vaines. La technologie IPFS est mal connues, et je ne sais pas me débarrasser cette alerte sparadrap sans effet jusqu'à présent.

Si vous avez des lumières sur ce phénomène collant et un peu bloquant à chaque ouverture de Firefox, je suis preneur. Merci

Cdt.

C. Jouane