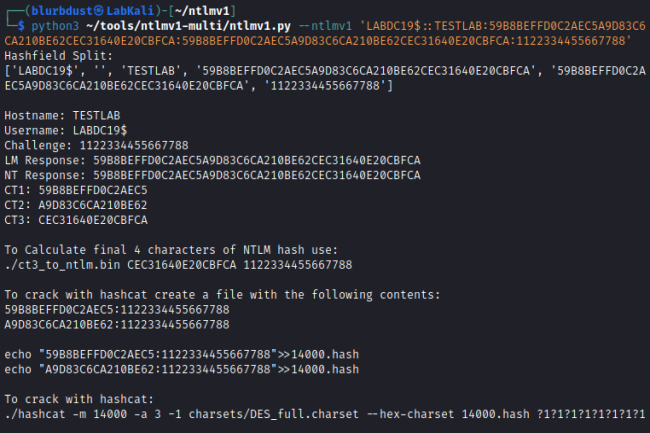

La méthode est un peu surprenante, mais elle a le mérite de marquer les esprits. La société en sécurité Mandiant a publié une base de données qui donne la possibilité à des pirates de casser facilement les identifiants NTLMv1 (NT Lan Manager). Derrière cette campagne, elle veut attirer l’attention sur le fait que, malgré des décennies de preuves montrant que ce protocole d’authentification n'est pas sécurisé, les entreprises continuent de l'utiliser. La rainbow table (contenant des paires de mots de passe en clair et leurs valeurs de hachage correspondantes) de Mandiant est disponible depuis le portail de Google Cloud et l’onglet Research Dataset.

Avec cet outil, il est possible de récupérer une clé NTLMv1 en 12 heures à l'aide d'un ordinateur à 600 dollars, plutôt que de recourir à des services tiers ou à du matériel coûteux pour forcer les clés, souligne le fournisseur. Cela ne rend pas le NTLMv1 moins sûr ou plus facile à cibler qu'il ne l'est déjà. Mandiant espère que la publication de ce tableau servira à rappeler l'existence du problème et incitera les entreprises à supprimer enfin le NTLMv1 de leurs réseaux. « Ce protocole hérité rend les entreprises vulnérables au vol d'identifiants, mais il reste très répandu en raison de l'inertie et de l'absence de risque immédiat démontré », a déclaré l’entreprise dans son communiqué. « En publiant ces tableaux, Mandiant espère réduire les obstacles qui empêchent les professionnels de la sécurité de démontrer l'insécurité de NTLMv1. »

Un provisoire qui s’éternise

Utilisé pour authentifier les utilisateurs Windows NT dans Active Directory (AD), le protocole NTLMv1 répond à un défi des années 1990. Basé sur le chiffrement DES (Data Encryption Standard) des années 1980, il a été mis à jour en 1996 pour devenir le protocole NTLMv2, plus sécurisé, avant d'être complètement remplacé par Kerberos. Malheureusement, les protocoles hérités comme le NTLMv1 ne disparaissent pas pour autant et sont conservés comme solution de secours au cas où ils seraient nécessaires pour des applications plus anciennes. Or ce provisoire a perduré pendant des décennies.

Mandiant avance plusieurs preuves de l’utilisation du protocole NTLMv1 par les entreprises. La première est anecdotique : « Les consultants de Mandiant continuent d'identifier son utilisation dans des environnements actifs », a indiqué le fournisseur. Ensuite, les cyberattaquants ciblent régulièrement ce protocole. Par exemple, une campagne menée en 2024 par le groupe TA577 a ciblé les hachages NTLM en utilisant des courriels piégés pour envoyer des demandes d'authentification par stimulation-réponse à des ressources SMB internes comme des imprimantes héritées. Un incident plus récent a impliqué une attaque par relais d'authentification visant une vulnérabilité NTLM spécifique, CVE-2025-54918, survenue quelques semaines seulement après l’annonce attendue de longue date par Microsoft de la suppression du support NTLMv1 de Windows Server 2025 et de Windows 11.

Un protocole profondément enraciné

Selon Rob Finn, vice-président international de Chainguard, même les sociétés soucieuses de la sécurité pourraient être prises au dépourvu par le NTLMv1. « Les protocoles hérités comme le NTLMv1 sont profondément enfouis dans les firmwares tiers. Une équipe de sécurité peut déprécier le NTLMv1 au niveau du système d'exploitation, mais un pilote d'imprimante ou un capteur industriel hérité peut le réintroduire via une bibliothèque non corrigée, vieille de plusieurs décennies », a-t-il souligné. « Pour la plupart des entreprises, le principal obstacle n'est pas seulement de savoir que le NTLMv1 n'est pas sécurisé, mais de savoir qu'il est toujours présent. » Étant donné que les ressources comme celles des imprimantes ne sont pas exposées à l'extérieur, il est tentant de supposer qu'elles sont hors de portée des attaquants. Malgré cela, le protocole peut toujours être ciblé depuis l'extérieur du réseau à l'aide de techniques de relais ou de coercition, en déclenchant par exemple l'authentification via une attaque de phishing.

« Les pirates n'ont pas besoin de savoir que le protocole est utilisé. Il leur suffit de tester le système pour le découvrir. Fondamentalement, les entreprises continuent d'utiliser les anciens protocoles non pas parce qu'elles le souhaitent, mais parce qu'elles craignent de perturber le fonctionnement d'une application héritée essentielle à leur mission », a justifié M. Finn. Même si Microsoft recommande depuis plus de deux décennies aux entreprises de passer au NTLMv2 et à Kerberos, il semble que tout le monde n'ait pas reçu le message. « En termes de cryptographie, le NTLMv1 n'est pas seulement ancien, il est archaïque », a mis en garde Rob Anderson, responsable des services de conseil réactifs chez Reliance Cyber. « Il est toujours activé, non pas parce qu'il est nécessaire aujourd'hui, mais parce qu'il l'était autrefois, et personne n'ose le désactiver pour voir ce qui ne fonctionnerait plus. » Malgré ces craintes, les sociétés doivent agir. « Il faut rechercher son utilisation, découvrir pourquoi il est utilisé, l’enregistrer comme présentant un risque élevé et se mettre au travail pour le supprimer, en fixant des délais réalistes », a-t-il conseillé.

Commentaire